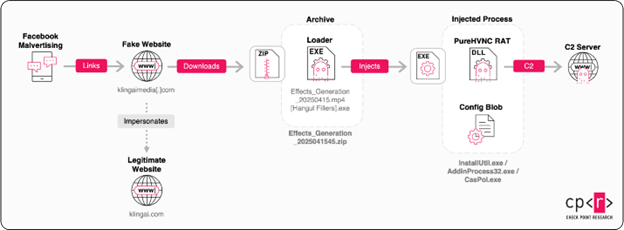

- Στις αρχές του 2025, η ομάδα Check Point Research εντόπισε μια καμπάνια κυβερνοεπίθεσης που εκμεταλλεύεται τη δημοφιλία της υπηρεσίας Generative AI, Kling AI. Η επίθεση ξεκίνησε μέσω παραπλανητικών διαφημίσεων στα social media, οι οποίες οδηγούσαν σε έναν πλαστό ιστότοπο σχεδιασμένο να ξεγελά τους χρήστες ώστε να κατεβάσουν κακόβουλα αρχεία.

- Η επίθεση αξιοποίησε ψεύτικες σελίδες και διαφημίσεις στο Facebook για να διανείμει ένα κακόβουλο αρχείο, το οποίο τελικά ενεργοποιούσε έναν Remote Access Trojan (RAT), επιτρέποντας στους επιτιθέμενους απομακρυσμένο έλεγχο στο σύστημα του θύματος και δυνατότητα υποκλοπής ευαίσθητων δεδομένων.

- Το malware που χρησιμοποιήθηκε σε αυτή την καμπάνια ενσωμάτωνε προηγμένες τεχνικές απόκρυψης, όπως file masqueradingγια να μεταμφιέζει κακόβουλα εκτελέσιμα αρχεία ως αθώα πολυμέσα, καθώς και εκτενείς μεθόδους anti-analysis ώστε να αποφεύγει τον εντοπισμό.

- Οι λύσεις Threat Emulationκαι Harmony Endpoint της Check Point προσφέρουν ισχυρή προστασία έναντι των τεχνικών και απειλών που περιγράφονται σε αυτή την καμπάνια, διασφαλίζοντας άμυνα απέναντι σε κακόβουλα αρχεία, εργαλεία απομακρυσμένης πρόσβασης και στοχευμένες επιθέσεις μέσω social engineering.

Καθώς το generative AI συνεχίζει να προσελκύει παγκόσμιο ενδιαφέρον, οι κυβερνοεγκληματίες σπεύδουν να εκμεταλλευτούν τις δυνατότητες και τη δημοφιλία της τεχνολογίας. Από απάτες με deepfakes μέχρι επιθέσεις πλαστοπροσωπίας, η αυξανόμενη εμπιστοσύνη στις πλατφόρμες που βασίζονται στην AI έχει δημιουργήσει νέες ευκαιρίες για τους απειλητικούς φορείς.

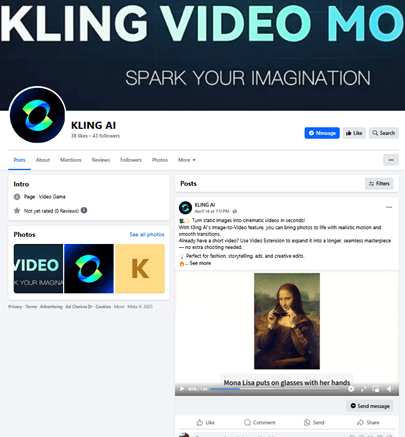

Στις αρχές του 2025, η ομάδα Check Point Research άρχισε να παρακολουθεί μια εξελιγμένη καμπάνια απειλών που αξιοποίησε αυτή την τάση, προσποιούμενη συγκεκριμένα την Kling AI – ένα ιδιαίτερα δημοφιλές εργαλείο σύνθεσης εικόνας και βίντεο μέσω AI, με πάνω από 6 εκατομμύρια χρήστες.

Η καμπάνια διαδόθηκε μέσω ψευδών διαφημίσεων και παραποιημένων σελίδων στο Facebook, που τελικά οδηγούσαν τους χρήστες σε έναν πλαστό ιστότοπο με σκοπό την εγκατάσταση κακόβουλου λογισμικού (malicious payload). Σε αυτό το blog, αναλύουμε τις τακτικές που χρησιμοποιήθηκαν στην καμπάνια και εξετάζουμε πώς οι επιτιθέμενοι εκμεταλλεύονται την αξιοπιστία των υπηρεσιών generative AI για να παραπλανήσουν τους χρήστες και να διασπείρουν malware.

Για ολοκληρωμένη κατανόηση της επίθεσης πλαστοπροσωπίας, διαβάστε τη δημοσίευση της Check Point Research εδώ

Από τις ψεύτικες διαφημίσεις στις ψεύτικες λήψεις

Η επίθεση ξεκινά με ψεύτικες διαφημίσεις στα social media. Από τις αρχές του 2025, η ομάδα μας έχει εντοπίσει περίπου 70 sponsored posts που προωθούν ψευδώς το δημοφιλές εργαλείο τεχνητής νοημοσύνης Kling AI. Οι διαφημίσεις αυτές προέρχονται από πειστικές αλλά παραπλανητικές σελίδες στο Facebook, σχεδιασμένες ώστε να μοιάζουν με τον επίσημο λογαριασμό της εταιρείας.

Κάνοντας κλικ σε μία από αυτές τις διαφημίσεις, ο χρήστης μεταφέρεται σε έναν ψεύτικο ιστότοπο που μιμείται πιστά το πραγματικό περιβάλλον χρήσης του Kling AI. Όπως και το αυθεντικό εργαλείο, ο ιστότοπος ζητά από τους χρήστες να ανεβάσουν εικόνες και να πατήσουν το κουμπί “Generate” για να δουν αποτελέσματα βασισμένα στην AI.

Ωστόσο, αντί να παραδώσει εικόνα ή βίντεο, ο ιστότοπος προσφέρει μια λήψη – ένα αρχείο που εμφανίζεται ως συμπιεσμένος φάκελος (archive file), δήθεν περιέχοντας νέο αρχείο πολυμέσων δημιουργημένο μέσω AI.

Το αρχείο που κατεβάζει ο χρήστης φαίνεται να είναι μια ακίνδυνη εικόνα, με όνομα όπως Generated_Image_2025.jpg και έχει ακόμα και ένα εικονίδιο που θυμίζει αρχείο εικόνας. Ωστόσο, πίσω από αυτή την φαινομενικά αθώα εμφάνιση κρύβεται κάτι επικίνδυνο: πρόκειται για καμουφλαρισμένο πρόγραμμα που έχει σχεδιαστεί για να θέσει σε κίνδυνο το σύστημα του χρήστη. Η τεχνική αυτή — γνωστή ως filename masquerading — είναι μια συχνή τακτική που χρησιμοποιούν οι κυβερνοεγκληματίες για να ξεγελούν τους χρήστες ώστε να εκτελούν κακόβουλο λογισμικό.

Μόλις ανοιχτεί, το πρόγραμμα εγκαθίσταται σιωπηλά, φροντίζει να ξεκινά αυτόματα κάθε φορά που ενεργοποιείται ο υπολογιστής και ελέγχει για τυχόν ενδείξεις ότι παρακολουθείται ή αναλύεται από εργαλεία κυβερνοασφάλειας, προσπαθώντας να αποφύγει τον εντοπισμό.

Στάδιο 2: Αθόρυβη κατάληψη μέσω Remote Access Tools

Μετά το άνοιγμα του αρχικού ψεύτικου αρχείου, ενεργοποιείται μια δεύτερη και πιο σοβαρή απειλή. Σε αυτό το στάδιο εγκαθίσταται ένας Remote Access Trojan (RAT) — ένα είδος malware που επιτρέπει στους επιτιθέμενους να αποκτήσουν απομακρυσμένο έλεγχο στον υπολογιστή του θύματος.

Κάθε έκδοση αυτού του εργαλείου είναι ελαφρώς τροποποιημένη ώστε να αποφεύγει τον εντοπισμό, αλλά όλες περιλαμβάνουν ένα κρυφό configuration file που επικοινωνεί με τον server των επιτιθέμενων. Τα αρχεία αυτά περιέχουν ονόματα καμπανιών όπως “Kling AI 25/03/2025” ή “Kling AI Test Startup”, γεγονός που υποδηλώνει ότι οι επιθέσεις βρίσκονται υπό συνεχή δοκιμή και εξέλιξη από τους threat actors.

Από τη στιγμή που εγκαθίσταται, το malware αρχίζει να παρακολουθεί το σύστημα — εστιάζοντας κυρίως σε web browsers και επεκτάσεις που αποθηκεύουν κωδικούς ή άλλα ευαίσθητα δεδομένα — δίνοντας στους επιτιθέμενους τη δυνατότητα να κλέψουν προσωπικές πληροφορίες και να διατηρήσουν μακροχρόνια πρόσβαση.

Ένα Οικείο Σενάριο: Η Πορεία της Εκστρατείας

Αν και η ταυτότητα των επιτιθέμενων παραμένει άγνωστη, τα στοιχεία υποδεικνύουν έντονα σύνδεση με threat actors από το Βιετνάμ. Απάτες μέσω Facebook και καμπάνιες malware είναι γνωστές τακτικές που χρησιμοποιούνται από ομάδες της περιοχής — ιδιαίτερα από εκείνες που στοχεύουν στην υποκλοπή προσωπικών δεδομένων.

Στην προκειμένη περίπτωση, η ανάλυσή μας αποκάλυψε πολλαπλές ενδείξεις προς αυτή την κατεύθυνση. Παρόμοιες καμπάνιες με θέμα τα AI εργαλεία έχουν στο παρελθόν περιλάβει όρους στα βιετναμικά μέσα στον κώδικα του malware. Σύμφωνα με αυτό το μοτίβο, εντοπίσαμε και σε αυτή την καμπάνια αρκετές αναφορές — όπως debug messages — γραμμένες στα βιετναμικά.

Αυτά τα ευρήματα ευθυγραμμίζονται με ευρύτερες τάσεις που έχουν παρατηρήσει και άλλοι ερευνητές κυβερνοασφάλειας, εξετάζοντας αντίστοιχες καμπάνιες malvertising μέσω Facebook.

Αντιμετωπίζοντας τη νέα γενιά απειλών με επίκεντρο την Τεχνητή Νοημοσύνη

Καθώς τα εργαλεία generative AI κερδίζουν συνεχώς δημοτικότητα, οι κυβερνοεγκληματίες βρίσκουν νέους τρόπους να εκμεταλλευτούν αυτή την εμπιστοσύνη. Η συγκεκριμένη καμπάνια, η οποία προσποιήθηκε το Kling AI μέσω ψεύτικων διαφημίσεων και παραπλανητικών ιστότοπων, αποδεικνύει πώς οι threat actors συνδυάζουν τεχνικές social engineering με προηγμένο malware για να αποκτήσουν πρόσβαση σε συστήματα και προσωπικά δεδομένα χρηστών.

Με τακτικές που κυμαίνονται από file masquerading μέχρι remote access και data theft, και με ενδείξεις που δείχνουν προς ομάδες απειλών από το Βιετνάμ, η συγκεκριμένη επιχείρηση εντάσσεται σε μια ευρύτερη τάση όλο και πιο στοχευμένων και εξελιγμένων επιθέσεων μέσω social media.

Για να βοηθήσει τους οργανισμούς να παραμείνουν προστατευμένοι, η Check Point προσφέρει τις λύσεις Threat Emulation και Harmony Endpoint, που παρέχουν ολοκληρωμένη κάλυψη απέναντι σε διαφορετικές μεθόδους επίθεσης, τύπους αρχείων και λειτουργικά συστήματα — μπλοκάροντας αποτελεσματικά τις απειλές που περιγράφονται στην αναφορά αυτή.

Όπως πάντα, η προληπτική ανίχνευση απειλών και η εκπαίδευση των χρηστών παραμένουν βασικά στοιχεία στην άμυνα απέναντι στις εξελισσόμενες κυβερνοαπειλές.

Διαβάστε τη δημοσίευση της Check Point Research εδώ