Το Penetration Testing αποτελεί έναν θεμελιώδη μηχανισμό αξιολόγησης της ασφάλειας των πληροφοριακών συστημάτων μέσω προσομοίωσης στοχευμένων επιθέσεων. Σε αντίθεση με τους ελέγχους συμμόρφωσης (IT Security Audits), ο σκοπός του Penetration Test είναι η αποκάλυψη πραγματικών, αξιοποιήσιμων ευπαθειών και η αποτίμηση του ρίσκου με βάση πραγματικά σενάρια επίθεσης.

Γιάννης Δασκαλόπουλος

Γιάννης Δασκαλόπουλος

Head of Security Services

Sima Security https://simasecurity.gr/

Φώτης Καλύβας

Φώτης Καλύβας

Senior Security Engineer

Sima Security https://simasecurity.gr/

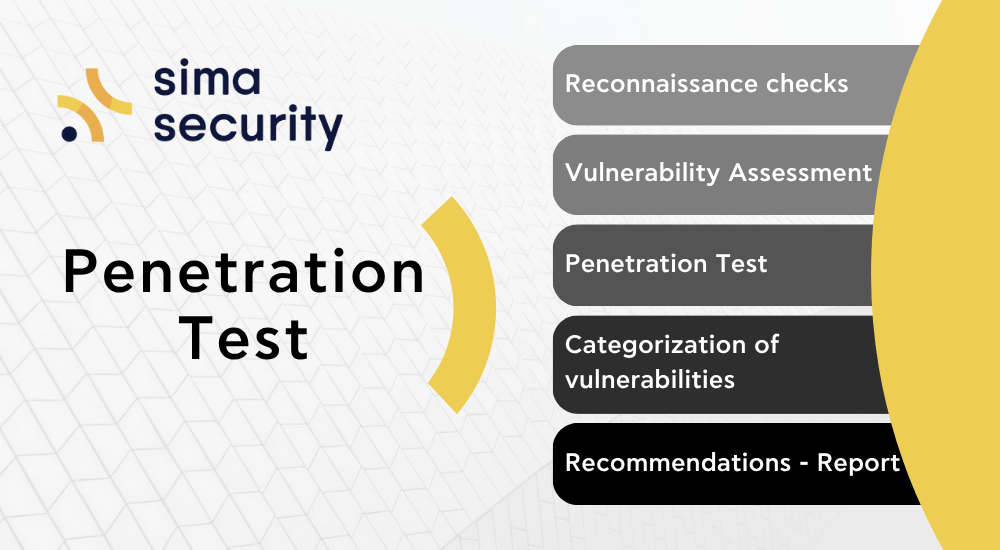

Μεθοδολογία

Η διαδικασία περιλαμβάνει αρχικά τον έλεγχο κρίσιμων στοιχείων της υποδομής, όπως firewall, Active Directory, SQL και email/web servers. Χρησιμοποιούνται αυτοματοποιημένα εργαλεία για την αναγνώριση γνωστών ευπαθειών, ενώ σε δεύτερη φάση η εξειδικευμένη ομάδα διεισδύει ενεργά στο περιβάλλον, εντοπίζοντας αδυναμίες που προέρχονται από κακή παραμετροποίηση, λειτουργικά σφάλματα ή κενά στον σχεδιασμό. Το τελικό αποτέλεσμα είναι η τεκμηρίωση των κινδύνων με συγκεκριμένες προτάσεις αποκατάστασης.

Σενάρια Επιθέσεων και Ευρήματα

Σε πραγματικές συνθήκες, οι επιθέσεις ξεκινούν συχνά με phishing campaigns. Από τα απλά emails με ψευδείς συνδέσμους, μέχρι προηγμένες τεχνικές όπως whaling και social media phishing, οι ethical hackers επιδιώκουν την απόκτηση των credentials. Μόλις αποκτήσουν αρχική πρόσβαση, ακολουθεί η εσωτερική κίνηση στο δίκτυο (lateral movement) και η παραμονή στο περιβάλλον (persistence), ενώ συχνά χρησιμοποιούνται τεχνικές obfuscation (τεχνικές συσκότισης/απόκρυψης) για την αποφυγή ανίχνευσης.

Σε περιπτώσεις όπου υπάρχει έκθεση ευπαθών υπηρεσιών στο διαδίκτυο, όπως web εφαρμογές ή email servers, πραγματοποιείται εκμετάλλευση εξ αποστάσεως λόγω της ελλιπούς θωράκισης ή προβληματικών ACLs. Εξίσου σημαντική είναι και η απειλή από εσωτερικούς χρήστες ή συνεργάτες (third parties). Οι επιθέσεις τύπου supply chain είναι πλέον συχνές, με χαρακτηριστικά παραδείγματα εξαγοράς υπαλλήλων ή κατάχρησης πρόσβασης από Managed Service Providers. Το Third-Party Risk Management θεωρείται σήμερα μια από τις μεγαλύτερες προκλήσεις.

Προηγμένες Τεχνικές Phishing και Αντιμετώπιση

Οι σύγχρονες επιθέσεις phishing χρησιμοποιούν τεχνικές που παρακάμπτουν τις παραδοσιακές γραμμές άμυνας. Ένας κακώς ρυθμισμένος mail server χωρίς σωστή εφαρμογή SPF, DKIM ή DMARC δίνει σημαντικό πλεονέκτημα στον επιτιθέμενο. Επιπλέον, χρησιμοποιούνται τεχνάσματα όπως bypass keywords σε antispam φίλτρα ή δημιουργία login σελίδων που προσομοιώνουν πιστά τις αυθεντικές.

Η αντιμετώπιση αυτών των επιθέσεων απαιτεί ένα πολυεπίπεδο μοντέλο άμυνας. Η χρήση MFA, συστημάτων antispam με AI, αλλά και συνεχής ενημέρωση των χρηστών (user awareness) για αυτές τις τεχνικές εξαπάτησης είναι ζωτικής σημασίας. Η προστασία σε επίπεδο DNS και η χρήση λιστών παραβιασμένων κωδικών προσφέρουν ένα πρόσθετο επίπεδο ασφάλειας.

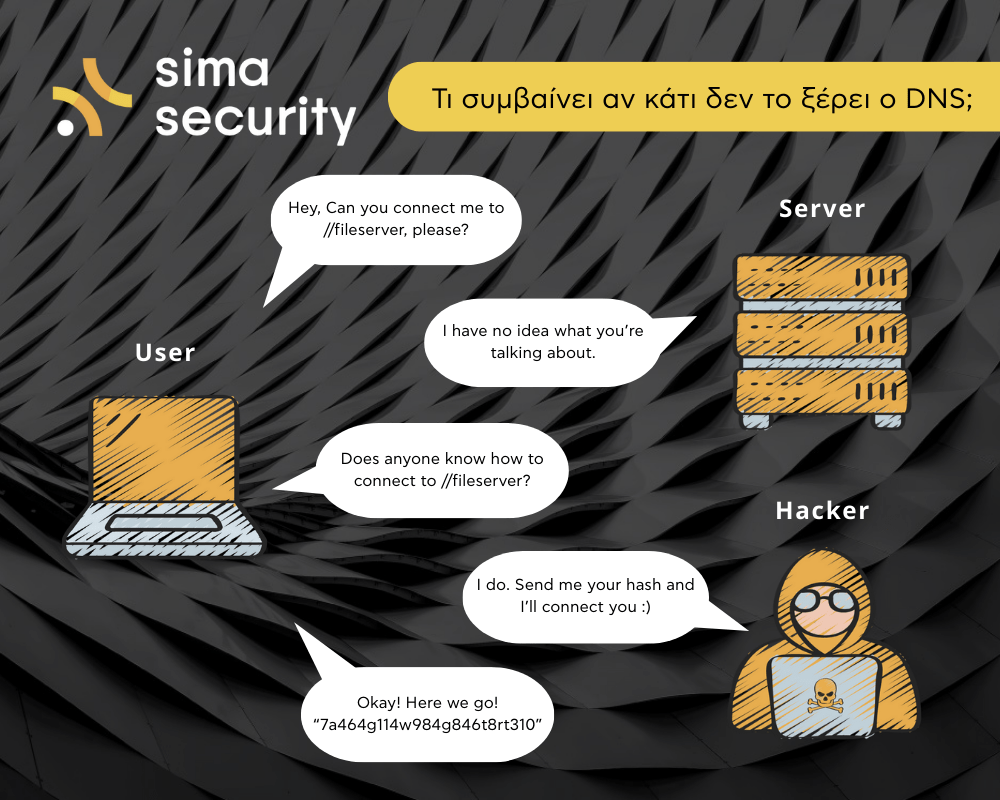

Συχνά Ευρήματα σε Εσωτερικές Δοκιμές (Internal Penetration Tests)

Στο πλαίσιο των εσωτερικών ελέγχων διείσδυσης, παρατηρούνται συνήθως συγκεκριμένες αδυναμίες που μπορούν να αξιοποιηθούν από έναν επιτιθέμενο. Μία από τις πιο συχνές αδυναμίες είναι η παρουσία μη υποστηριζόμενου ή παρωχημένου λογισμικού — όπως παλιές εκδόσεις iDRAC ή ILO. Εξίσου συχνά διαπιστώνονται λανθασμένα δικαιώματα πρόσβασης σε file servers, αλλά και λανθασμένες παραμετροποιήσεις VLAN που επιτρέπουν μη εξουσιοδοτημένη κίνηση στο δίκτυο.

Επιπλέον, παραμένει διαδεδομένη η χρήση αδύναμων πολιτικών κωδικών, με επαναχρησιμοποιημένα credentials να εντοπίζονται σε πολλαπλές εφαρμογές και υπηρεσίες. Παροπλισμένα συστήματα και εφαρμογές που δεν έχουν αφαιρεθεί πλήρως από το δίκτυο συχνά παραμένουν προσβάσιμα, λειτουργώντας ως δυνητικές πύλες εισόδου.

Άλλα ευρήματα περιλαμβάνουν την ελεύθερη πρόσβαση σε πόρους όπως εκτυπωτές και scanners, λανθασμένα domain policies, καθώς και πρόσβαση σε iSCSI χωρίς κανενός είδους μηχανισμό ταυτοποίησης (authentication).

Αποτελεσματικότητα των Τεχνολογιών Detection & Response

Η διαρκής εξέλιξη των λύσεων EDR, XDR και NDR έχει ενισχύσει σημαντικά τη δυνατότητα εντοπισμού και αποτροπής κακόβουλων ενεργειών. Σε αρκετές περιπτώσεις, παρότι υπήρχαν υπαρκτές ευπάθειες στα συστήματα, αυτές δεν κατέστη δυνατό να αξιοποιηθούν λόγω της άμεσης αντίδρασης των μηχανισμών ανίχνευσης και απόκρισης. Χαρακτηριστικά παραδείγματα αποτελούν οι απόπειρες απόκτησης hash dumps ή εγκατάστασης reverse shells, οι οποίες εντοπίστηκαν και αναχαιτίστηκαν σε πραγματικό χρόνο.

Ωστόσο, η αποτελεσματικότητα αυτών των τεχνολογιών εξαρτάται σε μεγάλο βαθμό από τον σωστό σχεδιασμό των κανόνων ανίχνευσης και την προσεκτική παρακολούθηση της συμπεριφοράς των χρηστών και των endpoints. Παράλληλα, ενέργειες όπως η ταχεία χαρτογράφηση του δικτύου ή η εκτεταμένη χρήση PowerShell ενδέχεται να ενεργοποιήσουν μηχανισμούς απομόνωσης (isolation) ή αυτόματου αποκλεισμού (blocking).

Σε ορισμένα περιβάλλοντα, η ύπαρξη ιδιαίτερα αυστηρών πολιτικών παρακολούθησης του δικτύου μπορεί να περιορίσει τη λειτουργία εργαλείων Vulnerability Assessment, καθώς κάθε απόκλιση από τα συνήθη μοτίβα κίνησης ανιχνεύεται και φιλτράρεται επιθετικά.

Penetration Test vs IT Security Audit

Είναι ουσιώδες να κατανοηθεί η διαφορά ανάμεσα στον έλεγχο συμμόρφωσης και το Penetration Test. Το IT Security Audit εντοπίζει αδυναμίες βάσει πολιτικών και διαδικασιών από τον έλεγχο του configuration των στοιχείων του δικτύου, ενώ το Penetration Test αξιολογεί την ανθεκτικότητα του συστήματος σε επιθέσεις. Ο συνδυασμός των δύο αποτελεί την πιο ρεαλιστική προσέγγιση για έναν οργανισμό που θέλει να ενισχύσει αποτελεσματικά την κυβερνοασφάλειά του.

Συμπεράσματα

Από την εμπειρία μας, η πλειονότητα των επιτυχημένων διεισδύσεων οφείλεται σε ανθρώπινα λάθη και παραμέληση ενημερώσεων. Η ασφάλεια δεν αποτελεί στατική κατάσταση, αλλά μια συνεχή διαδικασία αποτίμησης, πρόληψης και προσαρμογής. Το Penetration Testing αποτελεί αναπόσπαστο εργαλείο αυτής της διαδικασίας και πρέπει να εφαρμόζεται συστηματικά, συμπληρώνοντας το ευρύτερο οικοσύστημα της αμυντικής στρατηγικής ενός οργανισμού.

Λίγα λόγια για εμάς

Η Digital SIMA, μέσω του εξειδικευμένου τμήματος SIMA Security, παρέχει ένα ολοκληρωμένο σύνολο υπηρεσιών για τον έλεγχο και τη βελτίωση της ασφάλειας των πληροφοριακών συστημάτων. Μεταξύ των προσφερόμενων υπηρεσιών περιλαμβάνονται οι υπηρεσίες Penetration Test & IT Security Audit. Οι υπηρεσίες παρέχονται από έμπειρους μηχανικούς με κορυφαίες πιστοποιήσεις, χρησιμοποιώντας τα πλέον σύγχρονα εργαλεία ασφαλείας. Για περισσότερες πληροφορίες σχετικά με τις υπηρεσίες ασφάλειας και συμμόρφωσης επισκεφθείτε το simasecurity.gr, ενώ για τους μηχανισμούς ασφάλειας στο digitalsima.gr