Τα τελευταία δύο χρόνια, οι εκτεταμένες επιθέσεις ransomware – όπου οι εγκληματίες χρησιμοποιούν κακόβουλο λογισμικό για να κρυπτογραφήσουν δεδομένα και να τα κρατήσουν για λύτρα – έχουν αντικατασταθεί από πιο στοχευμένες επιθέσεις εναντίον συγκεκριμένων εταιρειών και βιομηχανιών. Σε αυτές τις πιο στοχευμένες εκστρατείες, οι εισβολείς δεν απειλούν μόνο ότι θα κρυπτογραφήσουν δεδομένα, αλλά και ότι θα δημοσιεύσουν εμπιστευτικές πληροφορίες στο διαδίκτυο. Αυτή η τάση παρατηρήθηκε από τους ερευνητές της Kaspersky σε μια πρόσφατη ανάλυση δύο αξιοσημείωτων οικογενειών ransomware, των Ragnar Locker και Egregor.

Οι επιθέσεις με λογισμικό ransomware, γενικά, θεωρούνται ένας από τους πιο σοβαρούς τύπους απειλών που αντιμετωπίζουν οι εταιρείες. Όχι μόνο μπορούν να διαταράξουν κρίσιμες επιχειρηματικές δραστηριότητες, αλλά μπορούν επίσης να οδηγήσουν σε τεράστιες οικονομικές απώλειες και, σε ορισμένες περιπτώσεις, ακόμη και σε πτώχευση λόγω προστίμων και αγωγών που προέκυψαν ως αποτέλεσμα παραβίασης νόμων και κανονισμών. Για παράδειγμα, οι επιθέσεις WannaCry εκτιμάται ότι έχουν προκαλέσει οικονομικές απώλειες άνω των 4 δισεκατομμυρίων δολαρίων. Ωστόσο, οι πιο πρόσφατες εκστρατείες ransomware τροποποιούν τον τρόπο λειτουργίας τους: απειλούν να δημοσιοποιήσουν τις κλεμμένες πληροφορίες της εταιρείας.

Το Ragnar Locker και το Egregor είναι δύο γνωστές οικογένειες ransomware που ασκούν αυτήν τη νέα μέθοδο εκβιασμού.

Το Ragnar Locker ανακαλύφθηκε για πρώτη φορά το 2019, αλλά δεν έγινε γνωστό μέχρι το πρώτο εξάμηνο του 2020 όταν παρατηρήθηκε να επιτίθεται σε μεγάλους οργανισμούς. Οι επιθέσεις είναι ιδιαίτερα στοχευμένες με κάθε δείγμα ειδικά προσαρμοσμένο στο θύμα για το οποίο προορίζεται, και για όσους αρνούνται να πληρώσουν δημοσιεύουν τα εμπιστευτικά τους δεδομένα στην ενότητα «Wall of Shame» του ιστότοπου διαρροών τους. Εάν το θύμα συνομιλήσει με τους επιτιθέμενους και μετά αρνηθεί να πληρώσει, δημοσιεύεται επίσης αυτή η συνομιλία. Οι πρωταρχικοί στόχοι ήταν εταιρείες στις Ηνωμένες Πολιτείες σε διαφορετικές βιομηχανίες. Τον περασμένο Ιούλιο, το Ragnar Locker δήλωσε ότι είχε ενταχθεί στο καρτέλ Maze ransomware, που σημαίνει ότι οι δύο θα μοιραστούν κλεμμένες πληροφορίες και θα συνεργαστούν. Η Maze αποτελεί μία από τις πιο διαβόητες οικογένειες ransomware για το 2020.

Το Egregor είναι πολύ νεότερο από το Ragnar Locker – ανακαλύφθηκε για πρώτη φορά τον περασμένο Σεπτέμβριο. Ωστόσο, χρησιμοποιεί πολλές από τις ίδιες τακτικές και μοιράζεται επίσης ομοιότητες κώδικα με το Maze. Το κακόβουλο λογισμικό συνήθως διεισδύει παραβιάζοντας το δίκτυο, αφού κλαπούν τα δεδομένα του στόχου, δίνει στο θύμα 72 ώρες για να πληρώσει τα λύτρα προτού δημοσιευθούν οι κλεμμένες πληροφορίες. Εάν τα θύματα αρνηθούν να πληρώσουν, οι εισβολείς δημοσιεύουν τα ονόματα των θυμάτων και συνδέσμους για να «κατεβάσουν» τα εμπιστευτικά δεδομένα της εταιρείας στον ιστότοπο διαρροών τους.

Η ακτίνα επίθεσης του Egregor είναι πολύ πιο εκτεταμένη από του Ragnar Locker. Έχει εντοπιστεί να στοχεύει θύματα σε όλη τη Βόρεια Αμερική, την Ευρώπη και τμήματα της περιοχής Ασίας-Ειρηνικού.

«Αυτό που βλέπουμε αυτή τη στιγμή είναι η άνοδος του ransomware 2.0. Με αυτό εννοώ ότι οι επιθέσεις γίνονται εξαιρετικά στοχευμένες και δεν εστιάζουν πλέον μόνο στην κρυπτογράφηση. Αντίθετα, η διαδικασία εκβιασμού βασίζεται στη δημοσίευση εμπιστευτικών δεδομένων στο διαδίκτυο. Κάτι τέτοιο θέτει σε κίνδυνο όχι μόνο τη φήμη των εταιρειών, αλλά τις ανοίγει και σε αγωγές εάν τα δημοσιευμένα δεδομένα παραβιάζουν κανονισμούς όπως το HIPAA ή το GDPR. Υπάρχουν περισσότερα που διακυβεύονται από απλώς οικονομικές απώλειες», σχολιάζει ο Dmitry Bestuzhev, επικεφαλής της Παγκόσμιας Ομάδας Έρευνας και Ανάλυσης (GReAT), Λατινική Αμερική.

«Αυτό σημαίνει ότι οι οργανισμοί πρέπει να σκεφτούν την απειλή ransomware ως κάτι περισσότερο από ένα είδος κακόβουλου λογισμικού. Στην πραγματικότητα, συχνά, το ransomware είναι μόνο το τελικό στάδιο μιας παραβίασης δικτύου. Μέχρι τη στιγμή που το ransomware έχει αναπτυχθεί, ο εισβολέας έχει ήδη πραγματοποιήσει αναγνώριση δικτύου κι έχει εντοπίσει τα εμπιστευτικά δεδομένα. Είναι σημαντικό οι οργανισμοί να εφαρμόζουν όλο το φάσμα των βέλτιστων πρακτικών ψηφιακής ασφάλειας. Ο εντοπισμός της επίθεσης σε πρώιμο στάδιο, προτού οι επιτιθέμενοι φτάσουν στον τελικό τους στόχο, μπορεί να εξοικονομήσει πολλά χρήματα», προσθέτει ο Fedor Sinitsyn, ειδικός ασφάλειας στην Kaspersky.

Περισσότερες πληροφορίες για το ransomware 2.0 μπορείτε να βρείτε στον ειδικό ιστότοπο Securelist.com.

Για να διατηρηθεί η εταιρεία σας προστατευμένη από αυτούς τους τύπους επιθέσεων ransomware, οι ειδικοί της Kaspersky προτείνουν:

- Μην εκθέτετε υπηρεσίες απομακρυσμένης επιφάνειας εργασίας (όπως RDP) σε δημόσια δίκτυα, εκτός εάν είναι απολύτως απαραίτητο και χρησιμοποιείτε πάντα ισχυρούς κωδικούς πρόσβασης για αυτά.

- Να ενημερώνετε πάντα το λογισμικό σε όλες τις συσκευές που χρησιμοποιείτε. Για να αποτρέψετε το ransomware να εκμεταλλευτεί τρωτά σημεία, χρησιμοποιήστε εργαλεία που μπορούν να εντοπίσουν αυτόματα ευπάθειες και να κατεβάσετε και να εγκαταστήσετε ενημερώσεις κώδικα.

- Εγκαταστήστε αμέσως διαθέσιμες ενημερώσεις κώδικα για εμπορικές λύσεις VPN που παρέχουν πρόσβαση σε υπαλλήλους που εργάζονται εξ αποστάσεως και ενεργούν ως πύλες στο δίκτυό σας.

- Αντιμετωπίστε με προσοχή τα συνημμένα email ή μηνύματα από άτομα που δεν γνωρίζετε. Σε περίπτωση αμφιβολίας, μην τα ανοίξετε.

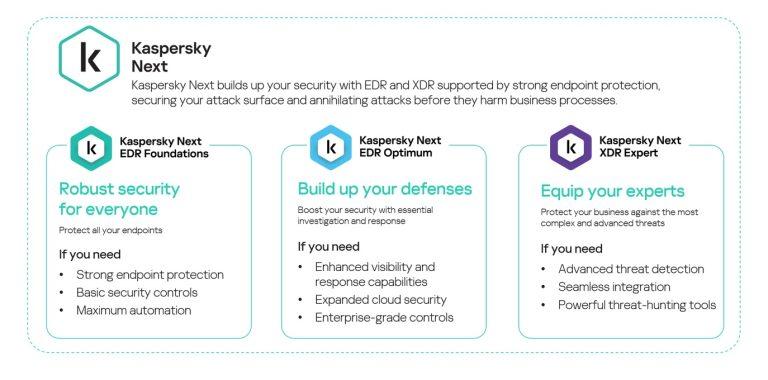

- Χρησιμοποιήστε λύσεις όπως το Kaspersky Endpoint Detection and Response και το Kaspersky Managed Detection and Response για να εντοπίσετε και να σταματήσετε την επίθεση σε πρώιμο στάδιο, προτού οι επιτιθέμενοι ολοκληρώσουν τον στόχο τους.

- Επικεντρωθείτε στην αμυντική σας στρατηγική για τον εντοπισμό πλευρικών κινήσεων και εκδιήθησης δεδομένων στο Διαδίκτυο. Δώστε ιδιαίτερη προσοχή στην εξερχόμενη κίνηση για τον εντοπισμό συνδέσεων ψηφιακών εγκληματιών. Δημιουργήστε αντίγραφα ασφαλείας δεδομένων τακτικά. Βεβαιωθείτε ότι μπορείτε να έχετε γρήγορη πρόσβαση σε αυτά σε περίπτωση ανάγκης, όταν χρειάζεται.

- Για την προστασία του εταιρικού περιβάλλοντος, εκπαιδεύστε τους υπαλλήλους σας. Τα ειδικά εκπαιδευτικά μαθήματα μπορούν να βοηθήσουν, όπως αυτά που παρέχονται στο Kaspersky Automated Security Awareness Platform. Ένα δωρεάν μάθημα σχετικά με τον τρόπο προστασίας από επιθέσεις ransomware είναι διαθέσιμο εδώ.

- Για προσωπικές συσκευές, χρησιμοποιήστε μια αξιόπιστη λύση ασφαλείας όπως το Kaspersky Security Cloud που προστατεύει από κακόβουλο λογισμικό κρυπτογράφησης αρχείων και επαναφέρει τις αλλαγές που έγιναν από κακόβουλες εφαρμογές.

- Εάν είστε επιχείρηση, βελτιώστε την προστασία σας με το δωρεάν εργαλείο Anti-Ransomware Tool for Business. Η πρόσφατα ενημερωμένη έκδοση περιέχει μια δυνατότητα πρόληψης εκμετάλλευσης για να αποτρέψει το ransomware και άλλες απειλές από την εκμετάλλευση τρωτών σημείων σε λογισμικό και εφαρμογές. Είναι επίσης χρήσιμο για πελάτες που χρησιμοποιούν τα Windows 7: με το τέλος της υποστήριξης για τα Windows 7, οι νέες ευπάθειες σε αυτό το σύστημα δεν θα διορθωθούν από τον προγραμματιστή.

- Για ανώτερη προστασία, χρησιμοποιήστε μια λύση ασφάλειας τερματικού σημείου, όπως το Integrated Endpoint Security, που τροφοδοτείται από την πρόληψη εκμετάλλευσης, την ανίχνευση συμπεριφοράς και μια μηχανή αποκατάστασης που μπορεί να επαναφέρει κακόβουλες ενέργειες.