Στη σημερινή ψηφιακή καθημερινότητα και το ηλεκτρονικό εμπόριο, οι περισσότερες συναλλαγές είναι άρρηκτα συνδεδεμένες με το ψηφιακό αποτύπωμα των επιχειρήσεων. Λόγω αυτού επιτυγχάνουμε γρήγορες, άμεσες και αυτοματοποιημένες συναλλαγές, ενώ αναπόφευκτα ερχόμαστε αντιμέτωποι με περισσότερες ευπάθειες σε ηλεκτρονικές απειλές. Τα ψηφιακά οχυρά, για τα οποία είμαστε υπεύθυνοι, έχουν την τάση να χαλαρώνουν τις απαιτήσεις όταν έχουν απέναντι τους έναν έμπιστο συνεργάτη, προκειμένου να διεκπεραιώνονται τα θέματα ευκολότερα.

Του Γιάννη Παυλίδη

Του Γιάννη Παυλίδη

Senior Security Solutions Architect

Uni Systems

www.unisystems.com

Στη σημερινή ψηφιακή καθημερινότητα και το ηλεκτρονικό εμπόριο, οι περισσότερες συναλλαγές είναι άρρηκτα συνδεδεμένες με το ψηφιακό αποτύπωμα των επιχειρήσεων. Λόγω αυτού επιτυγχάνουμε γρήγορες, άμεσες και αυτοματοποιημένες συναλλαγές, ενώ αναπόφευκτα ερχόμαστε αντιμέτωποι με περισσότερες ευπάθειες σε ηλεκτρονικές απειλές. Τα ψηφιακά οχυρά, για τα οποία είμαστε υπεύθυνοι, έχουν την τάση να χαλαρώνουν τις απαιτήσεις όταν έχουν απέναντι τους έναν έμπιστο συνεργάτη, προκειμένου να διεκπεραιώνονται τα θέματα ευκολότερα.

Τι σημαίνει συνεργάτης πρακτικά; Κάποια επιχείρηση με την οποία διαθέτουμε κάποιο επίπεδο συνεργασίας και εμπιστοσύνης, το οποίο μεταφράζεται πιθανά σε κάποια σύμβαση μέσω της οποίας προμηθευόμαστε ή προμηθεύουμε ψηφιακά ή μη αγαθά. Ο ψηφιακός μετασχηματισμός έχει οδηγήσει σε αμέτρητες e-λύσεις και εξειδικεύσεις, οπότε οι πολλαπλοί συνεργάτες είναι κλειδί εξέλιξης και επιτυχίας για κάθε επιχείρηση. Φυσικό επακόλουθο είναι με κάθε επέκταση της υποδομής να προκύπτουν και νέα ρίσκα.

Ας ξεκινήσουμε με το να κατανοήσουμε το εύρος των απειλών και μερικά από τα κυριότερα ρίσκα. Υποθετικά, κάποιος συνεργάτης μας πέφτει θύμα επίθεσης. Αυτό πιθανά σημαίνει ότι ο οργανισμός μας είναι από τους επόμενους στόχους. Ισχύει ωστόσο και το αντίθετο σενάριο , να είναι ο οργανισμός μας ο στόχος και οι συνεργάτες μας να είναι ένας πιο εύκολος τρόπος εισόδου.

Η γενικότερη αρχή αφορά στην εύκολη πρόσβαση των συνεργατών μας σε συστήματα και δεδομένα του οργανισμού μας, προκειμένου να μας παρέχουν κάποιου είδους υπηρεσία, όπως τεχνική υποστήριξη, συμβουλευτικές υπηρεσίες, outsourcing κ.α.. Αν ο οργανισμός μας συμβιβαστεί με ενδεχομένως χαμηλού επιπέδου ασφάλεια του περιβάλλοντος συνεργασίας, αποδυναμώνεται η συνολική επιφάνεια άμυνας του.

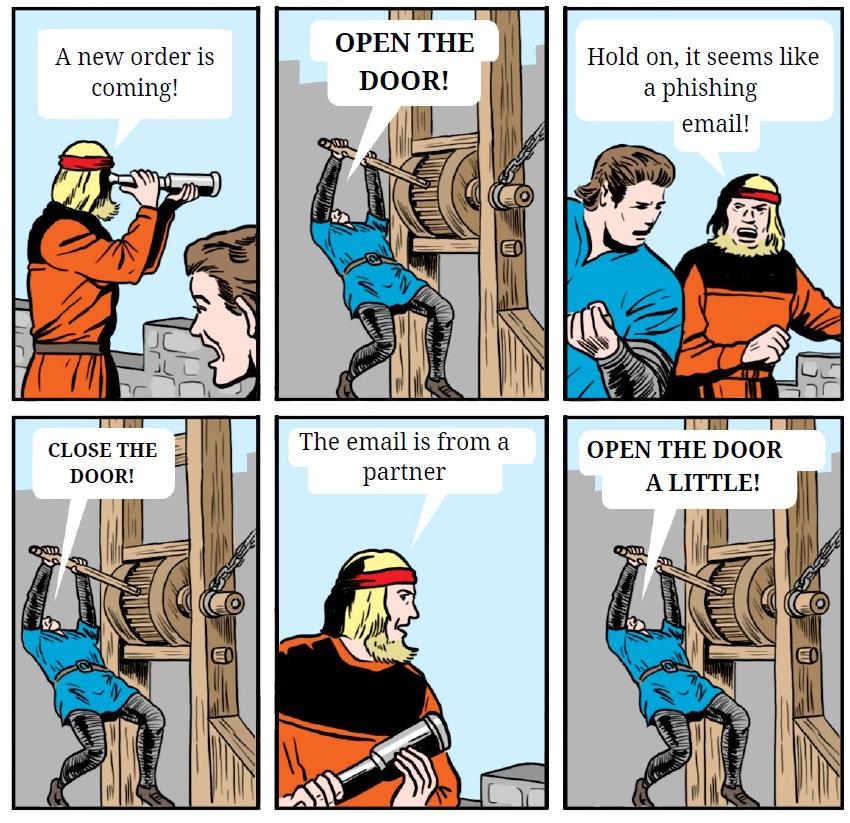

Ξεκινώντας από το προφανές, το Social Engineering παραμένει δημοφιλής τρόπος απάτης. Οι γνωστοί-άγνωστοι συχνά επιλέγουν το supply chain για να εκτελέσουν ένα επιτυχημένο phishing ή spear-phishing attack. Ένα καλοσχεδιασμένο κακόβουλο email που εμφανίζεται σαν γνωστή πηγή είναι πολύ πιο αποδοτικό. Το μόνο που χρειάζεται να κάνει ένας επιτιθέμενος, είναι να ψάξει για ανακοινώσεις συνεργασιών, πελατολόγια ή και social media posts για να διαπιστώσει τυχόν συνεργασίες.

Πέραν αυτού, χρειάζεται περισσότερη προσοχή σε περιπτώσεις όπου οι υπηρεσίες συνοδεύονται από third-party συσκευές εντός του δικτύου, όπως IoT devices για την παροχή υπηρεσιών. Αν η ασφάλεια των συσκευών, και πιο συγκεκριμένα η τεχνική συμμόρφωση των συσκευών (π.χ. vulnerability & configuration management) δεν διαχειρίζεται επαρκώς, πιθανά να υπάρξουν σημεία εισόδου που θα εξελιχθούν σε ανοιχτή πρόσβαση σε άλλα εσωτερικά πληροφοριακά συστήματα.

Το ίδιο ισχύει και για vulnerabilities λογισμικού που χρησιμοποιεί μια επιχείρηση as a Service. Αντίστοιχα και σε αυτή την περίπτωση, αν δεν υπάρχει πρόγραμμα ελέγχου και διαχείρισης ευπαθειών, μπορεί η επιχείρηση να είναι υποψήφια για exploitations. Επιπλέον, ένα σετ από υποκλεμμένα credentials μπορεί να δώσει πρόσβαση σε πολύτιμα, ευαίσθητα δεδομένα του οργανισμού μας. Ιδιαίτερη σημασία θα πρέπει να δοθεί στη σωστή τεκμηρίωση και επαρκή παρακολούθηση δεικτών (KPIs) για την προμήθεια Managed Services ή SaaS. Στις περιπτώσεις αυτές, ο πάροχος είναι υπεύθυνος για την ασφάλεια των λύσεων με βάση το cloud responsibility matrix, οπότε η παρακολούθηση της ασφάλειας θα πρέπει να είναι συμβασιοποιημένη και μετρήσιμη.

Η ασφάλεια ενός οργανισμού είναι μια αλυσίδα και είναι θέμα χρόνου να δοκιμάσει κάποιος να εισέλθει από τον αδύναμο κρίκο. Κάθε επιχείρηση με σαφές επιχειρηματικό πλάνο, πλάνο διαχείρισης ασφάλειας και επιχειρησιακής συνέχειας, οφείλει να λαμβάνει υπόψη τους αναδυόμενους κινδύνους που απορρέουν από την εμπορική σχέση της με τους συνεργάτες της. Θυμίζει κάτι; Και εδώ ισχύει η λογική του Zero Trust.

Πως μπορεί ένας οργανισμός να προστατεύσει τους πόρους και τα δεδομένα του όταν πρέπει να δώσει πρόσβαση σε τρίτους;

Ξεκινώντας από τα οργανωτικά μέτρα, μια συνεργασία συνήθως διασφαλίζεται μέσα από μια σύμβαση. Είναι απαραίτητο να υπάρχει ενότητα με απαιτήσεις που αφορούν την ασφάλεια των δεδομένων του οργανισμού. Αυτό μπορεί να εξασφαλιστεί μέσω πολιτικής ή checklists όπου ορίζουμε ελάχιστες απαιτήσεις στις συμβάσεις. Ας μην ξεχνάμε άλλωστε πως κανονισμοί όπως ο GDPR υπενθυμίζουν την ευθύνη που έχει ο οργανισμός, καθώς αυτός δίνει πρόσβαση και παρέχει τα δεδομένα.

Στη συνέχεια, καλή πρακτική είναι να ζητείται από συνεργάτες κάποια αναφορά περί των αντιμέτρων, οργανωτικών ή τεχνικών, ώστε να αξιολογηθεί η ωριμότητα τους. Κάτι τέτοιο μπορεί να γίνει με διάφορους τρόπους, ανάλογα πάντα με την κρισιμότητα των δεδομένων και την επίπτωση που θα μπορούσε να έχει η πιθανή προσβολή τους.

Ένας τρόπος να γίνει αυτό είναι με την παροχή ερωτηματολογίου, το οποίο πρώτον θα βοηθήσει τον οργανισμό να υπολογίσει το ρίσκο πιθανής συνεργασίας με εξωτερικούς παράγοντες και δεύτερον, θα αποτελέσει ένα πειστήριο δέουσας επιμέλειας σε περιπτώσεις ελέγχων ή επιθεωρήσεων. Εκτός αυτού, υπάρχουν διαθέσιμες εξειδικευμένες πλατφόρμες, οι οποίες μπορούν να ελέγξουν για ευπάθειες της εξωτερικής υπόστασης ενός οργανισμού, δίνοντας μια εικόνα περί της ψηφιακής του υγιεινής.

Τέλος, για τις περιπτώσεις όπου τα δεδομένα που διαμοιράζεται ο οργανισμός απαιτούν μεγαλύτερη ασφάλεια, συνηθίζεται να ζητούνται συγκεκριμένες πιστοποιήσεις για το εύρος των υπηρεσιών που παρέχονται, όπως οι ISO 27001, ISO 27701, ISO 22301, PCI DSS, κ.α.. Φυσικά, οι προηγούμενες θα μπορούσαν να συνοδεύονται από αντίστοιχες επιθεωρήσεις, δηλαδή ο οργανισμός μας να επιθεωρήσει τον συνεργάτη. Τέλος, μπορούμε να ζητήσουμε και περισσότερα δεδομένα, όπως αναφορές προηγούμενων audits, penetration test reports, κ.α..

Τέλος, να μην ξεχνάμε τον πιο σημαντικό παράγοντα, τον χρήστη. Καλή εκπαίδευση στο χρήστη ώστε να μπορεί να αναγνωρίζει, αλλά κυρίως και να αναφέρει τυχόν περιστατικά που μπορεί να υποπέσουν στην αντίληψη του. Αυτό απαιτεί συνεχείς εκπαιδεύσεις, newsletters και προσομοιώσεις phishing επικοινωνιών.

Τα παραπάνω μέτρα είναι κυρίως οργανωτικά, τα οποία συμπληρώνουν τα υπάρχοντα τεχνικά που διαθέτουμε. Εδώ είναι απαραίτητη μια επανάληψη, Zero Trust λογική και αρχιτεκτονική. Φερόμαστε στον εξωτερικό συνεργάτη όπως σε οποιονδήποτε άλλο εξωτερικό παράγοντα, με μηδενική εμπιστοσύνη, συνεχή επιβεβαίωση και πολλαπλά μέτρα ασφαλείας, ούτως ώστε αν ένα από αυτά αποτύχει ένα άλλο να περιορίσει την επίθεση. Αν θεσπίσουμε συνθήκες συνδεσιμότητας με υψηλή ασφάλεια, τότε, έχουμε ακόμα μικρότερες πιθανότητες να προσβληθούμε από κάποια απειλή, ή αν μας προσβάλλει να περιοριστεί σε μεγάλο βαθμό η επίπτωση στον οργανισμό.

Συνοψίζοντας λοιπόν, το Supply chain cybersecurity είναι ένα θέμα με διαρκή εξέλιξη και απαιτεί δέουσα προσοχή από τους επαγγελματίες που χειρίζονται και καθορίζουν τις συνθήκες συνεργασίας. Με προσεκτικό σχεδιασμό, θέσπιση τακτικών άμυνας και σεναρίων αποκατάστασης, ένας οργανισμός μπορεί να χτίσει ένα γερό ψηφιακό οχυρό που θα αντέχει κάθε είδους επιθέσεις, ικανό να αντιληφθεί και αμυνθεί σε περίπτωση κάθε φιλόδοξου Δούρειου Ίππου.