Σύμφωνα με την Check Point Software, η συνεχής εμφάνιση νέων απειλών καθιστά την προστασία των πληροφοριακών συστημάτων μια αδιάκοπη πρόκληση. Εντούτοις, παρά την προσοχή που αποσπούν οι νεότερες ευπάθειες, είναι αξιοσημείωτο ότι παλαιότερα κενά ασφαλείας, ειδικά εκείνα που εντοπίζονται σε ευρέως χρησιμοποιούμενες εφαρμογές όπως το Microsoft Word και το Excel, διατηρούνται ως ενεργές απειλές. Οι ευπάθειες των ετών 2017 και 2018, όπως τα CVE-2017-11882, CVE-2017-0199 και CVE-2018-0802, παραμένουν προεξέχουσες στον κατάλογο των κυβερνοεγκληματιών, αποδεικνύοντας την επιμονή και την προσαρμοστικότητα των απειλών στον κυβερνοχώρο.

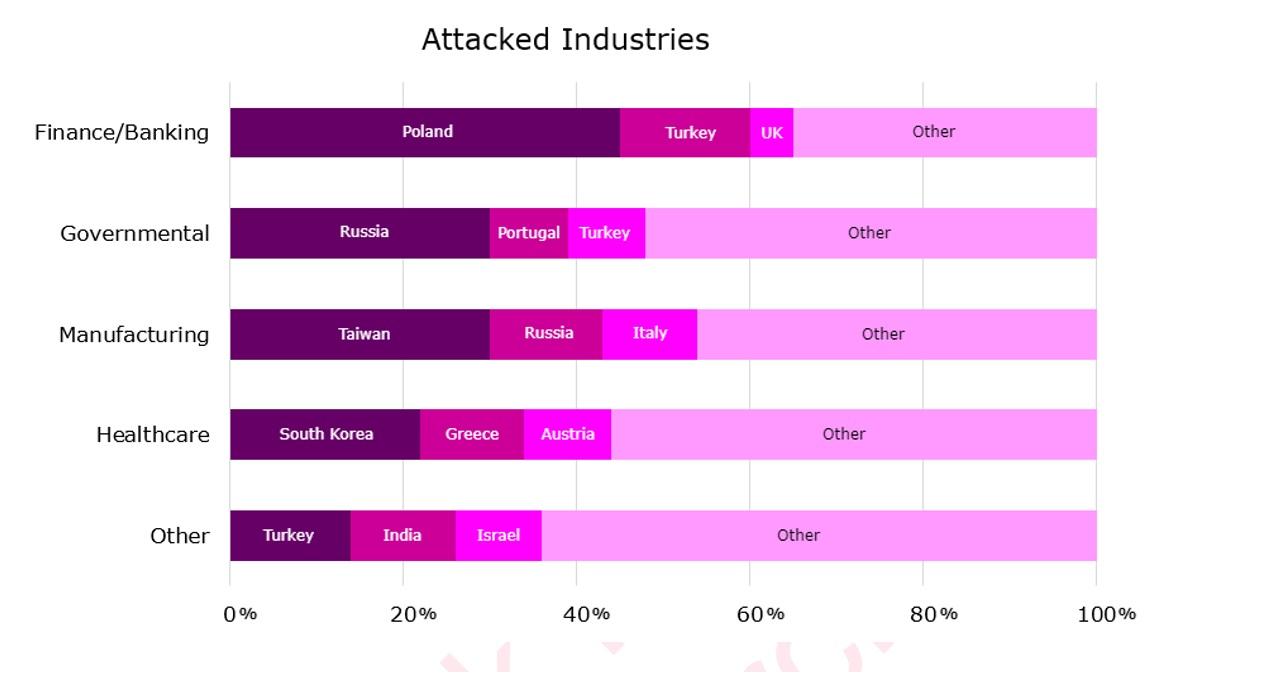

Η εκμετάλλευση αυτών των παλιών ευπάθειων από κακόβουλα λογισμικά όπως τα GuLoader, Agent Tesla και Formbook, καθώς και από ομάδες προηγμένης συνεχούς απειλής (APT) όπως η Gamaredon, υπογραμμίζει τη σημασία τους για τους επιτιθέμενους. Αυτοί στοχεύουν σε κρίσιμους τομείς όπως η χρηματοδότηση, η κυβέρνηση και η υγειονομική περίθαλψη, επιδιώκοντας να εκμεταλλευτούν τον οικονομικό και κοινωνικό αντίκτυπο των επιθέσεων τους.

- Παλιές ευπάθειες εξακολουθούν να αποτελούν κίνδυνο: Παρά το γεγονός ότι είναι αρκετά παλιά, τα CVEs του 2017 και του 2018 στο Microsoft Word και το Excel παραμένουν ενεργές απειλές στο πεδίο της κυβερνοασφάλειας. Τα παραδείγματα περιλαμβάνουν τα CVE-2017-11882, CVE-2017-0199 και CVE-2018-0802.

● Ευρεία χρήση από εγκληματίες του κυβερνοχώρου: Αυτές οι ευπάθειες αξιοποιούνται από γνωστά κακόβουλα λογισμικά, όπως τα GuLoader, Agent Tesla, Formbook και άλλα. Ομάδες APT έχουν επίσης ενταχθεί στη λίστα, με αξιοσημείωτο παράδειγμα την Gamaredon APT. Στοχεύουν επικερδείς τομείς όπως η χρηματοδότηση, η κυβέρνηση και η υγειονομική περίθαλψη, υποδεικνύοντας μια στρατηγική προσέγγιση από τους επιτιθέμενους.

● Προκλήσεις για Ανίχνευση: Παρά την παλαιότητά τους, αυτά τα MalDocs μπορούν να αποφύγουν την ανίχνευση λόγω της εξελιγμένης κατασκευής τους και της χρήσης διαφόρων τεχνασμάτων για την παράκαμψη των μέτρων ασφαλείας.

Επίμονες απειλές από παλιές ευπάθειες

Στον συνεχώς εξελισσόμενο κόσμο της κυβερνασφάλειας, νέες απειλές εμφανίζονται καθημερινά. Ωστόσο, ορισμένες παλιές ευπάθειες, συγκεκριμένα στο Microsoft Word και το Excel, εξακολουθούν να αποτελούν σημαντικό κίνδυνο. Σε αυτές περιλαμβάνονται τα CVE-2017-11882, CVE-2017-0199 και CVE-2018-0802, τα οποία εξακολουθούν να χρησιμοποιούνται αποτελεσματικά σε επιθέσεις στον κυβερνοχώρο παρά το γεγονός ότι δεν αποτελούν ευπάθειες μηδενικής ημέρας.

Χρήση από γνωστά κακόβουλα λογισμικά

Αυτές οι ευπάθειες έχουν συμβάλει στην εξάπλωση διαφόρων διαβόητων οικογενειών κακόβουλου λογισμικού. Για παράδειγμα, το κακόβουλο λογισμικό Dridex εκμεταλλεύτηκε το CVE-2017-0199 το 2017, ενώ, τα επόμενα χρόνια, τα GuLoader και Agent Tesla χρησιμοποίησαν το CVE-2017-11882. Ένα ακόμη παράδειγμα περιλαμβάνει η Gamaredon APT που εκμεταλλεύτηκε το CVE-2017-0199 το 2023. Αυτές οι επιθέσεις στόχευαν κυρίως τομείς με υψηλό δυναμικό κέρδους, όπως ο τραπεζικός τομέας, η κυβέρνηση και η υγειονομική περίθαλψη.

Δυσκολίες ανίχνευσης

Παρά το γεγονός ότι είναι γνωστά εδώ και αρκετά χρόνια, αυτά τα MalDocs συχνά ξεγλιστρούν από τα δίχτυα ασφαλείας. Χρησιμοποιούν διάφορες τεχνικές για να αποφύγουν την ανίχνευση, συμπεριλαμβανομένης της κρυπτογράφησης, των ιδιόμορφων διευθύνσεων URL και της απόκρυψης shellcode. Αυτό καθιστά ιδιαίτερα δύσκολη την ανίχνευση και εξουδετέρωση τους από τα αυτοματοποιημένα συστήματα ασφαλείας.

Πληροφόρηση για τις επιθέσεις σε βιομηχανίες και χώρες

Επιθέσεις σε βιομηχανίες

Η χρήση των MalDocs που αξιοποιούν παλαιά CVEs ήταν ιδιαίτερα διαδεδομένη σε βιομηχανίες όπου η δυνατότητα εκμετάλλευσης δεδομένων και οικονομικού κέρδους είναι σημαντική. Κλάδοι που περιλαμβάνονται είναι:

- Χρηματοοικονομικά/Τραπεζικές υπηρεσίες: Δεδομένων των ευαίσθητων οικονομικών δεδομένων, ο τομέας αυτός αποτελεί πρωταρχικό στόχο για τους εγκληματίες του κυβερνοχώρου. Οι επιθέσεις κακόβουλου λογισμικού συχνά αποσκοπούν στην κλοπή διαπιστευτηρίων, στη χειραγώγηση συναλλαγών ή στην απόκτηση άμεσης πρόσβασης σε οικονομικούς πόρους.

- Κυβερνητικές υπηρεσίες: Αυτές οι επιθέσεις συνήθως επικεντρώνονται στην απόσπαση εμπιστευτικών κρατικών πληροφοριών, στη διατάραξη των δημόσιων υπηρεσιών ή στην κατασκοπεία.

- Υγειονομική περίθαλψη: Με πρόσβαση σε προσωπικές πληροφορίες υγείας και κρίσιμες υποδομές, ο τομέας αυτός είναι ευάλωτος σε ransomware και κλοπή δεδομένων.

Τα MalDocs έχουν σχεδιαστεί για να παραδίδουν payloads που βρίσκονται στην κορυφή των επικρατούντων στους καταλόγους κακόβουλου λογισμικού, υποδεικνύοντας μια στρατηγική και στοχευμένη προσέγγιση από τους επιτιθέμενους. Αυτά τα payloads αποτελούν συχνά μέρος πιο εκτεταμένων εκστρατειών με συγκεκριμένους στόχους, είτε πρόκειται για οικονομικό κέρδος, είτε για κλοπή δεδομένων, είτε για διακοπή των υπηρεσιών.

Xώρες που έχουν δεχτεί επίθεση

Αξιοσημείωτη είναι επίσης η γεωγραφική εξάπλωση των επιθέσεων. Παρόλο που η έκθεση δεν παρέχει συγκεκριμένες λεπτομέρειες για κάθε χώρα που έχει πληγεί, παρατηρείται ότι χώρες με σημαντική οικονομική ή γεωπολιτική σημασία είναι πιο πιθανό να αποτελέσουν στόχο. Αυτό μπορεί να οφείλεται στην υψηλότερη αξία των δεδομένων ή των συστημάτων σε αυτές τις περιοχές ή στη σημασία τους στις παγκόσμιες υποθέσεις.

Highlighted Payloads

Τα payloads που παραδίδονται από αυτά τα MalDocs περιλαμβάνουν διάφορους τύπους κακόβουλου λογισμικού, καθένα από τα οποία έχει σχεδιαστεί για συγκεκριμένους σκοπούς:

- Τραπεζικά Trojans όπως το Dridex: Αποσκοπούν στην κλοπή τραπεζικών διαπιστευτηρίων.

- Downloaders όπως το GuLoader: Χρησιμοποιούνται για την εγκατάσταση πρόσθετου κακόβουλου λογισμικού.

- Info stealers όπως τα Agent Tesla και Formbook: Σχεδιασμένα για την απόσπαση ευαίσθητων πληροφοριών, όπως διαπιστευτήρια σύνδεσης και προσωπικά δεδομένα.

Τα δολώματα σε διαφορετικές εκστρατείες επίθεσης

Τα είδη δολωμάτων

Τα δολώματα που χρησιμοποιούνται σε αυτές τις εκστρατείες είναι έξυπνα σχεδιασμένα για να δελεάσουν τον στόχο να ανοίξει το maldoc. Αυτά τα δολώματα μπορεί να είναι:

- Ηλεκτρονικά μηνύματα που μιμούνται νόμιμες επικοινωνίες: Εμφανίζονται σαν να προέρχονται από αξιόπιστες πηγές, όπως τράπεζες ή κυβερνητικές υπηρεσίες.

- Επίκαιρα θέματα: Αξιοποίηση τρεχόντων γεγονότων ή θεμάτων που βρίσκονται σε εξέλιξη για να κεντρίσουν την περιέργεια ή τον χαρακτήρα του επείγοντος.

- Εξατομικευμένο περιεχόμενο: Προσαρμοσμένο στα ενδιαφέροντα ή τις δραστηριότητες του στόχου, με βάση πληροφορίες που έχουν συλλέξει.

Τρικ για να ξεγελάσετε τα αυτοματοποιημένα Sandboxes

Παρά την ηλικία αυτών των CVEs, τα MalDocs έχουν εξελιχθεί ώστε να παρακάμπτουν τις σύγχρονες άμυνες ασφαλείας, ιδίως τα αυτοματοποιημένα sandboxes, μέσω διαφόρων τεχνικών:

- Συγκάλυψη του κακόβουλου κώδικα: Χρήση τεχνικών όπως η κρυπτογράφηση και η κωδικοποίηση για την απόκρυψη της πραγματικής φύσης του κώδικα.

- Χρήση νομιμοφανών URL και Domain Names: Για την αποφυγή κόκκινης σημαίας στα αυτοματοποιημένα συστήματα.

- Shellcode με Junk οδηγίες: Συμπερίληψη άσχετου κώδικα ή εντολών για την παραπλάνηση των αυτοματοποιημένων εργαλείων ανάλυσης.

- Εκτέλεση με βάση τον χρόνο: Ορισμένες κακόβουλες ενέργειες καθυστερούν ή ενεργοποιούνται από συγκεκριμένες αλληλεπιδράσεις του χρήστη, οι οποίες ενδέχεται να μην αναπαράγονται σε περιβάλλον sandbox.

- Απομακρυσμένα πρότυπα και σύνδεσμοι χωρίς επεκτάσεις: Κάνοντας λιγότερο προφανές το τι θα αποκαλύψει ο ιστότοπος με τον οποίο έρχεται σε επαφή, περιπλέκοντας την ανίχνευση για τις λύσεις ασφαλείας.

- Κόλπα μορφοποίησης εγγράφων: Όπως η απαίτηση από τον χρήστη να “ενεργοποιήσει την επεξεργασία” ή να “ενεργοποιήσει το περιεχόμενο”, η οποία μπορεί να παρακάμψει ορισμένα αυτοματοποιημένα μέτρα ασφαλείας που δεν αλληλεπιδρούν με τα έγγραφα όπως θα έκανε ένας χρήστης.

- Ενσωμάτωση κακόβουλων payloads σε μη εκτελέσιμες μορφές αρχείων: Όπως έγγραφα του Word ή του Excel, τα οποία είναι λιγότερο πιθανό να επισημανθούν ως επικίνδυνα σε σύγκριση με τα εκτελέσιμα αρχεία.

Εξελισσόμενες τακτικές

Οι τεχνικές αυτές φανερώνουν την προσαρμοστικότητα των εγκληματιών του κυβερνοχώρου απέναντι στα εξελισσόμενα μέτρα ασφαλείας στον κυβερνοχώρο. Η χρήση καλοσχεδιασμένων δελεαστικών και εξελιγμένων τακτικών αποφυγής καθιστά δύσκολο για τα αυτοματοποιημένα συστήματα να συντονιστούν, γεγονός που καθιστά αναγκαίο έναν συνδυασμό προηγμένων τεχνολογιών ανίχνευσης και αυξημένης ευαισθητοποίησης των χρηστών για την αποτελεσματική καταπολέμηση αυτών των απειλών.

Συμπερασματικά, αν και τα εν λόγω CVE δεν είναι νέα, η συνεχής εκμετάλλευσή τους υπογραμμίζει την ανάγκη για συνεχή επαγρύπνηση στις πρακτικές κυβερνοασφάλειας. Η κατανόηση των στοχευόμενων κλάδων, των χωρών και της εξελισσόμενης φύσης αυτών των επιθέσεων είναι ζωτικής σημασίας για την ανάπτυξη αποτελεσματικών στρατηγικών άμυνας κατά των επίμονων αυτών απειλών.

Συμπέρασμα και συστάσεις

Η συνεχιζόμενη σημασία αυτών των παλαιών ευπαθειών υπογραμμίζει τη σημασία της επαγρύπνησης στην ασφάλεια στον κυβερνοχώρο. Για τον μετριασμό αυτών των κινδύνων, είναι απαραίτητο:

– Να ενημερώνετε τα λειτουργικά συστήματα και τις εφαρμογές.

– Να είστε προσεκτικοί σε μη αναμενόμενα μηνύματα ηλεκτρονικού ταχυδρομείου με συνδέσμους, ιδίως από άγνωστους αποστολείς.

– Να ενισχύσετε την ευαισθητοποίηση των εργαζομένων σε θέματα κυνερνοασφάλειας

– Να συμβουλεύεστε ειδικούς σε θέματα ασφάλειας για τυχόν αμφιβολίες ή αβεβαιότητες.

Οι πελάτες της Check Point παραμένουν προστατευμένοι από την απειλή που περιγράφεται στην παρούσα έρευνα.

Το Check Point Threat Emulation και το Harmony Endpoint παρέχουν ολοκληρωμένη κάλυψη των τακτικών επίθεσης, των τύπων αρχείων και των λειτουργικών συστημάτων και προστατεύουν από τον τύπο των επιθέσεων και των απειλών που περιγράφονται στην παρούσα έκθεση.

Against CVE-2017-11882:

- CVE-2017-11882.gen.TC.*

- CVE-2017-11882.TC.*

- HEUR:Exploit.MSOffice.CVE-2017-11882..TC.

Against CVE-2017-0199:

- CVE-2017-0199..TC.

- CVE-2017-0199..TC.

- CVE-2017-0199.TC.*

- HEUR:Exploit.MSOffice.CVE-2017-0199.gen.TC.*

- Maldoc_cve-2017-0199.*

Against CVE-2018-0802:

- CVE-2018-0802.gen.TC.*

- CVE-2018-0802.gen.TC.*

- CVE-2018-0802.TC.*

- HEUR:Exploit.MSOffice.CVE-2018-0802.gen.TC.*