Η Check Point Research (CPR) παρακολουθεί ενεργά τις δραστηριότητες του Void Manticore, ενός ιρανικού φορέα απειλών που συνδέεται με το Υπουργείο Πληροφοριών και Ασφάλειας (MOIS). Αυτός ο φορέας απειλής έχει συγκεντρώσει την προσοχή για την εμπλοκή του σε καταστροφικές επιθέσεις wiping, συχνά σε συνδυασμό με επιχειρήσεις επιρροής. Αξίζει να σημειωθεί ότι το Void Manticore έχει υιοθετήσει διάφορα διαδικτυακά προφίλ για να πραγματοποιεί τις επιχειρήσεις του, με πιο γνωστά το “Homeland Justice” για επιθέσεις στην Αλβανία και το “Karma” για επιχειρήσεις με στόχο το Ισραήλ.

Σημαντικά ευρύματα:

– Το Void Manticore που συνδέεται με το ιρανικό Υπουργείο Πληροφοριών και Ασφάλειας (MOIS), εκτελεί καταστροφικές επιθέσεις wiping παράλληλα με επιχειρήσεις επιρροής.

– Λειτουργώντας υπό διάφορα διαδικτυακά προφίλ, συγκεκριμένα το Homeland Justice για την Αλβανία και το Karma για το Ισραήλ, το Void Manticore στοχεύει διαφορετικές περιοχές με εξατομικευμένες επιθέσεις.

– Υπάρχουν επικαλύψεις μεταξύ των στόχων του Void Manticore και του Scarred Manticore, γεγονός που υποδηλώνει συντονισμένες προσπάθειες και συστηματική μεταβίβαση θυμάτων στο MOIS.

– Χρησιμοποιώντας πέντε διαφορετικές μεθόδους, συμπεριλαμβανομένων προσαρμοσμένων wipers για τα Windows και το Linux, το Void Manticore διαταράσσει τις λειτουργίες μέσω διαγραφής αρχείων και χειραγώγησης κοινόχρηστων drive.

Η Συνεργατική Διαδικτυακή Επίθεση του Void Manticore

Τα τελευταία χρόνια, το τοπίο των απειλών για την κυβερνοασφάλεια έχει εξελιχθεί δραματικά, με τους κρατικά υποστηριζόμενους φορείς να χρησιμοποιούν όλο και περισσότερο εξελιγμένες τακτικές για να στοχεύουν οργανισμούς και έθνη. Μεταξύ αυτών, το Void Manticore έχει αναδειχθεί ως σημαντική απειλή για όποιον αντιτίθεται στα ιρανικά συμφέροντα. Με φήμη για τη διεξαγωγή καταστροφικών επιθέσεων wiping σε συνδυασμό με εξελιγμένες επιχειρήσεις επιρροής, οι επιχειρήσεις του χαρακτηρίζονται από τη διπλή τους προσέγγιση, συνδυάζοντας τον ψυχολογικό πόλεμο με την πραγματική καταστροφή δεδομένων.

Στην παρούσα έκθεση, η CPR έριξε φως στις περίπλοκες τακτικές που το Void Manticore, αποκαλύπτοντας έναν πολύπλοκο ιστό διαδικτυακών προφίλ, στρατηγικών συνεργασιών και εξελιγμένων μεθοδολογιών επίθεσης. Σε αυτό το άρθρο προσπαθούμε να εμβαθύνουμε στις περίπλοκες λεπτομέρειες των επιχειρήσεων του, αναλύοντας τον τρόπο λειτουργίας του και ρίχνοντας φως στο εξελισσόμενο τοπίο των κρατικά χρηματοδοτούμενων κυβερνοαπειλών.

Κατανοώντας το Void Manticore

Το Void Manticore είναι μια ιρανική απειλή που συνδέεται με το Υπουργείο Πληροφοριών και Ασφάλειας (MOIS). Ο τρόπος λειτουργίας τους περιλαμβάνει την πραγματοποίηση καταστροφικών επιθέσεων wiping σε συνδυασμό με επιχειρήσεις επιρροής. Λειτουργώντας υπό διάφορα διαδικτυακά προφίλ, όπως το “Karma” για επιθέσεις στο Ισραήλ και το “Homeland Justice” για επιθέσεις στην Αλβανία, το Void Manticore έχει επιδείξει ικανότητα για συντονισμένες και στοχευμένες επιθέσεις στον κυβερνοχώρο.

Η Συνεργασία του με το Scarred Manticore

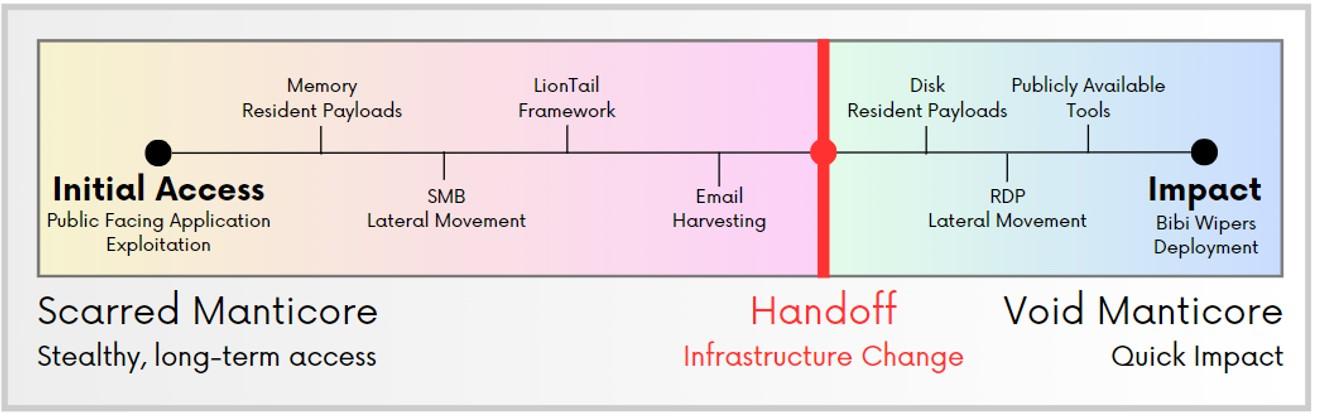

Μια σημαντική πτυχή των επιχειρήσεων του Void Manticore είναι η συνεργασία του με μια άλλη ομάδα απειλών που συνδέεται με το ιρανικό MOIS, το Scarred Manticore. Η ανάλυση αποκαλύπτει μια συστηματική μεταβίβαση στόχων μεταξύ των δύο ομάδων, υποδεικνύοντας μια συντονισμένη προσπάθεια για τη διεξαγωγή καταστροφικών δραστηριοτήτων εναντίον επιλεγμένων θυμάτων. Η διαδικασία της μεταβίβασης περιλαμβάνει αρχικά την πρόσβαση στο Scarred Manticore και τη διαρροή δεδομένων από στοχευμένα δίκτυα, ακολουθούμενη από τη μετάβαση του ελέγχου στο Void Manticore, το οποίο στη συνέχεια εκτελεί την καταστροφική φάση της επιχείρησης. Αυτή η στρατηγική σύμπραξη όχι μόνο ενισχύει την κλίμακα και τον αντίκτυπο των επιθέσεών τους, αλλά αποτελεί επίσης μια τρομερή πρόκληση για τους ειδικούς της κυβερνοασφάλειας.

Αξιοποιώντας τους πόρους και την τεχνογνωσία πολλαπλών φορέων απειλών, το Void Manticore και οι συνεργάτες του μπορούν να εκτελέσουν εξελιγμένες εκστρατείες στον κυβερνοχώρο με εκτεταμένες συνέπειες. Αυτή η συνεργασία όχι μόνο επεκτείνει την εμβέλεια του, αλλά υποδηλώνει επίσης ένα επίπεδο πολυπλοκότητας πέρα από τις ατομικές τους δυνατότητες.

Εικόνα 1 – Ένα χρονοδιάγραμμα υψηλού επιπέδου της σύνδεσης Void-Scarred Manticores

Αυτή η διαδικασία μεταβίβασης δεν είναι πρωτοφανής και συσχετίζεται σε μεγάλο βαθμό με την αναφορά της Microsoft σχετικά με τις καταστροφικές επιθέσεις κατά της Αλβανίας το 2022.

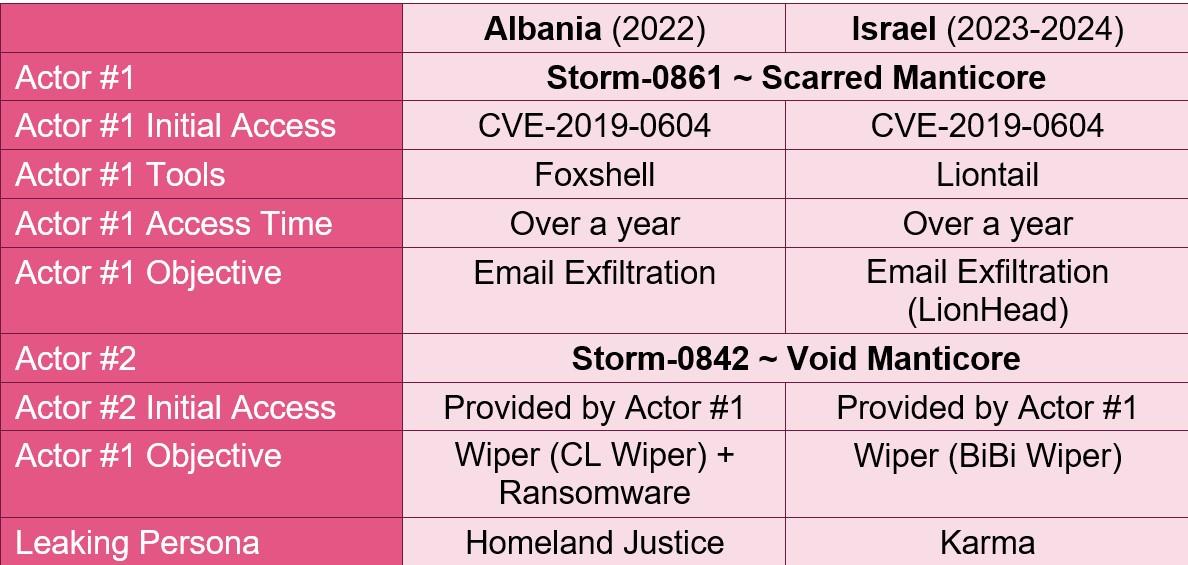

Στον πίνακα που ακολουθεί παρουσιάζεται η σύγκριση της διαδικασίας που συνέβη στην Αλβανία και στο Ισραήλ:

Οι επικαλύψεις στις τεχνικές που χρησιμοποιούνται στις επιθέσεις κατά του Ισραήλ και της Αλβανίας, συμπεριλαμβανομένου του συντονισμού μεταξύ των δύο διαφορετικών φορέων, υποδηλώνουν ότι αυτή η διαδικασία έχει γίνει ρουτίνα.

Οι δεσμοί μεταξύ των γεγονότων στο Ισραήλ και την Αλβανία έχουν ενισχυθεί με τις τελευταίες επιθέσεις κατά της Αλβανίας (τέλη 2023 και αρχές 2024), κατά τις οποίες το Void Manticore έριξε partition wipers παρόμοια με αυτά που χρησιμοποιήθηκαν στο Ισραήλ στο πλαίσιο των επιθέσεων BiBi wiper.

Τεχνικές, Τακτικές και Διαδικασίες

Οι τακτικές του Void Manticore είναι σχετικά απλές αλλά αποτελεσματικές. Συχνά χρησιμοποιούν βασικά, δημόσια διαθέσιμα εργαλεία για να αποκτήσουν πρόσβαση σε δίκτυα-στόχους. Μόλις εισέλθουν, αναπτύσσουν προσαρμοσμένα wipers τόσο για συστήματα Windows όσο και για συστήματα Linux, στοχεύοντας σε κρίσιμα αρχεία και partition πίνακες για να καταστήσουν τα δεδομένα απρόσιτα. Επιπλέον, η ομάδα προβαίνει σε χειροκίνητες δραστηριότητες καταστροφής δεδομένων, ενισχύοντας περαιτέρω τον αντίκτυπο των επιθέσεών της.

Τα Wipers

Το Void Manticore χρησιμοποιεί μια σειρά από προσαρμοσμένα wipers για να εκτελεί αποτελεσματικά τις καταστροφικές επιχειρήσεις του. Αυτά τα wipers εξυπηρετούν διαφορετικούς σκοπούς, με ορισμένα να στοχεύουν συγκεκριμένα αρχεία ή τύπους αρχείων μέσα σε μολυσμένα συστήματα, επιτρέποντας την επιλεκτική διαγραφή κρίσιμων πληροφοριών και προκαλώντας στοχευμένη ζημιά σε εφαρμογές, δεδομένα χρηστών και τη λειτουργικότητα του συστήματος. Άλλα επικεντρώνονται στην επίθεση στον partition πίνακα του συστήματος, εξαφανίζοντάς τον για να καταστήσουν απρόσιτα όλα τα δεδομένα στο drive, παρά το γεγονός ότι παραμένουν αναλλοίωτα στο μέσο αποθήκευσης.

Ειδικότερα, η ομάδα χρησιμοποιεί το CI Wiper, το οποίο αναπτύχθηκε για πρώτη φορά σε μια επίθεση εναντίον της Αλβανίας τον Ιούλιο του 2022, μαζί με τα Partition Wipers όπως το LowEraser, που χρησιμοποιήθηκαν σε επιθέσεις εναντίον οντοτήτων όπως η INSTAT στην Αλβανία και πολλών ισραηλινών οντοτήτων.

Στις πιο πρόσφατες επιθέσεις τους αναπτύχθηκε το BiBi Wiper, που πήρε το όνομά του από τον πρωθυπουργό του Ισραήλ Μπενιαμίν Νετανιάχου, το οποίο υπάρχει τόσο σε παραλλαγές Linux όσο και σε παραλλαγές Windows, χρησιμοποιώντας εξελιγμένες τεχνικές για τη φθορά αρχείων και τη διακοπή της λειτουργικότητας του συστήματος.