- • Κωνσταντίνος Παπαδάτος, Founder & Managing Director

- • Ελένη Κλαουδάτου, Cybersecurity Professional Services Manager

- • Ελεονώρα Κοπανίδη, Junior Information Security Consultant

Cyber Noesis

www.cybernoesis.com

Η οδηγία NIS-2 (2022/2555) θεσπίζει αυστηρότερες απαιτήσεις για τη διαχείριση κινδύνων και την αναφορά συμβάντων, ενώ καλύπτει ευρύτερο φάσμα τομέων σε σχέση με την αρχική οδηγία NIS (2016/1148), περιλαμβάνοντας τομείς της Ενέργειας, Υγείας, Μεταφορών, Ψηφιακών Παρόχων και Υποδομών, Ταχυδρομικών Υπηρεσιών, Κατασκευαστικών, κ.ά..

Πολλές κρίσιμες υποδομές βασίζονται σε συστήματα OT (Operational Technology), τα οποία μπορούν να χαρακτηριστούν ως κυβερνο-φυσικά (cyber-physical) συστήματα. Το πληροφοριακό σκέλος (cyber) ελέγχει τα υποκείμενα φυσικά συστατικά και διαχειρίζεται τις υποκείμενες δομές, ενώ η πλήρης ή μερική διασύνδεση των κρίσιμων υποδομών μεταξύ τους και με τον κυβερνοχώρο εκθέτει τα συστήματα αυτά σε σημαντικές απειλές κυβερνοασφάλειας. Στην περίπτωση που μια απειλή επηρεάζει τη λειτουργία ενός συστήματος ΟΤ σε μία κρίσιμη υποδομή, η πραγματοποίησή της μπορεί να έχει δραματικές συνέπειες σε ανθρώπινο, κοινωνικό και οικονομικό επίπεδο.

Τα τελευταία χρόνια έχουν πραγματοποιηθεί πολλές κυβερνοεπιθέσεις σε ηλεκτρικές υποδομές με χρήση κακόβουλων λογισμικών για συστήματα OT, όπως το STUXNET (2010, Ιράν), Dragonfly/HAVEX (2013, σε 2.000 βιομηχανικές εγκαταστάσεις), BLACKENERGY 2 & 3 (2015, Ουκρανία), CRASHOVERRIDE (2016, Ουκρανία), Industtroyer 2 (2022), COSMICENERGY (2023). Στο μέλλον αναμένεται ότι οι κυβερνοεπιθέσεις σε συστήματα ΟΤ θα αυξηθούν κατακόρυφα στοχεύοντας τόσο στην πρόκληση δυσλειτουργίας των συστημάτων όσο και ατυχημάτων. Σύμφωνα με μελέτες του ENISA για το πεδίο απειλών, με πιο πρόσφατη αυτή του 2023 «ENISA Threat Landscape 2023», τα τελευταία χρόνια παρατηρείται εμφανής εξέλιξη σε ανάπτυξη κακόβουλου λογισμικού για βιομηχανικές υποδομές.

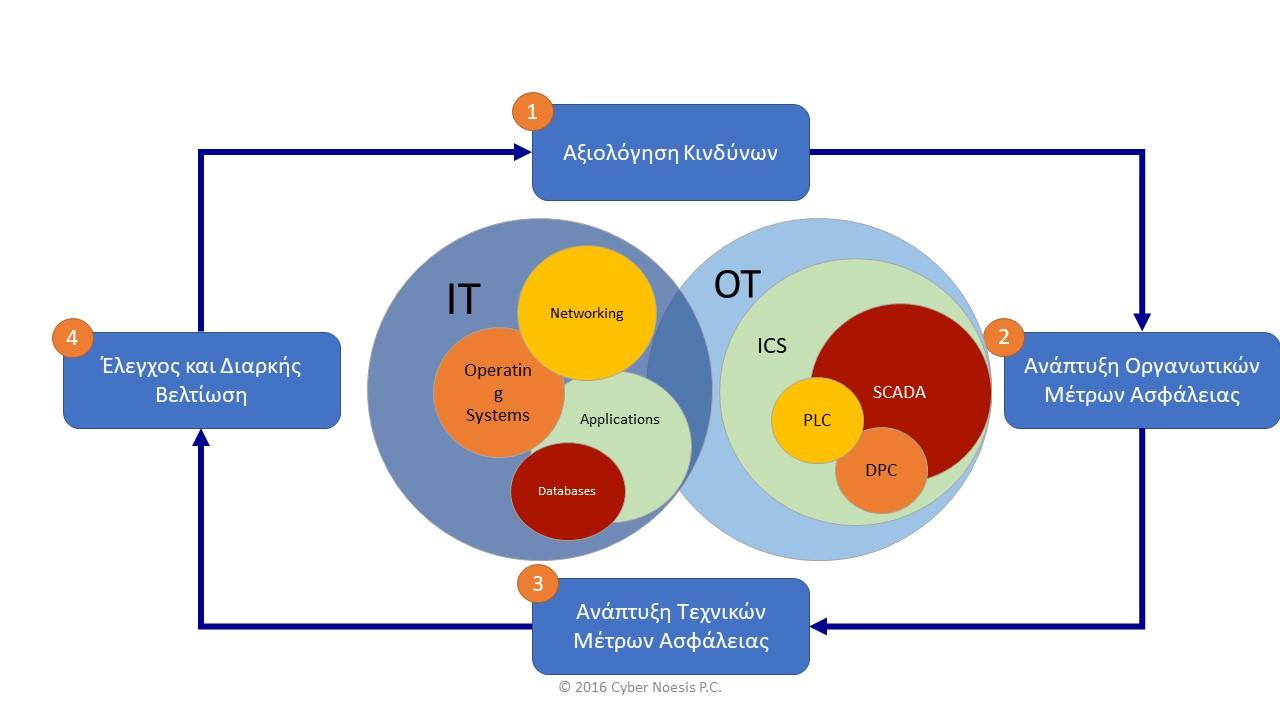

Στις υποδομές ΟΤ, όπως και στις υποδομές ΙΤ, η συνολική αρχιτεκτονική ασφάλειας και οι εξειδικευμένοι μηχανισμοί προστασίας προτείνεται να προσδιοριστούν μέσω της μελέτης ανάλυσης κινδύνου (risk assessment). Επιπλέον, βάσει της οδηγίας NIS-2 η αποτελεσματική διαχείριση κινδύνου δεν αποτελεί απλώς ανάγκη, αλλά απαίτηση.

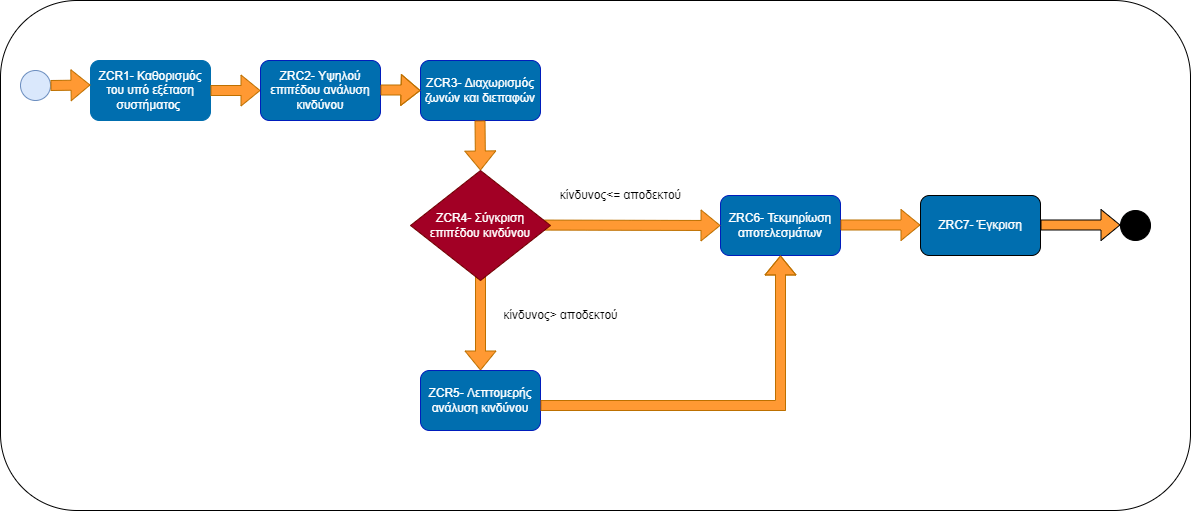

Βήματα της μεθοδολογίας του προτύπου IEC

Η ιδιαιτερότητα των ΟΤ συστημάτων καθιστά δύσκολη την εφαρμογή των «κλασσικών» μεθοδολογιών ανάλυσης κινδύνου που χρησιμοποιούνται στα IT περιβάλλοντα (όπως ISO 27005, ISO 31000, NIST SP800-39, κλπ.). Ωστόσο, είθισται να υιοθετείται ως γενικό πλαίσιο η μεθοδολογία του προτύπου IEC 62443-3-2 (Security for industrial automation and control systems Part 3-2: Security risk assessment and system design) σε συνδυασμό με την εφαρμογή μιας «κλασσικής» μεθοδολογίας για την λεπτομερή ανάλυση κινδύνου στα επιμέρους υποσυστήματα, όπου κρίνεται απαραίτητο. Συνοπτικά, η μεθοδολογία του προτύπου IEC 62443-3-2 περιλαμβάνει τα ακόλουθα βήματα:

ZCR-1 – Καθορισμός του υπό εξέταση συστήματος και των στοιχείων του. Αρχικά, καθορίζεται το εύρος, ο τύπος και οι λειτουργίες του υπό εξέταση συστήματος (SUC – System Under Consideration) και των στοιχείων του.

ZCR-2 – Υψηλού επιπέδου ανάλυση κινδύνου. Στη συνέχεια, πραγματοποιείται μία αρχική ανάλυση κινδύνου για την κατανόηση του χειρότερου σεναρίου διακύβευσης της ασφάλειας (worst case scenario) όπου η παραβίαση, παρεμβολή ή απενεργοποίηση κρίσιμων λειτουργιών του συστήματος δεν είναι αντιμετωπίσιμη, προκειμένου να υπολογιστεί ο κίνδυνος σε υψηλό επίπεδο (high- level risk).

ZCR-3 – Διαχωρισμός ζωνών και διεπαφών. Έπειτα, το υπό εξέταση σύστημα (SUC) χωρίζεται σε ζώνες ασφάλειας (zones) που συνδέονται με διεπαφές (conduits). Συνήθως ομαδοποιούνται συστήματα με κοινές απαιτήσεις ασφάλειας και γίνεται διαχωρισμός μεταξύ λειτουργικών, συστημάτων ελέγχου, ασφάλειας (safety), προσωρινής σύνδεσης, ασύρματων / ενσύρματων συστημάτων και τέλος όσων συνδέονται με εξωτερικά δίκτυα.

ZCR-4 – Σύγκριση επιπέδου κινδύνου. Στη συνέχεια, το επίπεδο κινδύνου από την υψηλού επιπέδου ανάλυση συγκρίνεται με το επίπεδο αποδεκτού κινδύνου που έχει καθοριστεί. Αν είναι χαμηλότερο, ολοκληρώνεται η ανάλυση (Βήμα ZCR-6 & 7), αλλιώς ακολουθεί λεπτομερής ανάλυση κινδύνου (Βήμα ZCR-5).

ZCR-5 – Λεπτομερής ανάλυση κινδύνου. Στο βήμα αυτό διενεργείται λεπτομερής ανάλυση κινδύνου σε κάθε ζώνη και διεπαφή. Για το σκοπό αυτό εφαρμόζονται «κλασσικές» μεθοδολογίες ανάλυσης κινδύνου για τον προσδιορισμό των απειλών, ευπαθειών, της πιθανότητας πραγματοποίησης κάθε απειλής και του αντικτύπου της, και υπολογίζεται το επίπεδο κινδύνου. Στη συνέχεια προσδιορίζονται τα αντίμετρα και υπολογίζεται ο υπολειπόμενος κίνδυνος (residual risk) ο οποίος συγκρίνεται με το επίπεδο αποδεκτού κινδύνου.

ZCR-6 & 7. Στα τελευταία βήματα, τα αποτελέσματα της ανάλυσης κινδύνου τεκμηριώνονται και κοινοποιούνται στους εμπλεκόμενους για την έγκριση του τελικού μοντέλου ζωνών (final zone model), των μέτρων ασφάλειας και του υπολειπόμενου κινδύνου. H τεκμηρίωση των απαιτήσεων κυβερνοασφάλειας περιλαμβάνει: περιγραφή του συστήματος (SUC), διαγράμματα ζωνών και διεπαφών, χαρακτηριστικά του συστήματος (όπως στοιχεία, λογικά και φυσικά σημεία πρόσβασης, κλπ.), θεωρήσεις για το λειτουργικό περιβάλλον (φυσικό και λογικό), περιβάλλον απειλών, οργανωτικές πολιτικές ασφάλειας, επίπεδο αποδεκτού κινδύνου και κανονιστικές απαιτήσεις.

Για την παραπάνω μελέτη, η εμπειρία του αναλυτή είναι κλειδί για την αποτελεσματική αναγνώριση των κινδύνων και των μέτρων διαχείρισης του κινδύνου. Η Cyber Noesis διαθέτει εκτεταμένη εμπειρία και εξειδίκευση στην παροχή υπηρεσιών ασφαλείας για οργανισμούς που δραστηριοποιούνται στον τομέα των Κρίσιμων Υποδομών και Δικτύων, έχοντας υλοποιήσει με επιτυχία σχετικά έργα για κρίσιμες υποδομές στην Ελλάδα και στο Εξωτερικό.