Σισύφεια Τιμωρία – IT Security-Beyond-VA

Συχνά γίνεται αναφορά για τη σωστή διαχείριση των ευπαθειών των πληροφοριακών συστημάτων και των εφαρμογών που φιλοξενούνται σε αυτά. Παράλληλα ζητείται από τους διαχειριστές τους, να ελέγξουν τις ευπάθειες που έχουν βρεθεί και να εφαρμόσουν τις οδηγίες των κατασκευαστών με σκοπό είτε να απομονώσουν είτε να επιλύσουν το ρίσκο των διαπιστωμένων ευπαθειών.

Του Ηλία Αγγελίδη

Του Ηλία Αγγελίδη

Τεχνικός Διευθυντής

Algosystems S.A.

Τελικά όμως, στα μάτια ενός απλού παρατηρητή, η επίλυση των ευπαθειών καταλήγει ως άλλο Σισύφειο μαρτύριο μιας και κάθε λεπτό εμφανίζονται νέες ευπάθειες που και εκείνες με τη σειρά τους θα πρέπει να επιλυθούν.

Αναζητώντας λοιπόν μια επίλυση στο πρόβλημα του Σισύφου διαχειριστή, το 2019 εμφανίστηκε το μοντέλο διαχείρισης ευπαθειών Exploit Prediction Scoring System (EPSS).

Το μοντέλο (https://www.first.org/epss/) στηρίζεται στην πρόβλεψη της πιθανότητας κάποια ευπάθεια στο πολύ άμεσο να χρησιμοποιηθεί και πιθανά κάποιος κακόβουλος χρήστης να αποκτήσει πρόσβαση στο πληροφοριακό σύστημα ή εφαρμογή.

Η διαφορά του EPSS από τα άλλα συστήματα αξιολόγησης ευπαθειών, στηρίζεται στο γεγονός ότι τα υφιστάμενα συστήματα αξιολόγησης ευπαθειών αξιολογούν την κρισιμότητα της ίδιας της ευπάθειας και όχι το γεγονός αν η ευπάθεια μπορεί πραγματικά να χρησιμοποιηθεί.

Το EPSS ως πλατφόρμα ανοικτής πρόσβασης, χρησιμοποιεί στοιχεία από την παγκόσμια κοινότητα και ανάλογα με τις τάσεις που καθημερινά εμφανίζονται, κατηγοριοποιεί όλα τα δημοσιοποιημένα CVEs από το 1-100% βοηθώντας τους διαχειριστές να ασχοληθούν με τα CVEs που πραγματικά πιθανά γίνουν η Αχίλλειος πτέρνα των συστημάτων τους.

Και για να προλάβουμε ερωτήσεις και απορίες πρέπει να πούμε ότι το μοντέλο EPSS δεν λειτουργεί αυτόνομα και στηρίζεται στην προτεραιοποίηση που δημιουργούν όλα τα άλλα μοντέλα που μέχρι σήμερα οι διαχειριστές χρησιμοποιούνε. Στηρίζεται επίσης και στην ικανότητα των ερευνητών και συνεργατών των διαχειριστών για να αποφασίσουν μαζί ποια τελικά συστήματα και ποιες ευπάθειες τελικά θα επιλύσουν πρώτα. Στηρίζεται και στην συνεργασία των Red & Blue Team που ο οργανισμός χρησιμοποιεί.

Και εδώ πρέπει να σταθούμε. Η Blue team, αναλύοντας τα logs που καταχωρούνται στο SIEM εργαλείο του οργανισμού, δημιουργεί σενάρια που ανιχνεύουν δυνητικές ή και πραγματικές απειλές.

Τα σενάρια αυτά στην πραγματικότητα, καλύπτουν μόνο ότι το SIEM εργαλείο υπέδειξε ως απειλή και κάποιος αναλυτής έλεγξε την απειλή αυτή. Τα σενάρια αυτά θα αποδειχθούν σωστά μόνο όταν κάποιος αναλυτής από την Ream team του οργανισμού θα προσπαθήσει να χρησιμοποιήσει την ανιχνευμένη ευπάθεια. Αν η απειλή ανιχνευτεί, τότε διαπιστευμένα η Blue Team έχει πράξει σωστά. Αν όχι, θα πρέπει να διορθώσει τα σενάρια που έχει δημιουργήσει.

Στο μεσοδιάστημα, δε ξέρουμε τι έχει συμβεί.

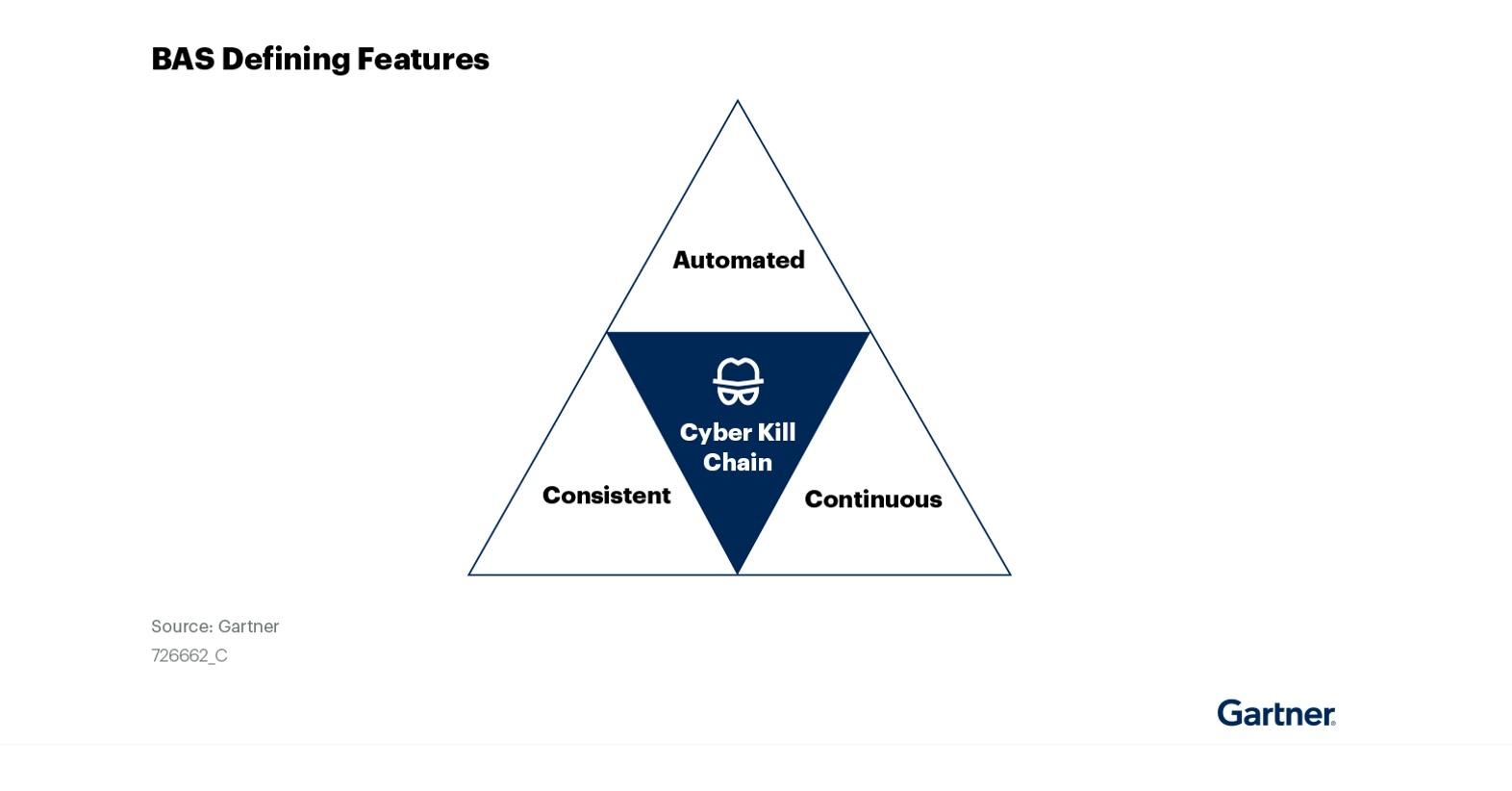

Τεχνικές Breach and Attack simulation (BAS)

Ως Algosystems λοιπόν, πέρα από την καταξιωμένη VA πλατφόρμα Qualys, πέρα από την ανάλυση του ρίσκου και της επικινδυνότητας των διαπιστωμένων ευπαθειών (RBVM) με τη χρήση της Kenna Security, πέρα από το ηγέτη στο χώρο των SIEM λύσεων QRadar και την τελευταία επέκταση που κάναμε μέσω της συνεργασίας με την Arcanna AI, προχωράμε στη χρήση Breach and Attack simulation (BAS) έτσι ώστε, τα σενάρια που έχουμε ορίσει να δοκιμαστούν πραγματικά μέσω επιθέσεων που θα εξομοιωθούν από τους μηχανικούς μας.

Οι τεχνικές αυτές στηρίζονται στο MITRE ATT&CK framework και σκοπεύουν να βοηθήσουν τους οργανισμούς να

- Εξακριβώσουν και να επικυρώσουν το πόσο καλά έχουν προετοιμαστεί

- Δείξουν σημεία και αδυναμίες που δεν έχουν εντοπιστεί

- Προετοιμαστούν για μια πραγματική απειλή μέσω επαναλαμβανόμενων ασκήσεων

- Συμπληρώσουν την εκτέλεση των penetration testing από τις Red teams.

- Δοκιμάσουν τις διαδικασίες των incident response ομάδων και να βελτιώσουν τις threat hunting ικανότητες τους

- Να αναπτύξουν Red ή καλύτερα Purple ομάδες μέσα στον οργανισμό

- Να αναπτύξουν σενάρια σε σχέση με το δικό τους περιβάλλον

Μέσω όλων των παραπάνω, η ομάδα της Algosystems είναι εδώ για να βοηθήσει στην ελάφρυνσ (δεν τολμάμε να πούμε στην εξαφάνιση) του Σισύφειου μαρτυρίου του διαχειριστή των πληροφοριακών συστημάτων και εφαρμογών, μιας και όπως συνηθίζουμε να λέμε ένα σύστημα ποτέ δε θα γίνει ασφαλές 100%.

Programmers planning for a data protection system