Ως κατανεμημένη επίθεση άρνησης υπηρεσίας (Distributed Denial of Service, DDoS) ορίζουμε την προσπάθεια από άτομα ή/και ομάδες να καταστεί μια online υπηρεσία (π.χ ένα website) μη διαθέσιμη και επιπρόσθετα μη ικανή να εξυπηρετήσει αιτήσεις συνδέσεων από χρήστες αυτής.

Ανδρέας Γ. Παπίδας

Cybersecurity Solutions Consultant / Networking Solutions Division

Space Hellas – www.space.gr

Ιστορικά προερχόμενες από τις απλές επιθέσεις άρνησης υπηρεσίας, οι DDoS επιθέσεις διαφέρουν στο γεγονός ότι o εκάστοτε επιτιθέμενος χρησιμοποιεί έναν μεγάλο αριθμό υπολογιστών (hosts), συνδεδεμένων στο Internet με σκοπό να πολλαπλασιάσει ταυτόχρονα και με κατανεμημένο τρόπο την ισχύ μίας επίθεσης. Βασικός στόχος δεν είναι κατά κύριο λόγο η παραβίαση των συστημάτων ασφάλειας, ή η πρόσβαση σε δεδομένα, αλλά η παρακώλυση της λειτουργίας websites [1-5].

Τα τελευταία έτη και ειδικότερα από το 2010 και μετά οι DDoS επιθέσεις αυξάνονται γεωμετρικά και αποτελούν τον πιο διαδεδομένο τρόπο επίθεσης σε websites, δοθέντος του ότι δεν χρειάζονται ιδιαίτερες τεχνικές ικανότητες για τη δημιουργία τους, ενώ διατίθενται φθηνά και εύκολα προσβάσιμα εργαλεία σε όλους με τα οποία μπορεί κάποιος να ξεκινήσει την συγκεκριμένου τύπου επίθεση [3-5], [11]. Χαρακτηριστικά παραδείγματα τέτοιων εργαλείων είναι τα κάτωθι, τα οποία δημιουργήθηκαν αρχικά για ερευνητικούς σκοπούς και είναι κυρίως αναπτυγμένα σε προγραμματιστικές γλώσσες όπως C# ή η Python:

- HULK – HTTP Unbearable Load King

- Xoic και Low Orbit Ion Cannon

- Tor’s Hammer

- PyLoris

- DDOSIM

- RUDY

- OWASP_HTTP_Post_Tool

- GoldenEye

- Hping

Στόχοι DDoS επιθέσεων – Κόστος – Οικονομικό αντίκτυπο, κίνητρα και συχνότητα:

Οι στόχοι των DDoS επιθέσεων αφορούν – χωρίς εξαιρέσεις – επιχειρήσεις αλλά και δημόσιους οργανισμούς/δομές, ενώ τα κίνητρα έχουν πολλαπλές αιτιάσεις ανάλογα με την δραστηριότητα της επιχείρησης ή του οργανισμού που δέχεται την επίθεση. Χαρακτηριστικά παραδείγματα αποτελούν οι DDoS επιθέσεις έναντι e-banking εφαρμογών τραπεζών που έχουν σαν αποτέλεσμα διαφυγόντα κέρδη κατά τη διάρκεια της επίθεσης, αλλά και επιθέσεις έναντι κρατικών websites. Όπως είναι αναμενόμενο οι εγχώριες συστημικές τράπεζες και πολλά κρατικά websites δεν εξαιρούνται δεδομένου ότι έχουν δεχθεί αρκετές επιθέσεις ειδικότερα από το 2012 και μετά [6-9].

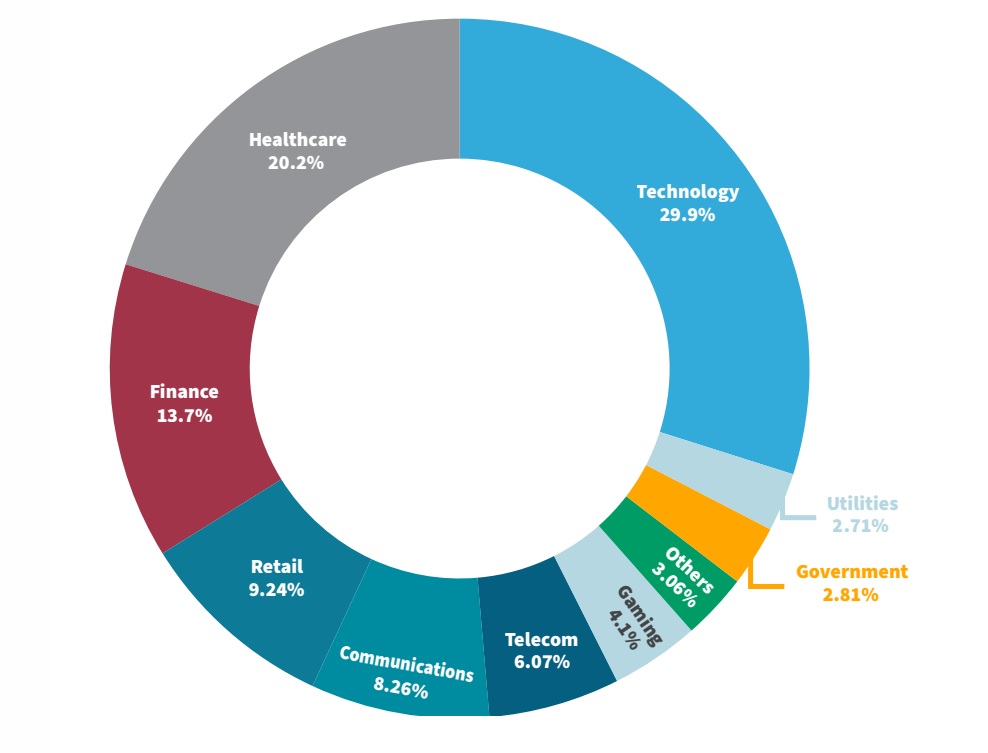

Εικόνα 1. Βασικοί στόχοι ανά δραστηριότητα οργανισμών (2021). From [4]

Σε στατιστικό επίπεδο τα στοιχεία που αφορούν στις DDoS επιθέσεις για το 2021 είναι εντυπωσιακά. Ο συνολικός αριθμός επιθέσεων παγκοσμίως ανέρχεται σε 5.351.930 επιθέσεις με μέση διάρκεια 50 λεπτά, η μεγαλύτερη επίθεση σε ογκομετρικό επίπεδο ήταν 1.5 Tbps εναντίον Γερμανικού παρόχου, πραγματοποιήθηκε στις 18 Ιουνίου και ήταν τύπου DNS reflection/amplification [3].

Σε τεχνοοικονομικό επίπεδο, τo μέγιστο κόστος και τα διαφυγόντα κέρδη που προήλθαν από τη μη διαθεσιμότητα website λόγω DDoS επίθεσης ήταν 351.995$ (Γερμανία) και τα ελάχιστα 123.026$ (Ιαπωνία). Τέλος σε ότι αφορά την περιοδικότητα των εν λόγω επιθέσεων καταγράφονται τουλάχιστον 16.794 επιθέσεις τη μέρα, 700 την ώρα και 12 ανά λεπτό παγκοσμίως.

Οι πιο κοινές κατηγορίες amplification attacks και τα χαρακτηριστικά τους

Οι βασικοί τύποι DDoS κατηγοριοποιούνται ως εξής [1-5]:

- DDoS Volumetric (Reflection–Amplification) attacks: Βασικός τους στόχος είναι η δημιουργία μεγάλου όγκου δικτυακής κίνησης και σαν αποτέλεσμα η υπηρεσία τίθεται εκτός λειτουργίας και η νόμιμη κίνηση (legitimate traffic) δεν μπορεί να κατευθυνθεί προς την υπηρεσία. Η συγκεκριμένη κατηγορία επιθέσεων είναι η πιο διαδεδομένη, ενώ για το 2021 η ποσοστιαία κατάταξη ήταν η ακόλουθη [4]:

- DNS:29.3%

- CLDAP: 23.2%

- NTP: 15.9%

- SSDP: 12.3%

- Chargen: 6.61%

- ARMS: 6.17%

- Memcashed: 4.6%

- SNMP: 1.91%

- DDoS Protocol attacks: Επιθέσεις βασισμένες στο εκάστοτε πρωτόκολλο (TCP/UDP etc. που λειτουργούν κατά κύριο λόγο σε επίπεδο 3 και 4 (Layer 3 and 4 of OSI) με μη νόμιμα connection requests και έχουν σαν βασικό στόχο servers, firewalls ή ακόμη και load balancers.

- DDoS Application layer attacks: Επιθέσεις εφαρμογής (Layer 7) οι οποίες αναβαθμίζονται συνεχώς και καταναλώνουν κατά κύριο λόγο μνήμη.

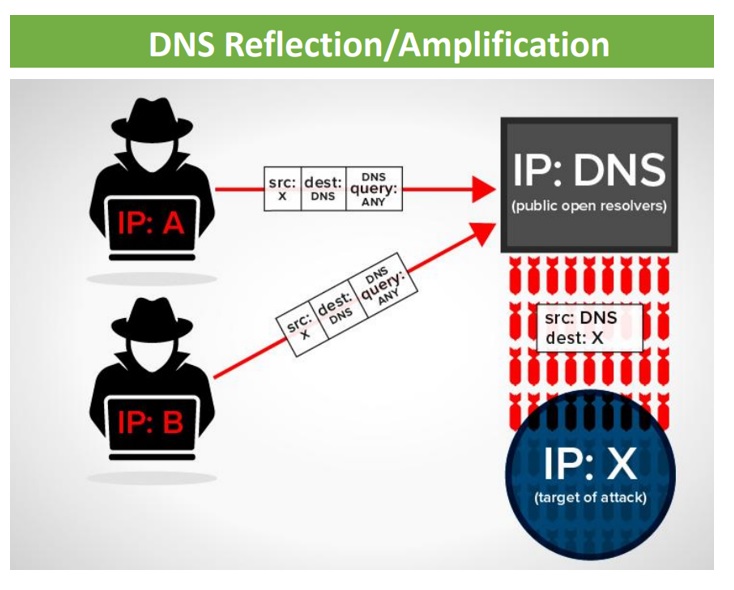

Παράδειγμα DDoS DNS amplification attack

Στην ουσία οι συγκεκριμένη κατηγορία χρησιμοποιεί την αρχιτεκτονική και τη δομή του DNS πρωτοκόλλου.

Βήματα DNS reflection/amplification attack:

Εικόνα 2. DNS Reflection/Amplification attack scenario

- Ο επιτιθέμενος υποδύεται (κάνει spoof) την IP διεύθυνση του στόχου αποστέλλοντας DNS queries στους recursive DNS servers ή απευθείας στους authoritative DNS servers.

- Ο επιτιθέμενος επιλέγει την UDP πόρτα που θα ήθελε να χτυπήσει. Με το DNS συνήθως χρησιμοποιείται η πόρτα UDP/53 ή UDP/1024-65535 ενώ το destination port είναι ή UDP/53.

- Οι servers απαντούν είτε απευθείας στο στόχο, είτε στον ενδιάμεσο recursive DNS server με μεγάλα σε όγκο DNS responses.

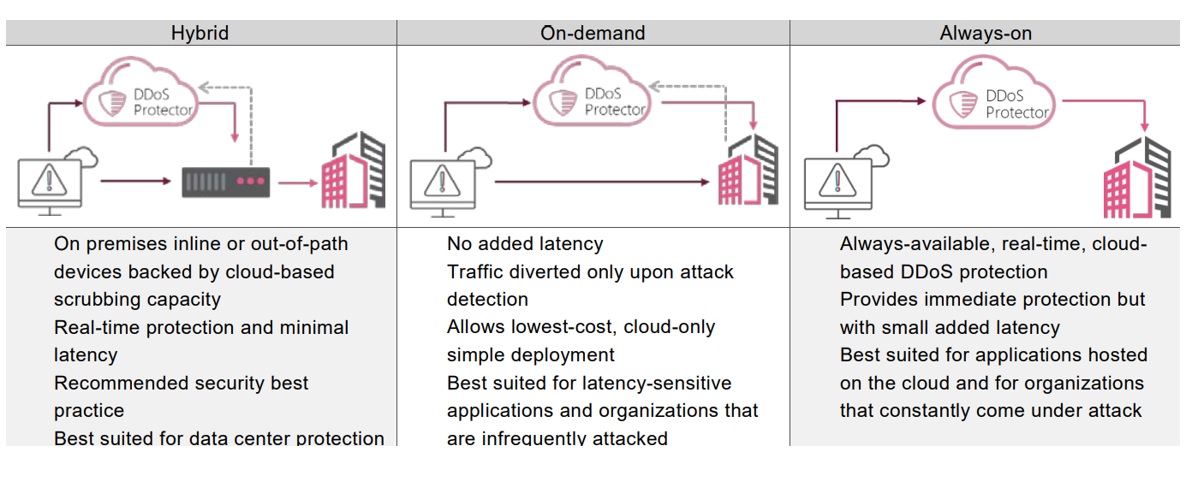

Αρχιτεκτονικές Anti-DDoS συστημάτων:

Πιθανές αρχιτεκτονικές συστημάτων παρατίθενται στη κάτωθι εικόνα.

Εικόνα 3. Indicative Anti-DDoS architectures. From [10]

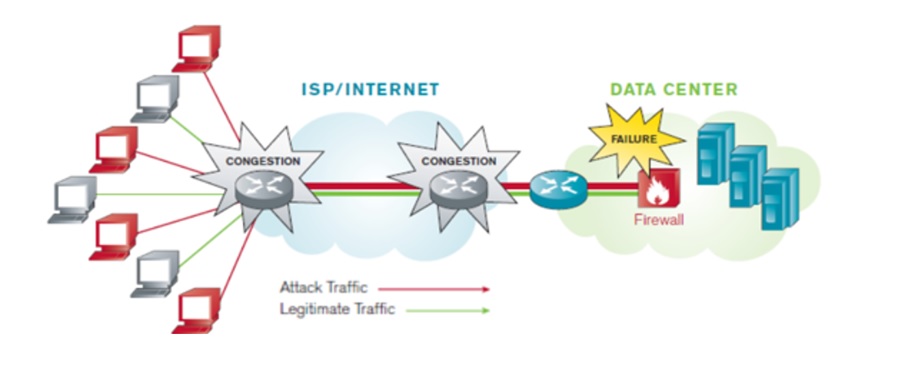

Next Generation Firewalls (NGFW) – Γιατί δεν μπορούν να προστατεύσουν έναν οργανισμό από DDoS επιθέσεις:

Σε αυτό το σημείο αξίζει να σημειωθεί η σύγχυση που επικρατεί σχετικά με το εάν ένα firewall είναι ικανό να προστατεύσει από DDoS επιθέσεις. Δεδομένου ότι είναι stateful και inline μπορεί να είναι τα ίδια στόχοι DDoS επιθέσεων ενώ οι IPS (Intrusion prevention System) λειτουργίες τους δεν είναι αρκετές για να προστατεύσουν από τις συγκεκριμένες επιθέσεις. Επιπρόσθετα δεδομένου ότι ο μέσος όγκος μίας DDoS επίθεσης είναι 6.5Gbps, το bandwidth που μπορεί να διαθέτει ένα firewall πιθανώς είναι κάτω από τον μέσο όγκο, ενώ σαν συσκευές δεν έχουν σχεδιαστεί να αποτρέπουν DDoS επιθέσεις. Τέλος ένα μία επίθεση DDoS τύπου SYN flood μπορεί να είναι απόλυτα επιτυχημένη καθώς το firewall θεωρεί πως η κίνηση είναι νόμιμη (legitimate).

Εικόνα 4. Τα Firewall ως στόχος DDoS επιθέσεων και μέρος του προβλήματος

Bασικά κριτήρια επιλογής λύσεων προστασίας από DDoS επιθέσεις:

Πριν προβεί στην προμήθεια μίας λύσης προστασίας κατά των DDoS επιθέσεων, προτείνεται ένας οργανισμός να εξετάσει τα παρακάτω βασικά σημεία:

- Την αρχιτεκτονική της λύσης που ταιριάζει καλύτερα στον οργανισμό.

- To κόστος συνδρομής ανά έτος και το Licensing Model του κατασκευαστή.

- Το μοντέλο διαχείρισης του συστήματος που θα ήθελε να ακολουθήσει συμπεριλαμβανομένου του υπολογισμού των πόρων σε ανθρώπινο δυναμικό που θα παρακολουθεί, θα παραμετροποιεί και θα συντηρεί το σύστημα.

- Το mitigation throughput (Throughput προστασίας) και μελλοντική επεκτασιμότητα. Ενδεικτικό σενάριο είναι ένας οργανισμός να προμηθευτεί σύστημα που καλύπτει 5Gb και η επίθεση που θα δεχτεί να είναι 6,5Gb.

- Τη διασφάλιση ότι δεν καταναλώνονται πόροι από τον ενδιάμεσο εξοπλισμό όπως ο load balancer και τα NGFW από DDoS επιθέσεις όπως Smurf, SYN floods, Ping of Death, multi–vector attacks etc.

- Τις πολιτικές που θα εφαρμοστούν ούτως ώστε να αποφεύγονται τα false positive περιστατικά και ταυτόχρονα η αποφυγή του αποκλεισμού νόμιμης (legitimate) κίνησης.

Συμπερασματικά, βασιζόμενη στη συνεχή αύξηση των DDoS επιθέσεων, η Space Hellas μετά από συζητήσεις με στελέχη Τ.Π.Ε διαβλέπει την έλλειψη συστημάτων προστασίας σε αρκετούς οργανισμούς, θεωρεί απαραίτητη την ένταξή τους στις υποδομές ασφαλείας των πληροφοριακών και επικοινωνιακών συστημάτων τους, ενώ διαθέτει σε συνδυασμό με τους κατασκευαστές των εν λόγω συστημάτων προστασίας, πολυετή εμπειρία σχεδιασμού και υλοποίησης DDoS λύσεων.

ΑΝΑΦΟΡΕΣ:

[1] William Stallings, ‘NETWORK SECURITY ESSENTIALS: APPLICATIONS AND STANDARDS FOURTH EDITION’ ISBN 13: 978-0-13-610805-4, Prentice Hall, 2011.

[2] J.F. Kurose and K.W Ross. ‘COMPUTER NETWORKING, A Top-Down Approach’ Sixth Edition, ISBN-13: 978-0-13-285620-1, Pearson, 2013.

[3] ThreatReport_1H2021_FINAL.pdf (netscout.com)

[4] https://www.radware.com/2021q2-ddos-report/

[5] https://www.f5.com/products/security/ddos-hybrid-defender

[9] Άρθρο 2 της υπ’ αρ. 750/2/19-02-2015 Απόφασης της ΕΕΤΤ, ΦΕΚ 412/Β/24-03-2015.

[10] https://www.checkpoint.com/

[11] https://www.cloudflare.com/learning/ddos/ddos-attack-tools/how-to-ddos/