Τον τελευταίο ενάμιση χρόνο είναι αρκετά έντονη και παραγωγική η συζήτηση όσον αφορά την Ευρωπαϊκή Οδηγία NIS2 είτε σε επίπεδο αρθρογραφίας είτε σε επίπεδο συνεδρίων. Είναι σχεδόν βέβαιο ότι όλα τα στελέχη του χώρου γνωρίζουν τις σημαντικές ημερομηνίες, τις διαφορές σε σχέση με την NIS και τι πρόστιμα επιφέρει η μη συμμόρφωση. Μένει να ψηφιστεί ο νόμος στην Ελλάδα, για να γνωρίζουμε τις διαφοροποιήσεις σε σχέση με την Οδηγία.

Δημήτρης Τσακτσήρας

Δημήτρης Τσακτσήρας

Cybersecurity Solutions Manager

Space Hellas www.space.gr

Για τους παραπάνω λόγους στο άρθρο εξετάζεται μια διαφορετική οπτική του ζητήματος. Αναλύεται η χρησιμότητα των μέτρων που επιβάλει η Οδηγία μέσω αντιπαραδειγμάτων. Συγκεκριμένα, τι συνέβη σε οργανισμούς που είτε δεν έδωσαν τη δέουσα προσοχή είτε αψηφήσαν τους κινδύνους.

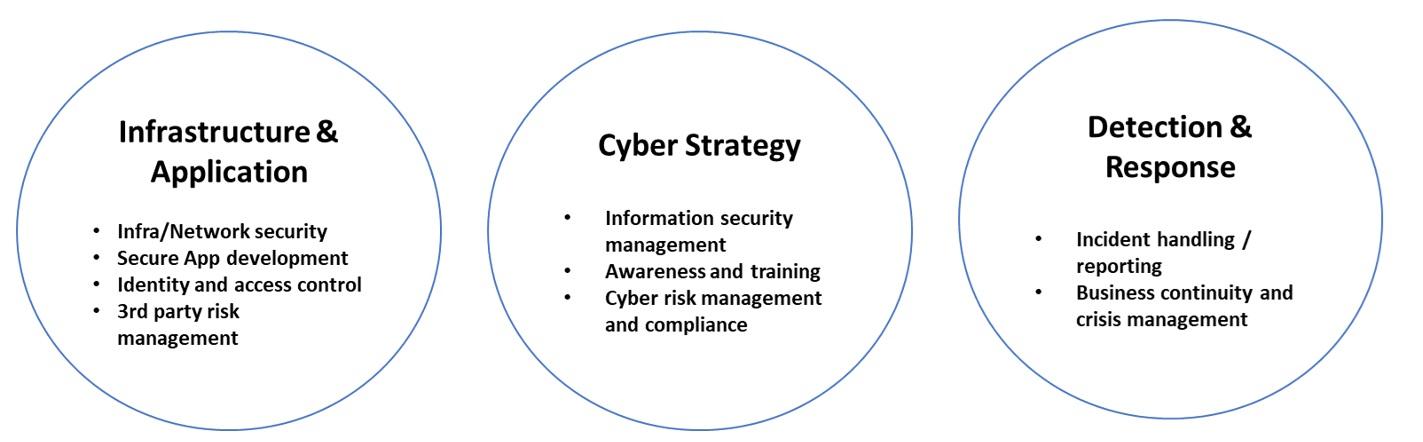

Πριν προχωρήσουμε στην ανάλυση, γίνεται μια σύνοψη και κατηγοριοποίηση των μέτρων διαχείρισης κινδύνων της Οδηγίας, ώστε να είναι ευκολότερη η αντιστοίχιση μεταξύ περιστατικού ασφαλείας και μέτρου που “παραβιάστηκε”.

Τα μέτρα του Άρθρου 21[1] της Οδηγίας θα μπορούσαν να μοιραστούν σε τρεις βασικές κατηγορίες Υποδομές και Εφαρμογές, Στρατηγική Κυβερνοασφάλειας, και Αναγνώριση και Αντιμετώπιση.

Στην πρώτη κατηγορία περιλαμβάνονται:

- Η ασφάλεια υποδομών και δικτύου

- Η ασφαλής ανάπτυξη εφαρμογών

- Ο έλεγχος πρόσβασης και ταυτότητας

- Η διαχείριση κινδύνου συνεργατών

Στη δεύτερη κατηγορία περιλαμβάνονται:

- Οι πολιτικές ασφαλείας

- Η εκπαίδευση και ευαισθητοποίηση του προσωπικού

- Η διαχείριση ρίσκου και συμμόρφωση με το κανονιστικό πλαίσιο

Στην τρίτη κατηγορία περιλαμβάνονται:

- Η διαχείριση και η αναφορά περιστατικών

- Η επιχειρησιακή συνέχεια και τη διαχείριση κρίσεων

Έχοντας την κατηγοριοποίηση ας προχωρήσουμε στα αντιπαραδείγματα.

Υποδομές : Το Μάιο του 2023 η Toyota[2] ενημέρωσε ότι τα στοιχεία των οχημάτων 260.000 πελατών ήταν εκτεθειμένα λόγω λανθασμένης παραμετροποίησης στην υποδομή που διατηρούσε στο cloud. Μάλιστα, τα συστήματα ήταν εκτεθειμένα για μια δεκαετία. Μετά από το περιστατικό η Toyota αναθεώρησε τον τρόπο ελέγχου της υποδομής. Για να αποφύγει ένα οργανισμός τέτοιου είδους περιστατικά πρέπει να αναπτύξει τα κατάλληλα εργαλεία που ελέγχουν και αξιολογούν την παραμετροποίηση της υποδομής παρουσιάζοντας ρίσκα και προτεινόμενες αλλαγές.

Εφαρμογές: Η T-Mobile[3] αναγνώρισε αρχές Ιανουαρίου του 2023 ότι από το Νοέμβρη του 2022 ένας επιτιθέμενος πήρε πρόσβαση σε δεδομένα πελατών λόγω λανθασμένης παραμετροποίησης του API. Σε αυτή τη περίπτωση είναι απαραίτητη η χρήση κατάλληλων εργαλείων για την προστασία των web εφαρμογών και των APIs.

Ταυτότητα και Έλεγχος Πρόσβασης: Στη περίπτωση της Cash App[4] πρώην υπάλληλος κατάφερε να κατεβάσει δεδομένα 8 εκατομμυρίων χρηστών της εφαρμογής. Δεδομένα που περιλάμβαναν το portfolio και stock trades εταιρειών. Λόγω αυτού ο οργανισμός επαναξιολόγησε την απομακρυσμένη πρόσβαση των υπαλλήλων καθώς και τις διαδικασίες που ακολουθούνταν μετά την αποχώρηση εργαζομένων. Για την αποφυγή τέτοιου είδους περιστατικών χρειάζεται ένας συνδυασμός εργαλείων και πολιτικών. Από τη μια ένα εύχρηστο εργαλείο για τον έλεγχο ταυτοτήτων και προσβάσεων και από την άλλη διαδικασίες που ακολουθούνται με συνέπεια.

Εφοδιαστική Αλυσίδα: Επιτιθέμενοι κατάφεραν να παραβιάσουν έναν προμηθευτή της Volkswagen[5] με τον οποίο συνεργάζονταν οι αντιπρόσωποι της για ψηφιακές πωλήσεις και μάρκετινγκ. Η παραβίαση επηρέασε σχεδόν 3 εκατομμύρια υφιστάμενους και δυνητικούς πελάτες.

Δεν αρκεί ένας οργανισμός να είναι καλά οχυρωμένος, πρέπει να απαιτεί και από τους συνεργάτες να επενδύουν στην κυβερνοασφάλεια. Παράλληλα θα πρέπει να έχει τη δυνατότητα να αξιολογεί το επίπεδο ασφάλειας των συνεργατών.

Εκπαίδευση και Κουλτούρα: Η Mailchimp[6] έπεσε θύμα παρόμοιων επιθέσεων μέσα σε ένα εξάμηνο. Οι κακόβουλοι κατάφεραν να πάρουν πρόσβαση στην εταιρεία μετά από επιτυχημένες social engineering επιθέσεις. Τέτοιου είδους περιστατικά αναδεικνύουν τη σημασία της εκπαίδευση των χρηστών η οποία δεν πρέπει να παραμένει στα στενά όρια ετήσιας ενημέρωσης μόνο και μόνο για κανονιστικούς λόγους.

Συμμόρφωση :Η Didi Global[7] δέχθηκε πρόστιμο 1.1 δις. δολάρια μετά από έρευνα της αρμόδιας αρχής της Κίνας που κατέληξε στο συμπέρασμα ότι είχε παραβιάσει τον νόμο περί ασφάλειας δεδομένων, δικτύων, και προστασίας των προσωπικών δεδομένων. Τα πέναλτι μη συμμόρφωσης μπορεί να φτάσουν σε δυσθεώρητα ύψη και οι οργανισμοί καλό είναι να μην αψηφούν το νόμο.

Διαχείριση Περιστατικών / Ενημέρωση Εποπτικών Αρχών: Όσον αφορά τη διαχείριση και την αναφορά περιστατικών παρουσιάζονται δυο αντιπαραδείγματα.

Η Equifax[8] ενημερώθηκε το Μάρτιο του 2017 για μια ευπάθεια στο Apache Struts, ζητήθηκε από τους admins να τρέξουν το patch κάτι που δεν έκαναν με αποτέλεσμα οι κακόβουλοι να μπορέσουν να εκμεταλλευτούν την ευπάθεια.Από την πλευρά της η Uber[9] θεώρησε καλό να αποκρύψει τη παραβίαση δεδομένων που είχε το 2016 και να εξαγοράσει τη σιωπή των επιτιθέμενων με 100 χιλ. δολάρια. Το αποτέλεσμα ήταν να δεχθεί πρόστιμο 148 εκ. δολαρίων. Οι δυο περιπτώσεις αναδεικνύουν την κρισιμότητα ενδεδειγμένης διαχείρισης περιστατικών και έγκαιρης ενημέρωσης των εποπτικών αρχών.

Επιχειρησιακή Συνέχεια / Διαχείριση Κρίσεων: Το τελευταίο παράδειγμα αφορά την επιχειρησιακή συνέχεια και τη δυνατότητα ανάκαμψης μετά από περιστατικό ασφαλείας. Συγκεκριμένα, δυο κτήρια της OVHCloud[10] όπου στεγάζονταν τα datacenter της και φιλοξενούσαν server πελατών επλήγησαν από φωτιά με αποτέλεσμα να βγουν offline οι υπηρεσίες των πελατών. Σε μερικές περιπτώσεις η ανάκτηση δεδομένων ήταν αδύνατη, διότι χάθηκαν τα backups.Είναι σημαντικό οι οργανισμοί να διαθέτουν Σχέδιο Επιχειρησιακής Συνέχειας, να το αναθεωρούν κατά διαστήματα και φυσικά να τρέχουν σενάρια, ώστε να επιβεβαιώνουν την αποτελεσματικότητα του και την ετοιμότητα αυτών.

Συνοψίζοντας είναι ξεκάθαρη η χρησιμότητα των μέτρων που επιβάλει η Οδηγία. Σε αντίθεση με το παρελθόν ακουμπά σε πρακτικά ζητήματα της κυβερνοασφάλειας και δε μένει σε θεωρητικό επίπεδο. Επίσης, η απόσταση που έχει να διανύσει ο κάθε οργανισμός για να μη γίνει αρνητικό πρωτοσέλιδο, εξαρτάται από τη μέχρι τώρα ετοιμότητα και σε αυτή τη διαδρομή είναι χρήσιμη η συνδρομή ενός έμπειρου συνεργάτη όπως η Space Hellas.

[1] https://eur-lex.europa.eu/legal-content/EN/TXT/PDF/?uri=CELEX:02022L2555-20221227&qid=1716820937168

[2] https://www.reuters.com/business/autos-transportation/toyota-flags-possible-leak-more-than-2-mln-users-vehicle-data-japan-2023-05-12/

[3] https://www.akto.io/blog/t-mobile-api-attack

[4] https://edition.cnn.com/2022/04/07/tech/cash-app-investing-breach/index.html

[5] https://www.techradar.com/news/millions-of-volkswagen-customers-may-have-had-their-details-leaked-online

[6] https://www.cybersecuritydive.com/news/mailchimp-cyberattack-breach-social-engineering/640743/

[7] https://www.globaltimes.cn/page/202207/1271067.shtml

[8] https://sevenpillarsinstitute.org/case-study-equifax-data-breach/

[9] https://www.infosecurity-magazine.com/news/uber-shock-firm-hid-breach-57/

[10] https://blocksandfiles.com/2023/03/23/ovh-cloud-must-pay-damages-for-lost-backup-data/