Οι επιθέσεις στην εφοδιαστική αλυσίδα δεν είναι νέο φαινόμενο και συχνά αποφέρουν τεράστια κέρδη στους κυβερνοεγκληματίες και τους κακοποιούς. Σύμφωνα με μία σχετικά πρόσφατη έρευνα της Sophos στην οποία συμμετείχαν διευθυντές τμημάτων πληροφορικής από 26 χώρες, ένα στα δέκα περίπου θύματα του ransomware (9%) δήλωσε ότι οι κυβερνοεγκληματίες εισήλθαν στο εταιρικό δίκτυο μέσω ενός έμπιστου τρίτου μέρους (προμηθευτή ή συνεργάτη). Και αυτό βεβαίως είναι ιδιαιτέρως ανησυχητικό. Τι είναι όμως μία επίθεση στην εφοδιαστική αλυσίδα και πως μπορεί η εταιρεία σας να προστατευτεί και να αποφύγει τις συντριπτικές ορισμένες φορές επιπτώσεις της;

Γιώργος Καπανίρης

Γιώργος Καπανίρης

Executive Director , NSS

www.nss.gr

Επιθέσεις στην εφοδιαστική αλυσίδα

Για την διαχείριση ενός μέρους ή του συνόλου μίας συγκεκριμένης επιχειρηματικής λειτουργίας (π.χ. logistics, ΙΤ monitoring) πολλοί οργανισμοί συνεργάζονται με τρίτους, όπως με εξωτερικές εταιρείες και προμηθευτές. Αν και η δυνατότητα σύνδεσης τους στο εταιρικό δίκτυο έχει τα οφέλη της στην επιχειρηματική λειτουργία και στις διαδικασίες (π.χ. απελευθέρωση εσωτερικών πόρων κ.ά.) εντούτοις εισάγει σημαντικούς κινδύνους για την ασφάλεια. Στην περίπτωση μίας τέτοιας επίθεσης, οι κακοποιοί δεν επιχειρούν να παρεισδύσουν απευθείας από εσάς αλλά εκμεταλλεύονται την πρόσβαση που έχουν ήδη έμπιστες τρίτες εταιρείες και προμηθευτές στα συστήματά σας. Μόλις εισέλθουν, μπορούν στη συνέχεια να προχωρήσουν στη διεξαγωγή οποιασδήποτε κακόβουλης δραστηριότητας (μερικές φορές δρουν ανενόχλητοι για μέρες, εβδομάδες ή και μήνες).

Οι… τρίτοι

Οι πάροχοι υπηρεσιών πληροφορικής ή άλλων επαγγελματικών υπηρεσιών είναι οι συνηθέστεροι εξωτερικοί συνεργάτες με δυνατότητα σύνδεσης στο δίκτυο ενός οργανισμού. Πολλοί οργανισμοί και εταιρείες χρησιμοποιούν εξωτερικές εταιρείες για τη διαχείριση κάποιων τμημάτων ή ακόμα και του συνόλου μίας επιχειρηματικής λειτουργίας όταν δεν διαθέτουν εσωτερικά κάποιο τμήμα με τις εξειδικευμένες δεξιότητες και γνώσεις που απαιτούνται (π.χ. logistics). Οι πάροχοι υπηρεσιών πληροφορικής ανήκουν επίσης στην ίδια λίστα. Πρόκειται για εταιρείες στις οποίες έχει ανατεθεί η διαχείριση της υποδομής IT ενός οργανισμού ή και η ασφάλεια της. Τέτοιες εταιρείες είναι συνήθως πάροχοι διαχειριζόμενων υπηρεσιών (MSPs) ή πάροχοι διαχειριζόμενων υπηρεσιών ασφαλείας (MSSPs) και έχει παρατηρηθεί ότι συχνά αποτελούν βασικούς στόχους επιθέσεων. Οι παραπάνω εταιρείες αποτελούν ιδιαίτερα ελκυστικούς στόχους για τους κυβερνοεγκληματίες επειδή στις περισσότερες περιπτώσεις έχουν στην κατοχή τους τα «κλειδιά» για τα εταιρικά δίκτυα πολλών διαφορετικών πελατών-εταιρειών. Λαμβάνοντας υπόψη ότι ο αριθμός των οργανισμών που αναθέτουν την ασφάλεια πληροφορικής τους σε εξωτερικούς συνεργάτες αναμένεται να αυξηθεί στο 72%, η στάση ασφαλείας του τρίτου μέρους είναι υψίστης σημασίας για την ασφάλεια του οργανισμού σας.

Τύποι επίθεσης

Αν και οι επιθέσεις στην εφοδιαστική αλυσίδα διαφέρουν ως προς τον τρόπο με τον οποίο πραγματοποιούνται, ο στόχος για τους επιτιθέμενους είναι στην πλειονότητα των περιπτώσεων ο ίδιος: να παρεισδύσουν, εκμεταλλευόμενοι κάποια ευπάθεια στα συστήματα του εξωτερικού συνεργάτη η παρόχου και να καταχραστούν την έμπιστη πρόσβαση που απολαμβάνει για να εμφυτεύσουν κακόβουλο λογισμικό στο δίκτυο του συνεργαζόμενου οργανισμού, να κλέψουν πνευματική ιδιοκτησία ή να κατασκοπεύσουν εσωτερικές επικοινωνίες.

- Ηλεκτρονικό ψάρεμα – Ένας από τους συνηθέστερους φορείς επιθέσεων είναι τα μηνύματα ηλεκτρονικού ψαρέματος (phishing). Οι επιτιθέμενοι στοχεύουν το τρίτο μέρος (π.χ. πάροχο, προμηθευτή κ.ά.) με μηνύματα phishing για να παραβιάσουν κάποιο από τα συστήματα του και να αποκτήσουν πρόσβαση στο δίκτυο του. Από εκεί, δεν είναι δύσκολο να διεισδύσουν στα συστήματα των πελατών τους.

- Μολυσμένες ενημερώσεις λογισμικού – Ένας περισσότερο εξελιγμένος -και δύσκολα αντιμετωπίσιμος- τρόπος επίθεσης στην εφοδιαστική αλυσίδα είναι όταν χρησιμοποιείται μία τυπική ενημέρωση λογισμικού. Ένας κυβερνοεγκληματίας, αφού παρεισδύσει στα συστήματα και στο δίκτυο του προμηθευτή, ενός παρόχου υπηρεσιών ή ενός διανομέα, εισάγει κακόβουλο κώδικα σε πακέτα ενημέρωσης λογισμικού. Στη συνέχεια, η συγκεκριμένη εταιρεία διανέμει τις ενημερώσεις στους πελάτες της μολύνοντας εν αγνοία τους κατά τη διαδικασία τα συστήματα τους. Από εδώ και πέρα, όπως είναι κατανοητό, οι συνέπειες μπορεί να είναι καταστροφικές (ιδιαίτερα στην περίπτωση που το πελατολόγιο της τρίτης εταιρείας είναι μεγάλο).

- Δηλητηριώδη πακέτα – Ένας λιγότερο συνηθισμένος τύπος επίθεσης, αν και αναμένεται να μας απασχολήσει συχνότερα στο μέλλον, είναι αυτός που ονομάζουμε «δηλητηριώδη πακέτα». Καθώς αυξάνεται η χρήση του cloud, του Docker και άλλων ευέλικτων μεθοδολογιών ανάπτυξης-εφαρμογής (deployment), αυξάνεται και η χρήση έτοιμων στοιχείων (components) για τη συντόμευση του κύκλου ανάπτυξης. Οι κακόβουλοι φορείς έχουν αρχίσει να παγιδεύουν ορισμένα κοινόχρηστα containers, βιβλιοθήκες και άλλους πόρους με την ελπίδα να τα ενσωματώσετε στο προϊόν σας (π.χ. στην διαδικτυακή εφαρμογή σας).

Πως να αμυνθείτε;

Δεδομένης της πολυπλοκότητας και της φύσης των επιθέσεων στην εφοδιαστική αλυσίδα, είναι αρκετά δύσκολες στην αντιμετώπισή τους. Παρόλα αυτά, υπάρχουν μέτρα που μπορεί να πάρει ένας οργανισμός.

1.Μεταβείτε από την αντιδραστική σε μία προληπτική προσέγγιση στην κυβερνοασφάλεια – Το κακό της υπόθεσης είναι ότι μόλις μία επίθεση γίνει αντιληπτή, συνήθως είναι ήδη πολύ αργά: ο κακοποιός έχει ήδη εγκαταστήσει κακόβουλο λογισμικό και έχει κλέψει κρίσιμης σημασίας εταιρικά δεδομένα καθώς ενδέχεται να βρισκόταν για μέρες εντός του εταιρικού δικτύου χωρίς να γίνει αντιληπτός. Επομένως, είναι απαραίτητο να αλλάξετε τη νοοτροπία σας: θα πρέπει να υποθέτετε ότι είστε πάντα εκτεθειμένοι και να προβαίνετε σε κυνήγι απειλών σχεδόν καθημερινά. Σήμερα, υπάρχουν τεχνολογίες και υπηρεσίες που μπορούν να υποστηρίξουν αυτή την προσέγγιση όπως μπορείτε να διαβάσετε και παρακάτω.

2.Παρακολούθηση δεικτών παραβίασης – Σύμφωνα με έρευνες που έχει διεξάγει η ομάδα Threat Detection & Response της Sophos, δύο πράγματα έχουν ξεχωρίσει ως πρώτες ενδείξεις παραβίασης: το ένα είναι η χρήση διαπιστευτηρίων για απομακρυσμένη πρόσβαση ή για λόγους διαχείρισης κατά τις ώρες εκτός λειτουργίας της εταιρείας και το άλλο είναι η κατάχρηση των εργαλείων διαχείρισης συστήματος για την παρακολούθηση και την εξαγωγή δεδομένων από το εταιρικό δίκτυο. Σε αντίθεση με τις παραδοσιακές επιθέσεις με κακόβουλο λογισμικό (malware) που αξιοποιούν αρχεία υπογραφών για την εκτέλεση του σχεδίου της, οι επιθέσεις χωρίς αρχεία (fileless) που πραγματοποιούνται με τη χρήση νόμιμων λογαριασμών και τη χρήση των δικών σας εργαλείων για την απόκτηση και τη διατήρηση «επιμονής» (persistence) στο δίκτυο σας αναφέρονται συχνά ως Living Off the Land (LOL ή LOTL). Οι συγκεκριμένες επιθέσεις δεν απαιτούν την εγκατάσταση κάποιου script ή κώδικα. Αν και η ανίχνευση των συγκεκριμένων συμπεριφορών απαιτεί επαγρύπνηση και δεξιότητα, ένας εκπαιδευμένος αναλυτής ασφαλείας μπορεί να τις διακρίνει με σαφήνεια και μπορεί να σας προειδοποιήσει για την επίθεση προτού προκληθεί σημαντική ζημιά. Αυτό που λοιπόν μπορείτε να κάνετε εσείς είναι να επενδύσετε σε τεχνολογία και εκπαίδευση για την παρακολούθηση των συγκεκριμένων δεικτών παραβίασης στο εσωτερικό του οργανισμού σας ή να αναθέσετε αυτή τη δουλειά σε έναν πάροχο διαχειριζόμενων υπηρεσιών ανίχνευσης (εντοπισμού) και απόκρισης (MDR) για λογαριασμό σας. Η υπηρεσία Sophos MDR, αν «κλίνετε» προς αυτή την προσέγγιση είναι ότι καλύτερο υπάρχει σε παγκόσμια κλίμακα.

3.Προβείτε σε ελέγχους στην εφοδιαστική αλυσίδα – Αφού χαρτογραφήσετε με ποιους παρόχους ή τρίτες εταιρείες είστε συνδεδεμένοι, μπορείτε να εξετάσετε και να αξιολογήσετε τον τύπο πρόσβασης που έχουν στο δίκτυο σας και σε ποιες πληροφορίες επιτρέπεται να έχουν πρόσβαση με τη χρήση των συγκεκριμένων διαπιστευτηρίων. Αν πρόκειται για κάτι περισσότερο από το ελάχιστο, είναι καιρός να κλειδώσετε την πρόσβαση και να την περιορίσετε στα απολύτως απαραίτητα. Ακολουθήστε την τακτική των «ελάχιστων προνομίων».

4.Αξιολογήστε τη στάση ασφαλείας των προμηθευτών και των επιχειρηματικών σας εταίρων – Υπάρχουν πολλές προσεγγίσεις για την πραγματοποίηση μιας αξιολόγησης, αλλά μια δημοφιλής προσέγγιση για τους μεγάλους παρόχους υπηρεσιών, τους παρόχους υπηρεσιών υπολογιστικού ή αποθηκευτικού νέφους και τους επεξεργαστές πληρωμών είναι να προσδιορίσετε σε ποιες και τι είδους πιστοποιήσεις και ελέγχους υπόκεινται (π.χ. όταν επεξεργάζονται πληρωμές υπόκεινται σε υποχρεωτική συμμόρφωση με το πρότυπο ασφαλείας PCI DSS).

5.Να επανεξετάζετε διαρκώς τις διαδικασίες ασφάλειας πληροφορικής σας – Αν και η στάση ασφαλείας των προμηθευτών σας είναι κρίσιμης σημασίας για την προστασία σας από επιθέσεις στην εφοδιαστική αλυσίδα, μην αμελείτε και τη δική σας «υγιεινή» όσον αφορά την κυβερνοασφάλεια. Πολλοί οργανισμοί την αγνοούν είτε επειδή δεν γνωρίζουν από πού να ξεκινήσουν είτε επειδή πιστεύουν ότι δεν είναι αρκετά σημαντικοί για να στοχοποιηθούν μέσω μίας παραβίασης σε έναν έμπιστο συνεργάτη.

6.Ενεργοποιήστε τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) – Οι περισσότεροι οργανισμοί πέφτουν θύματα επίθεσης στην εφοδιαστική αλυσίδα μέσω κλεμμένης, αλλά εξουσιοδοτημένης πρόσβασης. Στους παρόχους υπηρεσιών μάλιστα, αποτελεί κοινή πρακτική να παρέχονται διαπιστευτήρια που έχουν τα ίδια δικαιώματα και προνόμια με τους εσωτερικούς υπαλλήλους. Και αυτό, με λίγα λόγια, σημαίνει ότι δεν είναι υποχρεωμένοι να χρησιμοποιούν έλεγχο ταυτότητας πολλαπλών παραγόντων, με όλες τις γνωστές συνέπειες. Αφήστε λοιπόν το SSO (Single Sign-On) που μπορεί να χρησιμοποιηθεί καταχρηστικά για πρόσβαση σε οποιοδήποτε σύστημα και ενεργοποιήστε το MFA.

7.Να ελέγχετε την πρόσβαση και τα προνόμια προμηθευτών και εφαρμογών – Ένα άλλο συνηθισμένο λάθος είναι η παροχή VPN, RDP ή άλλης τεχνολογίας απομακρυσμένης πρόσβασης σε τρίτους ώστε να μπορούν να διαχειρίζονται διάφορες λειτουργίες. Δυστυχώς, αυτή η πρόσβαση είναι απεριόριστη και για ολόκληρο το εταιρικό δίκτυο, αντί σε κάποιο τμήμα ή στα απολύτως απαραίτητα για τη δουλειά τους δεδομένα. Και κάτι τέτοιο, όπως είναι κατανοητό, εγκυμονεί τεράστιο κίνδυνο. Όλα τα εργαλεία απομακρυσμένης πρόσβασης πρέπει να απαιτούν έλεγχο ταυτότητας πολλαπλών παραγόντων και να περιορίζονται σε μεμονωμένους κεντρικούς υπολογιστές ή συστήματα.

Τεχνολογία και υπηρεσίες

H άμυνα ενάντια στις επιθέσεις στην εφοδιαστική αλυσίδα είναι από τη φύση της πολύπλοκη και αφορά περισσότερο τη διαχείριση του κινδύνου που συνδέεται με αυτές και τον μετριασμό του πλήγματος παρά με οτιδήποτε άλλο. Ευτυχώς, υπάρχουν διαθέσιμες τεχνολογίες και υπηρεσίες που μπορούν να σας βοηθήσουν να αντιμετωπίσετε τέτοιες καταστάσεις.

Καταδίωξη απειλών

Όπως αναφέρθηκε και παραπάνω, πρέπει να στραφείτε σε μια προληπτική προσέγγιση στην κυβερνοασφάλεια για να προστατεύσετε τον οργανισμό σας από επιθέσεις στην αλυσίδα εφοδιασμού. Η καταδίωξη απειλών είναι μια εξαιρετική πρακτική που πρέπει να υιοθετήσετε.

Endpoint Detection & Response (EDR)

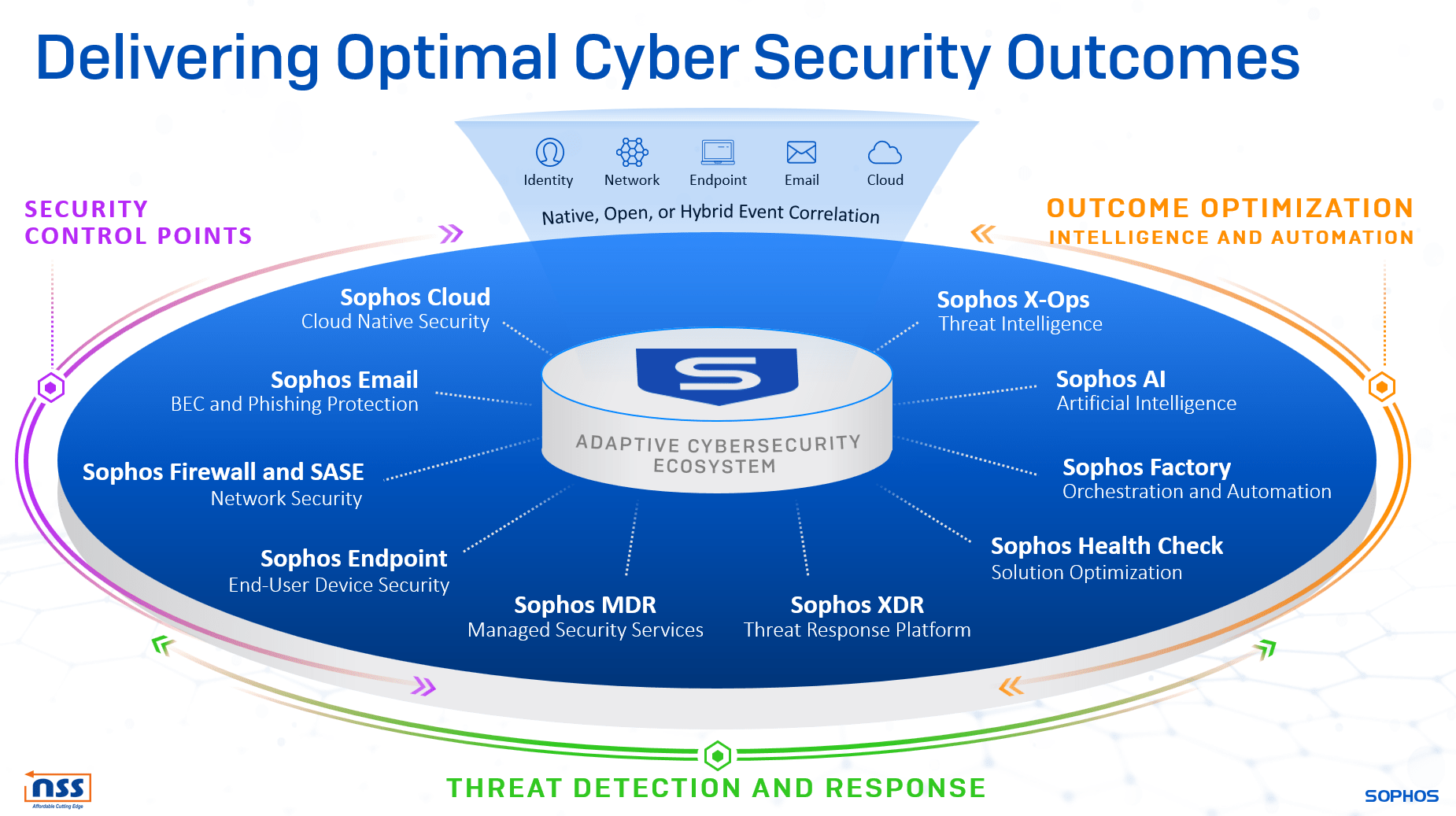

Μία τεχνολογία που επιτρέπει την καταδίωξη απειλών οι λύσεις EDR (Endpoint Detection & Response). Το EDR, που συνήθως ενσωματώνεται σε πλατφόρμες προστασίας τερματικών, συνδυάζει συνεχή παρακολούθηση σε πραγματικό χρόνο και δεδομένα τερματικών με δυνατότητες αυτοματοποιημένης απόκρισης και ανάλυσης. Το Sophos Intercept X με EDR περιλαμβάνει ισχυρές λειτουργίες EDR. Είναι το πρώτο προϊόν που σχεδιάστηκε για αναλυτές ασφαλείας και για διαχειριστές πληροφορικής και σας παρέχει όλα τα εργαλεία που χρειάζεστε για «καταδίωξη» απειλών (threat hunting) και την ενίσχυση της υγιεινής των λειτουργιών ασφάλειας πληροφορικής σας.

Διαχειριζόμενες υπηρεσίες εντοπισμού και απόκρισης (MDR)

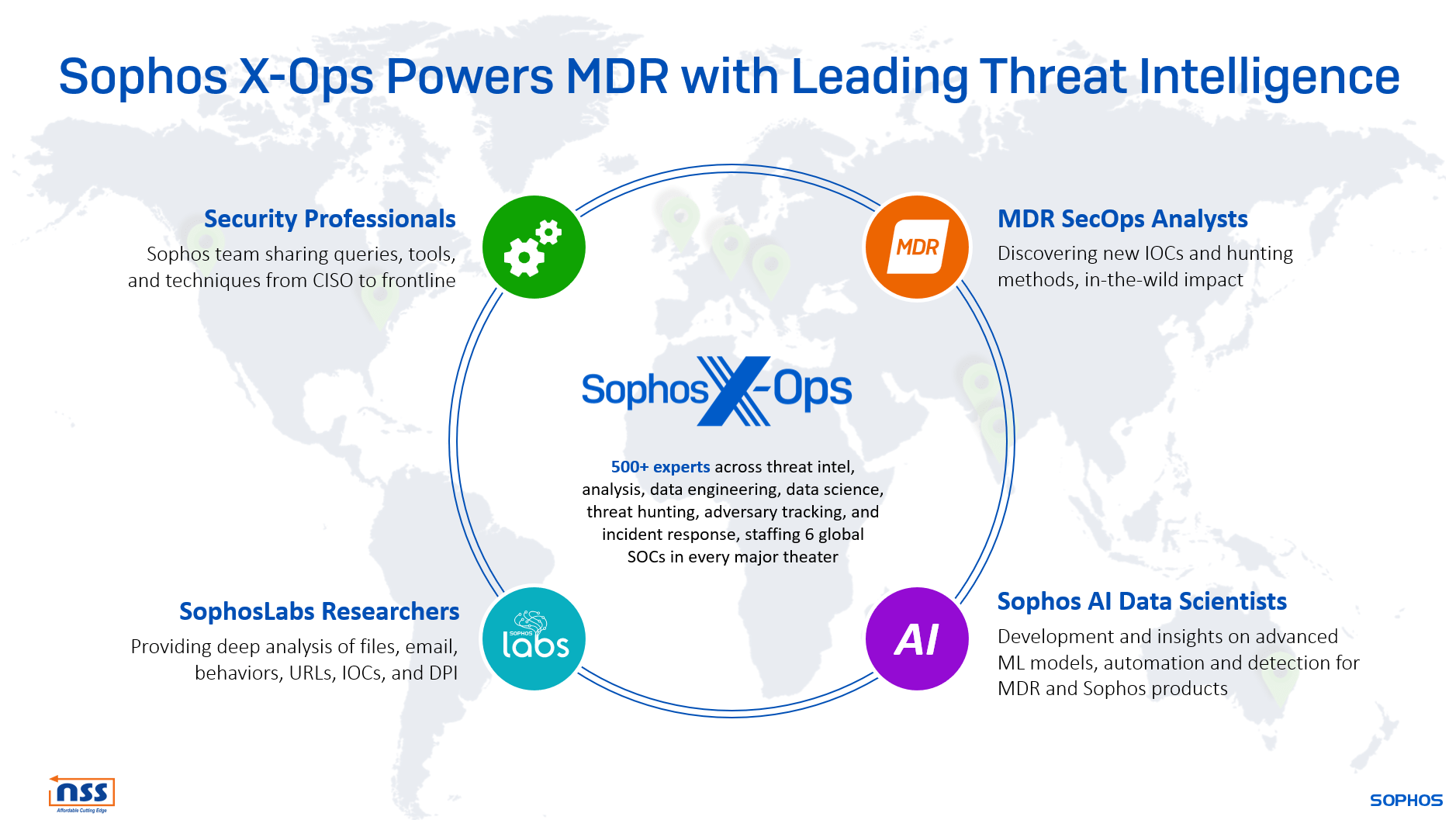

Οι πιο καταστροφικές απειλές είναι γενικότερα όσες καθοδηγούνται από άνθρωπο. Αν και η τεχνολογία, ιδίως τα εργαλεία καταδίωξης απειλών, όπως το EDR, διαδραματίζει σημαντικό ρόλο, εξακολουθούν να απαιτούνται έμπειροι χειριστές. Μια προσέγγιση στην καταδίωξη απειλών που βρίσκεται υπό την καθοδήγηση του ανθρώπου είναι η συνεργασία με μια υπηρεσία MDR. Η βραβευμένη υπηρεσία MDR της Sophos περιλαμβάνει μια εξειδικευμένη ομάδα εμπειρογνωμόνων κυβερνοασφάλειας, Sophos Threat Detection & Response Team, που συνεργάζονται με την ομάδα σας και οι οποίοι εργάζονται όλο το εικοσιτετράωρο για να καταδιώκουν, να επικυρώνουν και να αποκαθιστούν προληπτικά πιθανές απειλές και περιστατικά για λογαριασμό σας.

ZTNA Ακολουθήστε την προσέγγιση της μηδενικής εμπιστοσύνης στην κυβερνοασφάλεια

Η εμπιστοσύνη είναι μια επικίνδυνη λέξη στην πληροφορική, ειδικά όταν αυτή η εμπιστοσύνη παρέχεται ή χορηγείται χωρίς προσοχή: όταν δηλαδή θεωρείται δεδομένη, υπονοείται και δεν αμφισβητείται όπως στην περίπτωση της παραχώρησης πρόσβασης μέσω VPN (Virtual Private Network). Η δημιουργία μίας κλειστής περιμέτρου όπου τα πάντα εντός του δικτύου -χρήστες και συσκευές- είναι έμπιστα και πλήρως αξιόπιστα έχει αποδειχθεί ότι αποτελεί ένα προβληματικό ή στην καλύτερη περίπτωση ελαττωματικό σχέδιο. Παρόλα αυτά, πολλά δίκτυα εξακολουθούν να λειτουργούν κατ’ αυτόν τον τρόπο. Οποιοσδήποτε έχει πρόσβαση στο δίκτυο, είτε φυσικά είτε μέσω VPN, έχει ευρεία πρόσβαση σε οτιδήποτε βρίσκεται εντός του δικτύου, ανεξάρτητα από το ποιος είναι ή την κατάσταση στην οποία βρίσκεται η συσκευή του. ΠΡΕΠΕΙ ΝΑ ΤΟ ΑΛΛΑΞΕΤΕ ΑΥΤΟ. Πως; Ονομάζεται ZTNA ή Zero Trust Network Access. Με τη δικτυακή πρόσβαση μηδενικής εμπιστοσύνης, δεν υπάρχει κάποιος ή κάτι που να είναι απεριόριστης εμπιστοσύνης. Η εμπιστοσύνη πρέπει να κερδίζεται διαρκώς.

Η μηδενική εμπιστοσύνη βασίζεται στην αρχή του «μην εμπιστεύεστε τίποτα, επαληθεύστε τα πάντα, διαρκώς» και επικεντρώνεται στην προστασία των πόρων ανεξάρτητα από το πού βρίσκονται φυσικά ή ψηφιακά. Με μία λύση δικτυακής πρόσβασης μηδενικής εμπιστοσύνης όπως το Sophos ZTNA μπορείτε να προστατευτείτε από επιθέσεις στην εφοδιαστική αλυσίδα που βασίζονται στην πρόσβαση των προμηθευτών στα συστήματά σας καθώς μπορείτε να εφαρμόσετε εξαιρετικά αναλυτικούς ελέγχους πρόσβασης. Η cloud-based λύση της Sophos επικυρώνει την ταυτότητα του χρήστη, καθώς και την υγεία και τη συμμόρφωση της συσκευής πριν από τη χορήγηση πρόσβασης σε πόρους. Επίσης, επικυρώνει αιτήματα από αξιόπιστους συνεργάτες, ανεξαρτήτως τοποθεσίας.

- Ενισχυμένη ασφάλεια – Το ZTNA εξαλείφει τους ευάλωτους VPN clients, ενσωματώνει την υγεία της συσκευής και καταργεί την απεριόριστη εμπιστοσύνη και την ευρεία πρόσβαση στο δίκτυο που παρέχει το VPN. Επιτρέπει την αναλυτική πρόσβαση σε πόρους που ορίζονται από πολιτικές βάσει υγείας και ταυτότητας για να ενισχύσει τη στάση ασφαλείας σας.

- Εύκολη διαχείριση – Το Sophos ZTNA σχεδιάστηκε για να κλιμακώνεται γρήγορα και εύκολα, σε αντίθεση με τα «παλαιάς κοπής» VPNs και είναι cloud-delivered και cloud-managed μέσω του κέντρου ελέγχου Sophos Central. Πρόκειται για μία μοναδική, single-agent, single-console και single-vendor λύση σε συνδυασμό με το Sophos Intercept X για εύκολη εγκατάσταση και διαχείριση. Τα δίκτυα VPN δεν θεωρούνται πλέον ασφαλής μέθοδος απομακρυσμένης πρόσβασης σε ένα δίκτυο και έχουν αντικατασταθεί με άλλες τεχνολογίες.

- Διαφανής εμπειρία – Το ZTNA λειτουργεί αξιόπιστα και απρόσκοπτα παντού χωρίς να μπαίνει στη μέση ή να δημιουργεί προβλήματα στους χρήστες σας. Οι τελευταίοι δεν θα καταλάβουν καν ότι υπάρχει, πράγμα που σημαίνει λιγότερες κλήσεις υποστήριξης και λιγότερους πονοκεφάλους για την ομάδα υποστήριξης σας.

Το ZTNA παρέχει μια εξαιρετική εναλλακτική λύση σε σχέση με τα VPN απομακρυσμένης πρόσβασης, καθώς μπορεί να προσφέρει πολύ αναλυτικούς ελέγχους σχετικά με το ποιος μπορεί να έχει πρόσβαση σε τι – κάτι που είναι ζωτικής σημασίας για την προστασία από επιθέσεις στην αλυσίδα εφοδιασμού. Το τοπίο των απειλών έχει εξελιχθεί και η παραβίαση της αλυσίδας εφοδιασμού αποτελεί ζήτημα για όλους τους οργανισμούς, μικρούς και μεγάλους. Όλοι είμαστε στόχοι στην εφοδιαστική αλυσίδα κάποιου – και ποτέ δεν ήταν πιο σημαντικό να ελαχιστοποιήσετε τους κινδύνους.