Η υιοθέτηση του μοντέλου ασφάλειας μηδενικής εμπιστοσύνης (Zero Trust) αρχίζει επιτέλους να αποκτά διαστάσεις.

ESET Hellas

www.eset.com/gr

Το Φεβρουάριο του 2020 – πριν την έξαρση της πανδημίας – έρευνα που πραγματοποιήθηκε από τους Cybersecurity Insiders και την Pulse Secure σε περισσότερους από 400 υπεύθυνους για την ασφάλεια της πληροφορικής αποκάλυψε ότι το 72% των οργανισμών, σχεδίαζαν είτε να αξιολογήσουν είτε να εφαρμόσουν το μοντέλο Zero Trust στη στρατηγική ασφαλείας τους κατά τη διάρκεια του έτους. Στη συνέχεια, το Μάιο του 2021, το Διάταγμα του προέδρου Μπάιντεν για τη Βελτίωση της Εθνικής Πολιτικής Κυβερνοασφάλειας αναγνώρισε την προβληματική κατάσταση του ομοσπονδιακού μοντέλου κυβερνοασφάλειας των ΗΠΑ και την ανάγκη εφαρμογής μιας Αρχιτεκτονικής Μηδενικής Εμπιστοσύνης (Zero Trust Architecture).

Όμως, τι είναι το μοντέλο Zero Trust, τι απαιτείται για την εφαρμογή του και γιατί το ενδιαφέρον γι’ αυτό είναι τόσο αυξημένο;

Τι είναι το Zero Trust

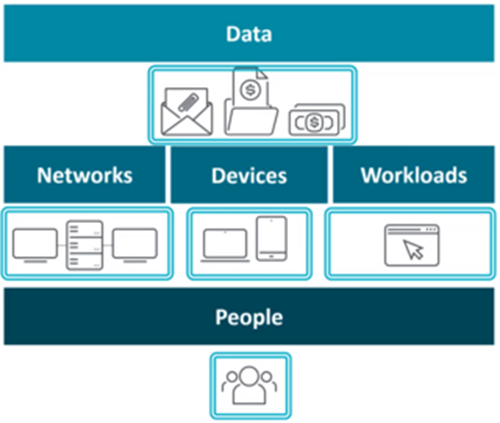

Σύμφωνα με τη Forrester, η οποία καθιέρωσε αυτόν τον όρο το 2010, σε αντίθεση με το παραδοσιακό, περιμετρικό μοντέλο ασφάλειας που βασίζεται στην παραδοχή “εμπιστεύσου αλλά επαλήθευσε”, το Zero Trust λέει ότι οι οργανισμοί δεν πρέπει ποτέ να εμπιστεύονται καμία οντότητα, είτε εσωτερική είτε εξωτερική. Με άλλα λόγια, “ποτέ μην εμπιστεύεσαι, πάντα να επαληθεύεις”. Το μοντέλο Zero Trust χτίζει την ασφάλεια γύρω από κάθε έναν από τους βασικούς πόρους και οντότητες ενός οργανισμού: δεδομένα, δίκτυα, συσκευές, workloads, και ανθρώπους.

Σχήμα 1. Το μοντέλο μηδενικής εμπιστοσύνης δημιουργεί ασφάλεια γύρω από κάθε έναν από τους βασικούς πόρους ενός οργανισμού

Στο παραδοσιακό μοντέλο ασφαλείας, ένας οργανισμός θεωρείται ουσιαστικά ένα κάστρο – που αντιπροσωπεύει το δίκτυο – το οποίο προστατεύεται από μια τάφρο. Σε μια τέτοια ρύθμιση, είναι δύσκολο να αποκτήσει κανείς πρόσβαση στους πόρους ενός οργανισμού από το εξωτερικό του δικτύου. Ταυτόχρονα, όλοι όσοι βρίσκονται μέσα στο δίκτυο θεωρούνται εξ ορισμού έμπιστοι. Το πρόβλημα με αυτή την προσέγγιση, ωστόσο, είναι ότι μόλις ένας επιτιθέμενος αποκτήσει πρόσβαση στο δίκτυο, και με αυτόν τον τρόπο γίνει εξ ορισμού έμπιστος, όλοι οι πόροι του οργανισμού είναι διαθέσιμοι να κατακτηθούν.

Αντίθετα, το μοντέλο μηδενικής εμπιστοσύνης υποθέτει ότι οι επιτιθέμενοι βρίσκονται τόσο μέσα στο δίκτυο όσο και έξω από αυτό. Για το λόγο αυτό, η εμπιστοσύνη δεν μπορεί να δίνεται αδιακρίτως σε χρήστες και συσκευές από προεπιλογή.

Σχήμα 2. Κινούμενο γράφημα που δίνει ένα παράδειγμα του παραδοσιακού μοντέλου ασφάλειας που βασίζεται στην περίμετρο

Σχήμα 3 . Κινούμενο γράφημα που δίνει ένα παράδειγμα του μοντέλου ασφάλειας μηδενικής εμπιστοσύνης

Τι πρέπει να κάνει ένας οργανισμός για να εφαρμόσει το μοντέλο Zero Trust;

Υπάρχουν τρεις βασικοί τομείς ικανοτήτων που πρέπει να αναπτύξει ένας οργανισμός καθώς εφαρμόζει το μοντέλο μηδενικής εμπιστοσύνης:

- Ορατότητα: Πρέπει να προσδιορίσει τις συσκευές και τους πόρους που πρέπει να παρακολουθούνται και να προστατεύονται. Δεν είναι δυνατόν να προστατεύετε έναν πόρο τον οποίο δεν γνωρίζετε. Η δυνατότητα ορατότητας σε όλους τους πόρους και τα σημεία πρόσβασης είναι απαραίτητη.

- Πολιτικές: Πρέπει να καθιερώσει ελέγχους που επιτρέπουν μόνο σε συγκεκριμένα άτομα να έχουν πρόσβαση σε συγκεκριμένους πόρους υπό συγκεκριμένες συνθήκες. Με άλλα λόγια, πρέπει να αναπτύξει ένα λεπτομερές επίπεδο ελέγχων πολιτικής.

- Αυτοματισμός: Πρέπει να αυτοματοποιήσει τις διαδικασίες για να διασφαλίσει την ορθή εφαρμογή των πολιτικών και να μπορέσει ο οργανισμός να προσαρμοστεί γρήγορα σε τυχόν αποκλίσεις από τις τυποποιημένες διαδικασίες.

Με βάση τις θεμελιώδεις δυνατότητες που περιγράφονται εδώ, μπορούμε να ορίσουμε το Zero Trust ως ένα μοντέλο ασφάλειας που χτίζει άμυνες γύρω από κάθε μία από τις ακόλουθες οντότητες: δεδομένα, δίκτυα, συσκευές, φόρτοι εργασίας και ανθρώπινο δυναμικό.

Πού οφείλεται το ανανεωμένο ενδιαφέρον και η υιοθέτηση του μοντέλου Zero Trust;

Σε ένα περιβάλλον μηδενικής εμπιστοσύνης, όχι μόνο διατηρείτε τον έλεγχο και τη γνώση όλων των δεδομένων σας (συνεχώς), αλλά σε περίπτωση παραβίασης της ασφάλειας, μπορείτε να εντοπίσετε γρήγορα πότε και από πού οι επιτιθέμενοι μπορεί να έχουν κλέψει τα δεδομένα σας, όπως εξηγεί η Forrester.

Λαμβάνοντας υπόψη ότι η έκθεση 2020 Cost of a Data Breach Report της IBM και του Ponemon Institute αποκάλυψε ότι το μέσο κόστος από την παραβίαση δεδομένων παγκοσμίως ανέρχεται στα 3,86 εκατομμύρια δολάρια ΗΠΑ και ο μέσος χρόνος για τον εντοπισμό και τον περιορισμό μιας παραβίασης στις 280 ημέρες, το μοντέλο Zero Trust φαίνεται αν μη τι άλλο ελκυστικό.

Από την άλλη, με τη συνεχή ανάπτυξη του φαινομένου bring your own device (BYOD) και της απομακρυσμένης εργασίας, όλο και περισσότεροι εργαζόμενοι πρέπει να έχουν πρόσβαση στους εσωτερικούς πόρους του οργανισμού τους από παντού και ανά πάσα στιγμή. Αξίζει να τονιστεί ότι κατά την πανδημία παρατηρήθηκε γιγαντιαία αύξηση των προσπαθειών επίθεσης brute-force κατά του πρωτοκόλλου απομακρυσμένης επιφάνειας εργασίας (RDP), γεγονός που καταδεικνύει το μεγάλο ενδιαφέρον των κυβερνοεγκληματιών να εκμεταλλευτούν την τρέχουσα κατάσταση της εφαρμογής της απομακρυσμένης εργασίας.

Ένας άλλος παράγοντας που οδηγεί στη μεγαλύτερη διείσδυση του μοντέλου Zero Trust στην αγορά είναι η ευρεία υιοθέτηση και χρήση υπηρεσιών αποθήκευσης στο cloud. Το cloud συχνά φιλοξενεί τα δεδομένα, τους πόρους, ακόμη και τις κρίσιμες υπηρεσίες των οργανισμών.

Τέλος, άλλοι παράγοντες που έχουν αποδειχθεί μοιραίοι για το μοντέλο ασφάλειας που βασίζεται στην περίμετρο είναι μεταξύ άλλων οι επιθέσεις στην αλυσίδα εφοδιασμού – όπως συνέβη με το NoxPlayer, έναν εξομοιωτή Android που χρησιμοποιούν οι παίκτες για να παίζουν παιχνίδια για κινητά στους υπολογιστές – η ανάθεση υπηρεσιών σε εξωτερικούς συνεργάτες (outsourcing) και βεβαίως, η εν δυνάμει απειλή που προέρχεται από τους ίδιους τους εργαζόμενους.