Η 4η βιομηχανική επανάσταση εξελίσσεται με ασταμάτητους ρυθμούς. Ο βιομηχανικός κόσμος που γνωρίσαμε τα τελευταία 150 χρόνια αλλάζει και οι συσκευές, τα μηχανήματα και οι βιομηχανικές εγκαταστάσεις συνδέονται όλο και στενότερα με τα συστήματα πληροφορικής, με τα κέντρα δεδομένων και με το υπολογιστικό και αποθηκευτικό νέφος.

Γιώργος Καπανίρης

Γιώργος Καπανίρης

Executive Director , NSS

www.nss.gr

Επιχειρησιακή τεχνολογία (OT – Operational Technology) ονομάζουμε το υλικό και το λογισμικό που χρησιμοποιείται για την εποπτεία, τη διαχείριση και τον έλεγχο του φυσικού, επιχειρησιακού και βιομηχανικού εξοπλισμού. Συνήθως, περιλαμβάνει εποπτικό έλεγχο και πρόσκτηση δεδομένων (Supervisory Control and Data Acquisition ή SCADA) και διάφορα βιομηχανικά (Industrial Control Systems ή ICS) και κατανεμημένα συστήματα ελέγχου (Distributed Control Systems ή DCS). Πολλές υπηρεσίες κοινής ωφέλειας και έκτακτης ανάγκης, εγκαταστάσεις (π.χ. μονάδες επεξεργασίας νερού), επιχειρήσεις παραγωγής και προμήθειας ηλεκτρικού ρεύματος και φυσικού αερίου, πυρηνικά εργοστάσια και άλλες κρίσιμης σημασίας υποδομές βασίζονται σε λύσεις OT για να λειτουργήσουν. Όταν όμως συνδέονται στο Διαδίκτυο αποτελούν μέρος ενός κυβερνο-φυσικού τοπίου γεμάτου κινδύνους και προκλήσεις. Σήμερα, οι κυβερνοεπιθέσεις βρίσκονται σε έξαρση -με το φαινόμενο να μη δείχνει σημάδια κόπωσης- και τέτοιες επιχειρήσεις και κρίσιμες υποδομές, αργά ή γρήγορα, γίνονται στόχοι.

Μια κυβερνοεπίθεση ή παραβίαση σε τέτοιες υπηρεσίες κοινής ωφέλειας και βιομηχανικές εγκαταστάσεις ενδέχεται να έχει καταστροφικές συνέπειες -ακόμη και απώλειες ανθρώπων ή ζώων. Πριν από κάποια χρόνια, από κακοδιαχείριση των κωδικών πρόσβασης και από ορισμένες μακροχρόνιες ευπάθειες που δεν είχαν αντιμετωπιστεί, ένας χάκερ απόκτησε πρόσβαση στα συστήματα μίας εγκατάστασης επεξεργασίας νερού, της Colonial Pipeline, στην Φλόριντα των Ηνωμένων Πολιτειών. Χρησιμοποιώντας ένα εργαλείο απομακρυσμένης πρόσβασης, ο χάκερ κατάφερε να διαταράξει τη λειτουργία του συστήματος αυξάνοντας την ποσότητα ενός χημικού στο νερό σε επικίνδυνα για την ανθρώπινη υγεία επίπεδα. Όπως είναι αντιληπτό, τέτοιες καταστάσεις δεν είναι επιστημονική φαντασία, είναι πλέον πραγματικότητα.

Παλαιότερα, τα βιομηχανικά συστήματα βασίζονταν σε εξειδικευμένα και ειδικά προσαρμοσμένα (custom) πρωτόκολλα και λογισμικό. Η διαχείριση όσο και η εποπτεία τους ήταν χειροκίνητη και απαιτούσε φυσική πρόσβαση καθώς δεν ήταν άμεσα συνδεδεμένα στο Διαδίκτυο. Με απλά λόγια, τα OT και IT, δηλαδή η Επιχειρησιακή Τεχνολογία και η Τεχνολογία Πληροφοριών και Επικοινωνιών δεν μοιράζονταν πόρους και δεν είχαν τα ίδια τρωτά σημεία. Σήμερα ωστόσο, στο πλαίσιο των πρωτοβουλιών του ψηφιακού μετασχηματισμού η σύγκλιση OT και IT θεωρείται πλέον δεδομένη. Σήμερα, όλο και περισσότερα βιομηχανικά συστήματα παρέχουν πλέον μεγάλα δεδομένα και έξυπνες αναλύσεις ή ενσωματώνονται με άλλα συστήματα και τεχνολογίες για να επιτευχθεί αύξηση της αποδοτικότητας και της παραγωγικότητάς τους. Παρόλα αυτά, αυτή η μετάβαση από τα «κλειστά συστήματα» σε «ανοικτά» δημιουργεί πλήθος κινδύνων για την ασφάλεια. Αυτοί οι κίνδυνοι πρέπει να αντιμετωπιστούν.

Προκλήσεις

Η ψηφιοποίηση και η 4η βιομηχανική επανάσταση θέτουν νέες προκλήσεις και απαιτούν νέες καινοτόμες λύσεις. Τα παλαιότερα συστήματα OT δεν σχεδιάστηκαν με γνώμονα να είναι ασφαλή, γεγονός που τα καθιστά ιδιαίτερα ευάλωτα σε κυβερνοεπιθέσεις και απειλές. Οποιαδήποτε παραβίαση των συστημάτων βιομηχανικού ελέγχου μπορεί να προκαλέσει σοβαρά προβλήματα, όπως διακοπές λειτουργίας και της παραγωγής, κίνδυνοι για την υγεία και την ασφάλεια και περιβαλλοντικές επιπτώσεις.

Σήμερα, η πρόσβαση και η ταυτότητα έχει διαπιστωθεί ότι «καταναλώνονται» από ένα ευρύ φάσμα ενδιαφερομένων μερών εντός και εκτός της εταιρείας, γεγονός που αυξάνει αναλογικά την επιφάνεια επίθεσης καθώς πολλοί εταιρικοί πόροι βρίσκονται εκτεθειμένοι σε κυβερνοαπειλές. Από τις φυσικές υποδομές έως τις συσκευές και τις εφαρμογές, τα πάντα πλέον είναι ευάλωτα σε επιθέσεις και η τάση για κινητικότητα και συνεργασία μεταξύ επιχειρήσεων δυσχεραίνει την κατάσταση και αποδυναμώνει την κυβερνοασφάλεια.

Όπως αναφέρθηκε και παραπάνω, μία υποδομή ΟΤ αποτελείται από εξειδικευμένο εξοπλισμό και λογισμικό που ενδέχεται να μην σχεδιάστηκε με έμφαση την κυβερνοασφάλεια και την αντοχή σε κυβερνοεπιθέσεις. Μη παραδοσιακά τερματικά και βιομηχανικές συσκευές και μηχανήματα IIoT (Industrial Internet of Things) που βρίσκονται κατά χιλιάδες σε υποδομές και περιβάλλοντα OT ενδέχεται να μην «τρέχουν» κάποια σύγχρονη έκδοση ενός λειτουργικού συστήματος ή ακόμα και να μην έχουν την υπολογιστική ισχύ για την εκτέλεση ενός λογισμικού ασφαλείας όπως είναι ένα απλό anti-malware. Και καθώς όλα τείνουν να γίνονται πλέον όλο και πιο «συνδεδεμένα», είναι πιο εκτεθειμένα σε ευπάθειες. Προσθέστε τώρα στα παραπάνω τον παλαιό εξοπλισμό, τους κανονισμούς ασφαλείας που απαγορεύουν οποιαδήποτε τροποποίηση του ή τους κανονισμούς συμμόρφωσης που απαιτούν τη διάθεση ευαίσθητων δεδομένων σε τρίτους. Και μην ξεχνάμε και την εφοδιαστική αλυσίδα. Διάφοροι απομακρυσμένοι προμηθευτές, υπάλληλοι (χειριστές) και εργολάβοι έχουν συχνά απομακρυσμένη πρόσβαση σε συστήματα ΟΤ για να εκτελέσουν εργασίες συντήρησης, επισκευές ή άλλες εργασίες. Όλα τα παραπάνω περιπλέκουν ακόμη περισσότερο την κατάσταση και αυξάνουν δραματικά την επιφάνεια επίθεσης καθώς οι όποιες εργασίες πραγματοποιούνται από ανεπαρκώς θωρακισμένα οικιακά ή εταιρικά δίκτυα. Οι περισσότερες εταιρείες και οργανισμοί χρησιμοποιούν συνήθως VPΝ για προνομιακή πρόσβαση -π.χ. από προμηθευτές, εργαζομένους κ.ά- ωστόσο όπως είναι γνωστό, τα VPNs, δεν παρέχουν λεπτομερή έλεγχο της πρόσβασης, δεν παρέχουν δυνατότητα παρακολούθησης των συνεδριών ή οποιαδήποτε δυνατότητα διαχείρισης και πλέον θεωρούνται επικίνδυνα για χρήση σε ευαίσθητα περιβάλλοντα πόσο μάλλον σε υποδομές OT. Αυτή, η «διαχείριση των ενδιαφερομένων μερών» οδηγεί αναπόφευκτα στην υιοθέτηση τεχνολογιών διαχείρισης ταυτότητας και πρόσβασης (IAM και PAM).

Το εξελισσόμενο τοπίο απειλών

Η σύγκλιση IT-OT, μαζί με το Βιομηχανικό Διαδίκτυο των Πραγμάτων (IIoT), την Τεχνητή Νοημοσύνη ή το 5G έχουν φέρει την επανάσταση στις βιομηχανίες παγκοσμίως, μετατρέποντας τον κλάδο σε ένα υπερσυνδεδεμένο πλαίσιο που εγκυμονεί ευκαιρίες (π.χ. μείωση κόστους, αύξηση παραγωγικότητας, καινοτομίες κ.ά.) αλλά και κινδύνους που απαιτούν σωστή προετοιμασία. Σύμφωνα με μία πρόσφατη έκθεση της Deloitte σε συνεργασία με την Manufacturers Alliance for Productivity & Innovation (MAPI), το 40% των εργοστασίων και των επιχειρήσεων στον παραγωγικό και μεταποιητικό τομέα υπέστη κυβερνοεπίθεση πέρυσι̇ και το νούμερο είναι εκπληκτικό, αν σκεφτείτε πόσες τέτοιες επιχειρήσεις υπάρχουν σήμερα!

Από την άλλη πλευρά, το Διαδίκτυο των Πραγμάτων είναι μία από τις κινητήριες δυνάμεις του ψηφιακού μετασχηματισμού – από 25 δισεκατομμύρια συνδεδεμένες συσκευές το 2015, εκτιμάται ότι το 2021 θα κλείσει με 50 δισεκατομμύρια μονάδες και η μεγαλύτερη συγκέντρωση αυτών των νέων αντικειμένων IoT θα εντοπίζεται στον βιομηχανικό κλάδο αποτελώντας το 26,4% της αγοράς. Η τεχνολογία IIoT (Industrial IoT) αποτελεί μια υπερσυνδεδεμένη πραγματικότητα που εισάγει νέα τρωτά σημεία για τον τομέα. Με κάθε νέα σύνδεση IT-OT, δημιουργείται ένα νέο σημείο «εισόδου» για τους εγκληματίες του κυβερνοχώρου. Η σύγκλιση IT-OT είναι ένα χωνευτήρι μικτών τεχνολογιών (παλαιών και νέων), εκτεθειμένων τερματικών και απροστάτευτων και απροετοίμαστων παλαιών συστημάτων που βρίσκονται αντιμέτωπα με τις σημερινές εξελιγμένες απειλές και κυβερνοεπιθέσεις. Και δεν πρέπει να ξεχνιέται και η τεράστια πρόκληση της σύνδεσης παλαιών τεχνολογιών με νέες.

Τα εργοστάσια και οι επιχειρήσεις στον μεταποιητικό και παραγωγικό κλάδο καλούνται να διασφαλίσουν τα περιβάλλοντα OT τους και να αντιμετωπίσουν τον κίνδυνο των κυβερνοεπιθέσεων. Οι επιθέσεις σε βιομηχανικές εγκαταστάσεις ή υπηρεσίες κοινής ωφέλειας γνωρίζουν σημαντική αύξηση, τόσο σε συχνότητα όσο και σε πολυπλοκότητα εξαιτίας των ανεπαρκών ελέγχων ασφαλείας, της χρήσης εξειδικευμένων ή ιδιόκτητων πρωτοκόλλων στα συστήματα παραγωγής κ.ά. Και όλες αυτές οι μονάδες τώρα, καλούνται να καλύψουν το χάσμα μεταξύ της ασφάλειας IT και της ασφάλειας ΟΤ με το εγχείρημα να έχει πολλές δυσκολίες και προκλήσεις. Μερικές από αυτές είναι:

- H έλλειψη γνώσης στο εσωτερικό των οργανισμών σχετικά με τις απαιτήσεις κυβερνοασφάλειας για την διασφάλιση των περιουσιακών στοιχείων OT

- Η απουσία ισχυρών πλαισίων ασφαλείας που να διέπουν τα συνδεδεμένα με IT περιουσιακά στοιχεία ΟΤ, κάτι που οδηγεί σε ευπάθειες του περιβάλλοντος παραγωγής

- Η κυβερνοασφάλεια ΟΤ είναι απαιτητική σε πόρους και χωρίς κατάλληλη καθοδήγηση, οι απαιτήσεις για ασφάλεια μπαίνουν σε δεύτερη μοίρα σε σχέση με τους επιχειρηματικούς στόχους.

- Χωρίς μία ισχυρή στρατηγική κυβερνοασφάλειας, οι ευπάθειες στα συστήματα ΟΤ μπορεί να παραμείνουν απαρατήρητες για μήνες ή χρόνια μέχρι τελικώς να εντοπιστούν από κάποιον χάκερ που θα τις εκμεταλλευτεί για να διαταράξει κρίσιμες λειτουργίες, να κλέψει δεδομένα ή να ζητήσει λύτρα.

- Όλο και περισσότερες συσκευές και αισθητήρες διασυνδέονται μεταξύ τους, καθιστώντας το τοπίο των απειλών πιο επικίνδυνο.

Υπάρχουν πολλά παραδείγματα εισβολέων που εκμεταλλεύονται τα τρωτά σημεία στα συστήματα ΟΤ, συλλέγουν πληροφορίες και προετοιμάζουν επιθέσεις χωρίς να γίνονται αντιληπτοί. Η επίθεση στην Colonial Pipeline που αναφέρθηκε παραπάνω θα μπορούσε να είχε αποτραπεί με επιδιορθώσεις λογισμικού, αυστηρή ασφάλεια όσον αφορά την απομακρυσμένη πρόσβαση και ισχυρό έλεγχο ταυτότητας πολλαπλών παραγόντων. Πρόσφατα επίσης, ένας σταθμός παραγωγής ηλεκτρικής ενέργειας στο Κίεβο, στην Ουκρανία, δέχτηκε επίθεση από χάκερ, οι οποίοι βρήκαν τρόπο να αποκτήσουν πρόσβαση σε λογαριασμούς υπαλλήλων (π.χ. αξιοποιώντας τεχνικές κοινωνικής μηχανικής), να κλιμακώσουν τα προνόμια για να μετακινηθούν στη συνέχεια εσωτερικά στο δίκτυο θέτοντας σε κίνδυνο ευάλωτα συστήματα OT και προκαλώντας διακοπές ρεύματος.

Τα παραδείγματα αυτά καταδεικνύουν με σαφήνεια τον αντίκτυπο των κυβερνοεπιθέσεων σε υποδομές ζωτικής σημασίας και αποδεικνύουν την ανάγκη για μια στρατηγική κυβερνοασφάλειας IT/OT. Επίσης υπογραμμίζουν τη σημασία της διασφάλισης των ταυτοτήτων και της απομακρυσμένης πρόσβασης στα περιουσιακά στοιχεία κάθε επιχείρησης, εργοστασίου και οργανισμού. Και μη ξεχνάμε άλλωστε και την τεράστια βλάβη που προκαλούν στη φήμη του.

Συνοψίζοντας, αν το περιβάλλον OT ενός εργοστασίου, μίας βιομηχανικής μονάδας ή εγκατάστασης βρεθεί αντιμέτωπο με κάποια κυβερνοεπίθεση, οι συνέπειες μπορεί να είναι οι παρακάτω:

- Διακοπή παραγωγής: Η πλήρης διακοπή της παραγωγής είναι ένα από τα πιθανότερα αποτελέσματα μιας παραβίασης.

- Οικονομικές επιπτώσεις: Δεδομένου ότι μια κυβερνοεπίθεση μπορεί να οδηγήσει σε μερική ή ολική διακοπή της λειτουργίας, οι οικονομικές απώλειες ενδέχεται να είναι σημαντικές.

- Κίνδυνοι για τη ζωή ή την υγεία: Χωρίς την εφαρμογή των κατάλληλων μέτρων ασφαλείας, υπάρχει κίνδυνος παρεμβολών στον εξοπλισμό από τους επιτιθέμενους/hackers. Και αυτό μπορεί να έχει απρόβλεπτες συνέπειες, από μολύνσεις, υπερτάσεις μέχρι και την πρόκληση μίας έκρηξης.

- Νομικές επιπτώσεις: Θα μπορούσαν επίσης να υπάρξουν σοβαρές νομικές επιπτώσεις για τις επιχειρήσεις που δεν πληρούν τους κανονισμούς για την ασφάλεια των δεδομένων, όπως είναι ο Ευρωπαϊκός Γενικός Κανονισμός Προστασίας Δεδομένων (GDPR) ή οι οδηγίες NIS και NIS 2.

- Κίνδυνοι για τη δημόσια ασφάλεια: Η διακοπή των δικτύων ενέργειας ή μεταφορών ή η διακοπή της λειτουργίας υπηρεσιών κοινής ωφέλειας, όπως είναι επιχειρήσεις φυσικού αερίου και νερού ενδέχεται να αποτελέσουν απειλή για τη δημόσια ασφάλεια.

Προστασία βιομηχανικών υποδομών και βέλτιστες πρακτικές

Οι οργανισμοί οφείλουν να κατανοήσουν ότι η διαχείριση της κυβερνοασφάλειας δεν γίνεται απλώς με τη μεταφορά των βέλτιστων πρακτικών ασφαλείας ΙΤ στα περιβάλλοντα ΟΤ. Οι λύσεις απομακρυσμένης πρόσβασης/ υποστήριξης καταναλωτικού επιπέδου δεν επαρκούν για την προστασία στα πιο ευαίσθητα περιβάλλοντα..

1) Κατανοώντας τις διαφορές της ασφάλειας ΙΤ και ΟΤ

Η διάρκεια ζωής του εξοπλισμού και της τεχνολογίας σε βιομηχανικές μονάδες κυμαίνεται συνήθως μεταξύ 15 και 20 ετών ή και περισσότερο. Οι υπολογιστές στις γραμμές παραγωγής είναι πλέον αρκετές δεκαετίες παλαιότεροι και βρίσκονται απομονωμένοι από τα συστήματα πληροφορικής που βρίσκονται πλέον σε κάθε σύγχρονο δίκτυο, από τις πλατφόρμες cloud ή από τις νεότερες εφαρμογές. Αντιθέτως, η διάρκεια εξοπλισμού ΙΤ σπάνια ξεπερνά τα 5 έτη. Αυτή η διαφορά έχει ως αποτέλεσμα να μην υπάρχουν ή να μην μπορούν να γίνουν επιδιορθώσεις εξαιτίας περιορισμών στους πόρους των ξεπερασμένων και ετερογενών τερματικών/ υπολογιστών των περιβαλλόντων ΟΤ. Αντιθέτως, στην περίπτωση των συστημάτων ΙΤ, αξιοποιήθηκαν δεκαετίες για την ωρίμανση των πρακτικών ασφαλείας και την ελαχιστοποίηση της έκθεσης σε απειλές και κινδύνους. Σε αντίθεση με άλλες βιομηχανίες, όταν τα συστήματα μιας επιχείρησης παραγωγής, μίας βιομηχανίας ή ενός εργοστασίου βρεθούν αντιμέτωπα με κάποια απειλή, οι συνέπειες ενδέχεται να υπερβαίνουν κατά πολύ τις οικονομικές απώλειες ή την κλοπή δεδομένων. Αν για παράδειγμα οι μονάδες παραγωγής υποστούν κάποια κυβερνοεπίθεση ή διακοπή ρεύματος ενδέχεται να τεθεί σε κίνδυνο η ασφάλεια σε φυσικό επίπεδο (ή ακόμα και να κινδυνεύσει η ανθρώπινη ζωή). Οι κυβερνοεγκληματίες γνωρίζουν την κρισιμότητα των συστημάτων και στοχεύουν σε τέτοιες υποδομές για να απαιτήσουν ολοένα και υψηλότερα λύτρα. Η ανάγκη διαχείρισης των κινδύνων είναι καθολική και οι οργανισμοί πρέπει να υιοθετήσουν λύσεις και στρατηγικές για την ασφάλεια τόσο των περιβαλλόντων ΙΤ όσο και των OT. Δεν πρέπει άλλωστε να παραβλέψουμε ότι η σύγκλιση IT/OT σημαίνει ότι, όπως ακριβώς ο εξοπλισμός OT δεν σχεδιάστηκε με γνώμονα τον σημερινό υπερσυνδεδεμένο κόσμο και είναι ευάλωτος σε απειλές, έτσι και το περιβάλλον IT κινδυνεύει από μολύνσεις ή παραβιάσεις των δικτύων και του εξοπλισμού OT.

2) Καθορισμός και εφαρμογή ενός μοντέλου διακυβέρνησης

Υπάρχουν πολλά μοντέλα διακυβέρνησης και απαιτήσεις συμμόρφωσης σε παγκόσμιο επίπεδο για τα συστήματα IT ωστόσο η ταχεία εισαγωγή και σύγκλιση της επιχειρησιακής τεχνολογίας (OT) με τα παραδοσιακά δίκτυα IT δημιούργησαν πρόσθετες προκλήσεις για την ενσωμάτωση ελέγχων ασφαλείας. Οι εταιρείες κατασκευής βιομηχανικού εξοπλισμού και συστημάτων ΟΤ λειτούργησαν με γνώμονα την αποδοτικότητα, την αξιοπιστία και τη μείωση των επιπλοκών για τη διασφάλιση των επιχειρησιακών δυνατοτήτων αν και σε βάρος της εφαρμογής ελέγχων ασφαλείας. Οι διαφορετικές τεχνολογίες και δυνατότητες μεταξύ των συσκευών ΟΤ καθιστούν δύσκολη την εφαρμογή των απαιτούμενων ελέγχων ασφαλείας από μοντέλα διακυβέρνησης. Είναι λοιπόν επωφελές για τους οργανισμούς να εξετάσουν τις βασικές πολιτικές ασφαλείας και διαδικασίες για τον καθορισμό μίας περιεκτικής κατευθυντήριας γραμμής και ενός καλά προετοιμασμένου προγράμματος ασφαλείας που να είναι διαθέσιμο στο προσωπικό και στους διαχειριστές. Ο στόχος είναι οι πολιτικές και διαδικασίες αυτές να επικεντρώνονται στον εντοπισμό, στην αντιμετώπιση και στην πρόληψη περιστατικών κυβερνοασφάλειας. Η εφαρμογή μοντέλων διακυβέρνησης της ασφάλειας και η συμπερίληψη τυποποιημένων και εξελισσόμενων τεχνικών βελτίωσης της ασφάλειας για τα συστήματα και τις συσκευές OT επιτρέπουν τα εξής: ορατότητα, εφαρμογή ελέγχων ασφάλειας και δυνατότητες απόκρισης για όλο το περιβάλλον ΟΤ. Η ρητή γραπτή ανάθεση ρόλων, αρμοδιοτήτων και ευθυνών κυβερνοασφάλειας τόσο για την εφαρμογή των ελέγχων όσο και για την παρακολούθηση και την απόκριση σε συμβάντα και περιστατικά είναι ιδιαίτερα σημαντικά για την καθιέρωση και την επιβολή ενός σχεδίου κυβερνοασφαλείας. Αυτοί οι ρόλοι και οι ευθύνες είναι που καθορίζουν ότι η διακυβέρνηση θα εφαρμοστεί καθολικά.

3) Εξοπλισμός και τοπογραφία δικτύου

Τα βιομηχανικά δίκτυα δημιουργούνται σταδιακά καθώς η παραγωγή αυξάνεται. Πολλές φορές όμως, με τη δημιουργία νέων γραμμών παραγωγής, εγκαθίσταται ετερογενής εξοπλισμός, από διαφορετικές μάρκες, διαφορετικά δικτυακά στοιχεία κ.ά. Το αποτέλεσμα είναι μία βιομηχανική υποδομή με ετερογενή στοιχεία εξοπλισμού που συνδέονται μεταξύ τους και παράγουν ροές δεδομένων για την παραγωγική διαδικασία, την εποπτεία ή τον βιομηχανικό έλεγχο. Η διασύνδεση των δικτύων επιτρέπει την ψηφιοποίηση του συνόλου της παραγωγικής διαδικασίας και συνεπώς τη βελτιστοποίηση των διαδικασιών για την αύξηση της ανταγωνιστικότητας, τον έλεγχο των πρώτων υλών, της κατανάλωσης ενέργειας κ.ά. Αλλά, δεν γίνεται να προστατεύσετε κάτι που δεν μπορείτε να… δείτε. Όταν τα δίκτυα και οι συσκευές κλιμακώνονται με εκθετικούς ρυθμούς, κάτι που συνεπάγεται την αύξηση των αισθητήρων, των ενεργοποιητών και άλλων πολύπλοκων συνδεδεμένων λειτουργιών και τεχνολογιών, απαιτείται η εφαρμογή λύσεων που βοηθούν στην απόκτηση ορατότητας και ελέγχου για τη διαχείριση, τη συντήρηση και την ασφάλεια των πόρων. Μία ανάλυση των διασυνδέσεων και των εκάστοτε ιδιαιτεροτήτων της κίνησης των δεδομένων θα βοηθήσει στον εντοπισμό νέων ή κακόβουλων στοιχείων στα βιομηχανικά συστήματα ελέγχου (ICS). Υπάρχουν πολλά εργαλεία τοπογραφίας δικτύων που είναι διαθέσιμα για την τακτική σάρωση δικτύων και τη χαρτογράφηση τους ώστε οι πόροι πληροφορικής και κυβερνοασφάλειας να έχουν τη δυνατότητα να προσδιορίσουν ενδεχόμενα τρωτά σημεία και απειλές.

4) Εφαρμογή ενός πλαισίου μηδενικής εμπιστοσύνης (Zero Trust)

Η προστασία οποιουδήποτε δικτύου ξεκινά με τον προσδιορισμό κάθε συνδεδεμένου χρήστη, κάθε συνεδρίας και συσκευής και κάθε περιουσιακού στοιχείου που είναι διαθέσιμο για πρόσβαση. Για να υιοθετήσετε τη μηδενική εμπιστοσύνη σε οποιοδήποτε δίκτυο ΟΤ/IT εφαρμόστε τα παρακάτω:

- Τμηματοποιήστε το δίκτυο: Παρέχετε πρόσβαση σε εφαρμογές ανεξάρτητα από τη πρόσβαση στο δίκτυο. Έτσι, εργολάβοι και προμηθευτές θα έχουν πρόσβαση μόνο στις απολύτως απαραίτητες εφαρμογές και συστήματα – χωρίς να απαιτούνται πολύπλοκες διαμορφώσεις firewall ή VPN.

- Παρέχετε μικρο-τμηματοποίηση σε επίπεδο εφαρμογής για να αποτρέψετε χρήστες/υπαλλήλους από την εύρεση σε εφαρμογές που δεν είναι εξουσιοδοτημένοι να έχουν πρόσβαση. Έτσι, αποφεύγονται και τα ανθρώπινα λάθη – μία από τις κύριες αιτίες παραβιάσεων και διακοπών λειτουργίας.

- Καθιερώστε ένα κεντρικό σημείο ορατότητας και προσβασιμότητας για όλα τα συστήματα. Καθώς οι περισσότερες ενσωματώσεις μεταξύ συστημάτων OT και IT οδηγούν σε αυτοματοποίηση, αυξημένη αποδοτικότητα και μείωση κόστους, είναι καλό να διατηρήσετε αυτά τα συστήματα γνωστά και διαθέσιμα μόνο σε εξουσιοδοτημένους χρήστες για να μειώσετε δραστικά την επιφάνεια επίθεσης.

- Παρακολουθήστε και καταγράψτε όλες τις δραστηριότητες που εκτελούνται μέσω απομακρυσμένης πρόσβασης (π.χ. μέσω καταγραφής on-screen video) για λόγους ασφάλειας και συμμόρφωσης. Ασκήστε λεπτομερή έλεγχο στις συνεδρίες, επιβάλλοντας τα ελάχιστα προνόμια και περιορίζοντας τις εντολές που μπορούν να εκτελεστούν ανά ταυτότητα/χρήστη.

- Εφαρμογή ασφάλειας APIs – Η προστασία των APIs είναι απαραίτητη για τη διασφάλιση της ακεραιότητας των δεδομένων που ανταλάααονται μεταξύ των συσκευών IoT και των back-end συστημάτων. Μόνο εξουσιοδοτημένες συσκευές και εξουσιοδοτημένοι προγραμματιστές και εφαρμογές θα πρέπει να «επικοινωνούν» με συγκεκριμένα APIs.

5) Αξιοποιήστε τα σωστά εργαλεία απομακρυσμένης πρόσβασης

Αν και τα εργαλεία VPN (Virtual Private Network) και RDP (Remote Desktop Protocol) χρησιμοποιούνται κατά κόρον για την απομακρυσμένη πρόσβαση, πλέον είναι ξεπερασμένα και δεν ανταποκρίνονται επαρκώς στις απαιτήσεις των σημερινών περιβαλλόντων μηδενικής εμπιστοσύνης και OT. Εξαλείψτε τη χρήση των VPN και RDP στις περιπτώσεις που σχετίζονται με προνομιακή πρόσβαση ή με τη πρόσβαση από τρίτους. Η Διαχείριση της Πρόσβασης παρέχει πλήρη συγκέντρωση, έλεγχο και διαχείριση των συνδέσεων σε συστήματα που απαιτούν αυξημένα προνόμια, ώστε να διασφαλίζεται με αυστηρό τρόπο η ιχνηλασιμότητα και η ασφάλεια χωρίς να εμποδίζεται η παραγωγικότητα και η αποδοτικότητα. Τέτοιες δυνατότητες επιτρέπουν στους βιομηχανικούς οργανισμούς να αξιοποιήσουν τις πολλές ευκαιρίες που προκύπτουν από τη σύγκλιση της σύγχρονης πληροφορικής (IT) με την παραδοσιακή επιχειρησιακή τεχνολογία (OT) χωρίς τον φόβο μίας καταστροφικής παραβίασης της ασφάλειας. Ο ψηφιακός μετασχηματισμός και η τεχνολογική σύγκλιση οδηγεί στην ανάγκη για ισχυρή βιομηχανική κυβερνοασφάλεια που όχι μόνο μπορεί να καλύψει τους βιομηχανικούς περιορισμούς (κύκλος ζωής, κρισιμότητα, επιχειρησιακή συνέχεια) και να υπερβεί τις πρώτες λύσεις περιμετρικής ασφάλειας, όπως τα antivirus και τα firewalls αλλά και που εισέρχεται στο σύγχρονο πεδίο της Διαχείρισης της Προνομιακής Πρόσβασης (PAM ή Privileged Access Management) που με τη σειρά της περιλαμβάνει τη Διαχείριση Ταυτότητας (Identity Management) και την Ασφάλεια Τερματικών (Endpoint Security).

6) Εφαρμογή αξιόπιστων πρακτικών διαχείρισης προνομιακών διαπιστευτηρίων και ταυτοτήτων

Η κακή χρήση των κωδικών πρόσβασης αφθονεί σε περιβάλλοντα ΟΤ και εξακολουθεί να αποτελεί την κύρια αιτία των παραβιάσεων καθώς κρίσιμης σημασίας διαπιστευτήρια μοιράζονται εσωτερικά και εξωτερικά και η πρόσβαση δεν περιορίζεται σε συγκεκριμένες συσκευές ή τμήματα του δικτύου. Είναι απαραίτητο λοιπόν να μειώσετε τους κινδύνους που σχετίζονται με τη χρήση προνομιακών διαπιστευτηρίων, εφαρμόζοντας ισχυρή διακυβέρνηση της πρόσβασης σε κωδικούς πρόσβασης προνομιακών λογαριασμών και κλειδιά SSH. Μία λύση διαχείρισης της προνομιακής πρόσβασης επιχειρησιακής κλάσης θα σας δώσει τον πλήρη έλεγχο της πρόσβασης σε κρίσιμης σημασίας συστήματα και εφαρμογές και θα εξαλείψει τους προεπιλεγμένους και ενσωματωμένους κωδικούς πρόσβασης θέτοντας τους υπό ενεργή, κεντρική διαχείριση.

7) Διασφάλιση κανονιστικής συμμόρφωσης

Όπως είναι γνωστό, όλες πλέον οι κυβερνήσεις επιβάλλουν μέτρα για την αντιμετώπιση των απειλών κυβερνοασφάλειας και την προστασία των δεδομένων. Με τη χρήση των τεχνολογικών λύσεων OT.security by WALLIX διασφαλίζετε συμμόρφωση με τους πλέον αυστηρούς κανονισμούς και νομοθεσίες σε παγκόσμιο επίπεδο (IEC 62443, GDPR, NIS, NIS 2, HIPAA κ.ά.).

OT.security by WALLIX

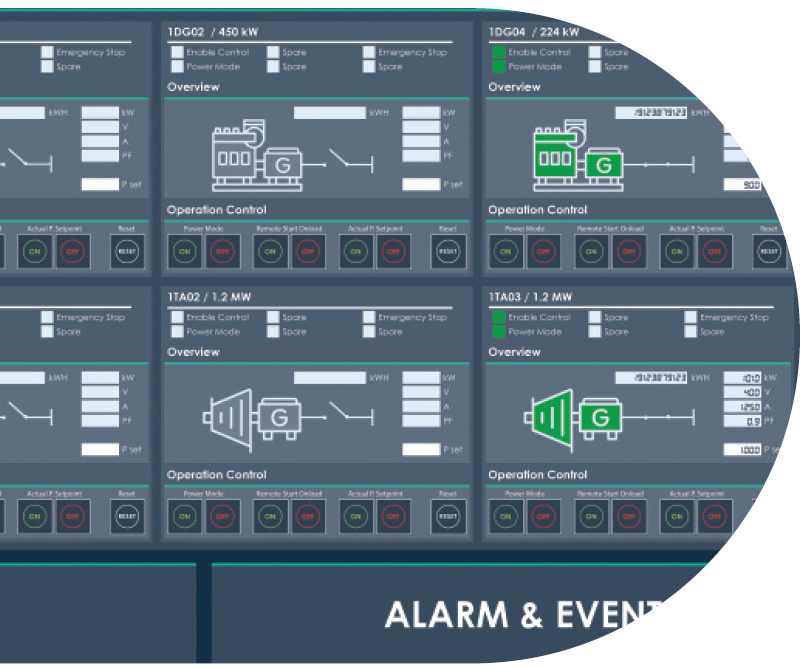

Με τις λύσεις OT.security εφαρμόζετε ασφάλεια μηδενικής εμπιστοσύνης (Zero Trust) στα περιβάλλοντα ΟΤ και επομένως μπορείτε να προστατεύσετε κάθε πρωτόκολλο και πρόσβαση, τοπική ή απομακρυσμένη και χωρίς να επηρεάζονται τα συστήματα παραγωγής.

Η OT.security by WALLIX με την απαράμιλλη τεχνογνωσία OT και το λογισμικό που έχει πιστοποιηθεί από τη γαλλική Εθνική Υπηρεσία Κυβερνοασφάλειας παρέχει ειδικά σχεδιασμένες λύσεις για βιομηχανικά συστήματα ελέγχου. Οι λύσεις tης OT.security by WALLIX προστατεύουν τα ολοένα και περισσότερο εκτεθειμένα περιβάλλοντα OT χωρίς να επηρεάζουν τις βιομηχανικές διαδικασίες. Τα συγκεκριμένα προϊόντα σχεδιάστηκαν με τρόπο που να λαμβάνει υπόψη τους χρήστες και τις διαδικασίες, τις παραγωγικές ανάγκες, τους παγκόσμιους περιορισμούς, τους τομεακούς κανονισμούς και κρίσιμης σημασίας θέματα ασφάλειας.

Οι λύσεις OT.security προωθούν τις ομαλές ροές εργασίας για όλες τις ασφαλείς ταυτότητες και προσβάσεις στα περιβάλλοντα OT όλων των τομέων και κλάδων: στην παραγωγή (προστασία κάθε πρωτοκόλλου, τοπικής ή απομακρυσμένης συνεδρίας κ.ά), στην υγειονομική περίθαλψη (προστασία δεδομένων, αύξηση αποδοτικότητας και αποτελεσματικότητας), στις έξυπνες και κρίσιμες υποδομές (προσδιορισμός ευπαθειών, δραστική μείωση επιφάνειας επίθεσης) κ.ά.