Άρης Χατζηπαπάς, CISA / ISO27001 LA / DPO

Άρης Χατζηπαπάς, CISA / ISO27001 LA / DPO

Professional Services & Cyber Security Sales Manager

Cosmos Business Systems

Τ: 2106492800

E: hatjipapasa@cbs.gr

www.cbs.gr

Μέσα στο χαοτικό οικοσύστημα της ασφάλειας πληροφοριών και στην πανσπερμία τεχνικών λύσεων πολλών κατασκευαστών, βρισκόμαστε στην πολύ δύσκολη θέση να επιλέξουμε τα επόμενα βήματα μας από κάθε θέση ευθύνης.

Πολύ σπάνια λαμβάνουμε προειδοποιητικά μηνύματά πριν συμβεί το καταστροφικό συμβάν ή πριν κάποιος εκμεταλλευτεί συγκεκριμένη ευπάθεια.

Η σωστή προσέγγιση βαθμολόγησης της ασφάλειας θα πρέπει να προέλθει από το κατάλληλο Risk Assessment και μόνο. Σε αυτό θα υπολογιστούν όσα περισσότερα σενάρια κινδύνου μπορούμε να εφαρμόσουμε, με όσο το δυνατό πιο ρεαλιστικά τεχνικά αντίμετρα ήδη σε λειτουργία.

Στην Cosmos Business Systems χειριζόμαστε αντίστοιχα δεκάδες αιτήματα πελατών μας που αναζητούν λύσεις σε μεμονωμένα προβλήματα που προκύπτουν, σε μια προσπάθεια να μειωθούν τα ρίσκα και οι επιπτώσεις τους.

Στις ερωτήσεις:

- Είμαστε ασφαλείς; Σε ποιο βαθμό ;

- Ποια είναι τα επόμενα βήματα βελτίωσης στα οποία η διοίκηση θα αποδεχθεί να επενδύσει ;

- Nα αγοράσω λύση DLP ή λύση SIEM ; VPN ή Teamviewer ;

Η σωστή απάντηση μπορεί να είναι μόνο: «λίστα κινδύνων/σεναρίων και με ποια επιθυμητά αντίμετρα θα τα αντιμετωπίσουμε» στους τομείς “endpoint”, “network”, “Cloud”, “Applications” και ”Business Processes”.

Αφορά ενδεικτικά σενάρια όπως:

- Κλοπή ενός laptop (διαρροή δεδομένων);

- Διακοπή ηλεκτροδότησης (διαθεσιμότητα δεδομένων) ;

- Πόσο ευαίσθητα δεδομένα θα διαρρεύσουν από το laptop;

- Πόσο χρόνο αντέχω χωρίς παραγωγική υποδομή λόγο ηλεκτροδότησης;

- Έχουμε κρυπτογράφηση δίσκου για το 1ο σενάριο ;

- Έχουμε γεννήτρια για το 2ο σενάριο;

- Αν όχι, πόσα χρήματα δικαιολογεί η επένδυση να ξοδέψω με βάση την απώλεια παραγωγής (επιχειρησιακή συνέχεια);

Η αξιολόγηση του πόσο ασφαλής είναι η υποδομή μας θα καταλήξει σε μία σειρά «εκκρεμοτήτων» προς υλοποίηση ώστε να προσθέσουν αξία και να λύσουν τα πιο σημαντικά προβλήματα με βάση την τρωτότητα της υποδομής και το προφίλ κινδύνου. Σε αντίθετη περίπτωση θα καταλήξει η διαδικασία σε “μελέτες” όπου το ρεαλιστικό μέτρο χάνεται ανάμεσα στο ιδεατό και επιθυμητό.

Η διαδικασία δημιουργίας αυτών των «εκκρεμοτήτων» θα μπορούσε να είναι:

- Πιθανό να μολυνθεί ο file server (critical asset) αν «κολλήσει» malware ο χρήστης στο εταιρικό PC (σενάριο 1);

- Αν ναι, τι θα μου κοστίσει αν χάσω τα δεδομένα για 5 ημέρες;

- Ποιο backup λογισμικό χρειάζομαι για να έχω τα δεδομένα πίσω σε 3 ώρες (αντίμετρο 1);

- Ποιο firewall και υπηρεσίες σχεδιασμού δικτύου θα χρειαστώ (αντίμετρο 2) για να μειώσω την πιθανότητα κατά 50% να μολυνθεί ο file server (πιθανότητα);

- Αν έχω ήδη backup tape (αντίμετρο 3) πόσο πιθανό είναι σε μια φωτιά αυτό να καταστραφεί από υψηλή θερμοκρασία (σενάριο 2);

- Αξίζει να πληρώσω για θυρίδα σε διαφορετικό χώρο (αντίμετρο 4);

Η εφαρμογή των σεναρίων πιθανού κινδύνου πάνω σε σημαντικά ICT assets είναι ο ακρογωνιαίος λίθος κάθε εκκίνησης διαδικασίας και πονοκέφαλος κάθε συμβούλου Επιχειρησιακής Συνέχειας (ISO22301) ή/και ασφάλειας (ISO27001)/DPO, κάθε διαχειριστή εξοπλισμού εν-πλω (ναυτιλία BIMCO/IMO MSC.428/TMSA v3) και administrator στον χώρο της υγείας (GDPR/EU 2017/745-746) κλπ. Από αυτή την αντιστοιχία θα επιλεγούν οι πιθανότητες, ο βαθμός ευπάθειας και τελικά το πόσο χρόνο και χρήμα θα επενδύσουμε στην επίλυση τους. Το τελευταίο που πρέπει να μας απασχολεί είναι το μοντέλο και οι δυνατότητες του νέου firewall ή του λογισμικού antimalware. Αντίθετα το πρώτο που οφείλει να μας απασχολήσει είναι: “πόσα σενάρια κινδύνου ΔΕΝ έχω καλύψει και ποιος θα με βοηθήσει να ανακαλύψω ακόμα περισσότερα από αυτά;”

Στόχος των υπηρεσιών Risk Assessment (RA) είναι η αξιολόγηση καθώς και αποτίμηση των ρίσκων ασφάλειας καθώς συμπεριλαμβάνει όλες τις απειλές, ευπάθειες και τεχνικά μέτρα (υφιστάμενα ή σχεδιασμένα). 1η φάση είναι η ανάλυση της τρέχουσας κατάστασης της υποδομής, των υφιστάμενων πολιτικών, διαδικασιών και πρακτικών ΙΤ, οι οποίες σχετίζονται με την ασφάλεια των πληροφοριών, την επιχειρησιακή συνέχεια και την προστασία των δεδομένων & εφαρμογών.

Ανάλυση Απειλών (Threat Analysis): Εξετάζονται οι εν δυνάμει απειλές προς τους πληροφοριακούς πόρους και υλοποιείται ανάλυση του προφίλ των απειλών στις οποίες είναι εκτεθειμένοι οι πληροφοριακοί πόροι, με βάση τις παρακάτω ενότητες, για τα τεχνικά controls που έχουν ήδη εφαρμοστεί σε κάποια υποδομή:

- Τα ενεργά δίκτυα των συστημάτων.

- Οι τρόποι πρόσβασης

- Το είδος και ο αριθμός των χρηστών με πρόσβαση στα συστήματα

- Interfaces επικοινωνίας

- Επικοινωνία συστημάτων μεταξύ τους και με τρίτα πληροφοριακά συστήματα (ΠΣ)

- Δικτυακά συστήματα ασφάλειας (πχ. Firewalls)

- Εφαρμογές και συστήματα παραγωγής (πχ. servers, βάσεις δεδομένων, κλπ.)

Ανάλυση Αδυναμιών Αρχιτεκτονικής: Οι αδυναμίες σε επίπεδο αρχιτεκτονικής μπορούν να οδηγήσουν σε μη εξουσιοδοτημένη πρόσβαση σε δίκτυα, συστήματα, εφαρμογές και να παρακάμψουν τα υφιστάμενα μέτρα ασφάλειας. Σε έναν έλεγχο (internal/external audit) καλύπτονται συνήθως θέματα καταγραφής και αξιολόγησης σε:

- Διαχωρισμός Δικτυακής Τοπολογίας (Network Security Segregation, DMZ)

- Αρχιτεκτονική Συστημάτων Ασφάλειας

- Ασφάλεια περιμέτρου σε σχέση με τα εξωτερικά δίκτυα και δικαιώματα Πρόσβασης (NAC)

- Ασφάλεια κεντρικών Συστημάτων και εταιρικού Domain (Active Directory)

- Ασφάλεια πρόσβασης στο Internet/mail & απομακρυσμένης πρόσβασης/VPN

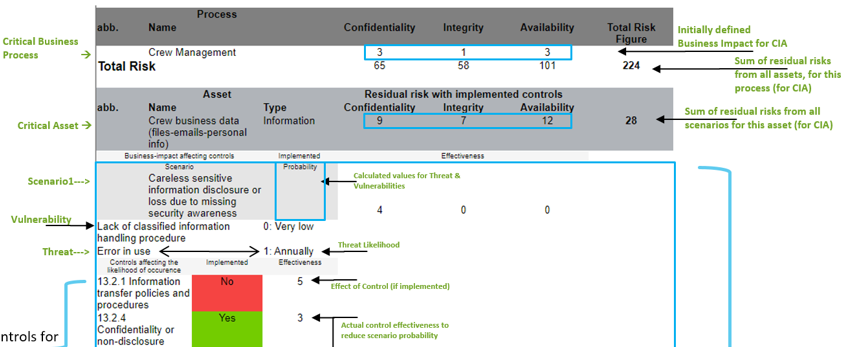

Ανάλυση & Διαχείριση Κινδύνων: Αξιολογείται η επίδραση της πιθανής απώλειας της ακεραιότητας, εμπιστευτικότητας και διαθεσιμότητας (CIA) για τα πληροφοριακά συστήματα. Μία αναφορά ρίσκου θα περιλαμβάνει και τις απειλές/αδυναμίες ασφάλειας με την πιθανότητα εμφάνισής τους και το επίπεδο αδυναμιών των πόρων στις απειλές αυτές. Ένα σχέδιο Διαχείρισης Κινδύνου (Risk management/treatment) θα περιλαμβάνει τα προτεινόμενα αντίμετρα για τη διαχείριση κινδύνου, τα οποία θα περιγράψουν τον τρόπο βελτίωσης της ασφάλειας.

Τα αποτελέσματα και ευρήματα ενός σε βάθος Risk Assessment μπορεί να τα υλοποιήσει ως System Integrator η έμπειρη τεχνική ομάδα της Cosmos Business Systems ως λογική συνέχεια της παραπάνω μελέτης, ενοποιημένα και με την κατάλληλη τεκμηρίωση.

Παραμένει η διαχείριση ρίσκου μία πολύπλοκη και “βαριά” διαδικασία αλλά μπορεί να σταθεί σε κάθε εσωτερικό ή/και εξωτερικό έλεγχο παρέχοντας μία πραγματικά ολοκληρωμένη απεικόνιση του cybersecurity ecosystem που αποτελεί βασικό εργαλείο προγραμματισμού επενδύσεων σε τεχνικά αντίμετρα, αρκεί να μην αντιμετωπιστεί σαν απλή υποχρέωση ή τυπική διεκπεραίωση.