Το επίπεδο των online απειλών σήμερα δεν έχει καμία σχέση με αυτό πριν από 10 χρόνια. Απλές επιθέσεις που προκάλεσαν περιορισμένες ζημιές έχουν δώσει τη θέση τους σε σύγχρονες εγκληματικές απόπειρες στον κυβερνοχώρο που είναι πολύπλοκες, καλά χρηματοδοτούμενες και ικανές να προκαλέσουν μεγάλες απώλειες και αναστάτωση σε οργανισμούς και εθνικές υποδομές. Οι συγκεκριμένες επιθέσεις είναι πολύ δύσκολο να ανιχνευθούν, παραμένουν σε δίκτυα για μεγάλο χρονικό διάστημα και χρησιμοποιούν τους πόρους του δικτύου για να εξαπολύσουν επιθέσεις και σε άλλους στόχους. Οι παραδοσιακές μέθοδοι που βασίζονται αποκλειστικά στην ανίχνευση και τα τείχη προστασίας δεν είναι πλέον επαρκή. Ήρθε η ώρα για ένα νέο μοντέλο ασφαλείας που αντιμετωπίζει εξ’ ολοκλήρου μια διαδικασία επίθεσης – πριν, κατά τη διάρκεια και αφού έχει πραγματοποιηθεί.

Η πρόκληση των πολλών και διαφορετικών συνδεδεμένων συσκευών και υπηρεσιών

Τα σύγχρονα δίκτυα και τα μέρη που τα απαρτίζουν εξελίσσονται συνεχώς και δημιουργούν νέες πηγές κινδύνου για πιθανή επίθεση: κινητές συσκευές και οι εφαρμογές τους, που συνδέονται στο διαδίκτυο, hypervisors, κοινωνικά δίκτυα, προγράμματα περιήγησης, ενσωματωμένοι υπολογιστές και γενικά ο πολλαπλασιασμός συσκευών και υπηρεσιών που προήλθε από το Bring your own Device και αναμένεται να κλιμακωθεί με τo Internet of Everything.

Η πλειονότητα των οργανισμών ασφαλίζει εκτεταμένα δίκτυα με χρήση ανόμοιων τεχνολογιών που δεν είναι συμβατές και δεν μπορούν να συνεργαστούν. Επίσης βασίζονται υπερβολικά σε παρόχους υπηρεσιών για την ασφάλεια του cloud και σε εταιρίες hosting για την προστασία των διαδικτυακών υποδομών. Σε αυτή τη νέα πραγματικότητα, οι υπεύθυνοι ασφαλείας έχουν συχνά περιορισμένο έλεγχο στο πλήθος των συσκευών και των εφαρμογών που έχουν πρόσβαση στο εταιρικό δίκτυο και άρα, περιορισμένες δυνατότητες να αντιμετωπίζουν αποτελεσματικά τις νέες απειλές.

Νέα δεδομένα στην Ασφάλεια

Αντιμέτωποι με το συνδυασμό των προηγμένων επιθέσεων και των πολυσυλλεκτικών δικτυακών υποδομών, οι επαγγελματίες της ασφάλειας θέτουν τρία κρίσιμα ερωτήματα:

1. Με τα νέα επιχειρηματικά μοντέλα και πηγές κινδύνου, πώς θα διατηρήσουμε την ασφάλεια και τη συμμόρφωση σε ένα τοπίο IT που συνεχώς μεταβάλλεται;Οργανισμοί που μεταβαίνουν στο cloud, το virtualization και τις κινητές συσκευές για την παραγωγικότητα, την ευελιξία και την αποτελεσματικότητα που παρέχουν αυτές οι τεχνολογίες, πρέπει να προσαρμόσουν ανάλογα την υποδομή ασφαλείας τους.

2. Με τη διαρκώς εξελισσόμενη φύση των απειλών, πώς μπορούμε να βελτιώσουμε την ικανότητά μας να προστατευόμαστε συνεχώς από νέες πηγές κινδύνου και ολοένα και πιο εξελιγμένες επιθέσεις; Οι επιτιθέμενοι δεν κάνουν διακρίσεις – θα εκμεταλλευτούν κάθε πιθανή αδυναμία του συστήματος. Κατευθύνουν αμείλικτα τις επιθέσεις τους εκεί που τα συστήματα υστερούν περισσότερο, συχνά χρησιμοποιώντας εργαλεία που έχουν αναπτυχθεί ακριβώς για να παρακάμπτουν την επιλεγμένη υποδομή ασφάλειας του στόχου.

3. Πώς θα απαντήσουμε στα δύο παραπάνω ερωτήματα και, παράλληλα, θα μειώσουμε την πολυπλοκότητα και τον κατακερματισμό των λύσεων ασφαλείας; Οι οργανισμοί δεν έχουν την πολυτέλεια να αφήνουν κενά στο σύστημα προστασίας γιατί μπορούν να τα εκμεταλλευτούν με ευκολία οι σύγχρονες κυβερνο-επιθέσεις. Την ίδια στιγμή, η αύξηση της πολυπλοκότητας από ανόμοιες λύσεις ασφάλειας που δεν είναι ενσωματωμένες ή συμβατές επιδρά αρνητικά στο επίπεδο προστασίας που απαιτείται για τις προηγμένες απειλές.

Αντιμετωπίζοντας εξ’ ολοκλήρου τα στάδια της επίθεσης – Πριν, κατά τη διάρκεια και έπειτα

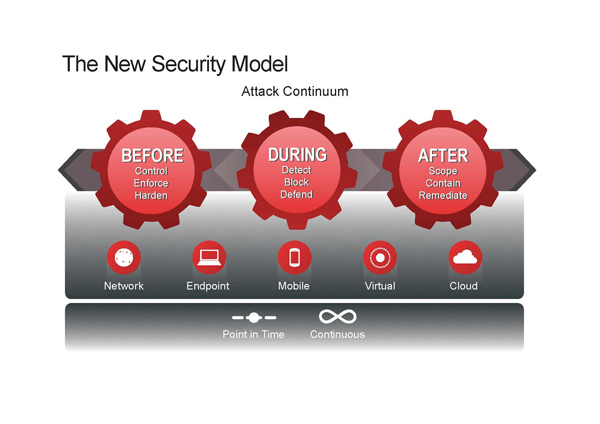

Οι νέες μέθοδοι ασφάλειας δεν μπορούν να επικεντρώνουν μόνο στην ανίχνευση, πρέπει να περιλαμβάνουν την δυνατότητα να μετριάσουν τις συνέπειες αφού ένας εισβολέας παραβιάσει το δίκτυο. Οι οργανισμοί οφείλουν να εξετάσουν το μοντέλο ασφαλείας τους ολιστικά και να αποκτήσουν ορατότητα και έλεγχο σε όλο το εύρος του δικτύου και την πλήρη διαδικασία μιας επίθεσης – πριν συμβεί, ενώ εξελίσσεται, ακόμη και αφού αρχίσει να βλάπτει συστήματα ή να υποκλέπτει πληροφορίες.

. Πριν. Οι αμυνόμενοι χρειάζονται εμπεριστατωμένη γνώση και ορατότητα του τί περιλαμβάνει το εκτεταμένο δίκτυο ώστε να λάβουν αποφάσεις και να δημιουργήσουν δικλείδες ασφαλείας για την προστασία του.

. Κατά τη διάρκεια. Είναι ζωτικής σημασίας η δυνατότητα να ανιχνεύεται και να μπλοκάρεται διαρκώς το κακόβουλο λογισμικό.

. Μετά. Οι αμυνόμενοι χρειάζονται δυνατότητες επισκόπησης της επίθεσης ώστε να ελαχιστοποιούν τις επιπτώσεις της, προσδιορίζοντας το σημείο εισόδου, καθορίζοντας?? το σκοπό της, αναχαιτίζοντας την απειλή, εξαλείφοντας τον κίνδυνο μιας νέας μόλυνσης και ξεκινώντας τη διαδικασία αποκατάστασης.

Ενεργοποίηση ενός Νέου Μοντέλου Ασφάλειας

Για να ενεργοποιήσουν το Νέο Μοντέλο Ασφάλειας, οι σύγχρονες τεχνολογίες ασφάλειας οφείλουν να εστιάσουν σε τρεις στρατηγικές απαιτήσεις: πρέπει να εξασφαλίζουν έλεγχο, να εστιάζουν στην απειλή και να βασίζονται στην εκάστοτε πλατφόρμα.

Εξασφάλιση της ορατότητας: Οι διαχειριστές του συστήματος πρέπει να είναι σε θέση να βλέπουν οτιδήποτε συμβαίνει, ανά πάσα στιγμή.

Επικέντρωση στην απειλή: Τα σύγχρονα δίκτυα εκτείνονται οπουδήποτε βρίσκονται οι εργαζόμενοι και τα δεδομένα, καθώς και σε κάθε σημείο από όπου είναι προσβάσιμα αυτά τα δεδομένα. Παρά τις μεγάλες προσπάθειες, το να συμβαδίζουν με τις συνεχώς εξελισσόμενες πηγές κινδύνου είναι μια πρόκληση για τους επαγγελματίες της ασφάλειας και μια ευκαιρία για τους επιτιθέμενους.

Με βάση την πλατφόρμα: Η ασφάλεια είναι πλέον κάτι παραπάνω από ένα πρόβλημα δικτύου – απαιτεί ένα ολοκληρωμένο σύστημα από ευέλικτες και ανοικτές πλατφόρμες που καλύπτει το δίκτυο, τις διάφορες συσκευές και το cloud.

Κάλυψη ολόκληρου του εύρους της επίθεσης

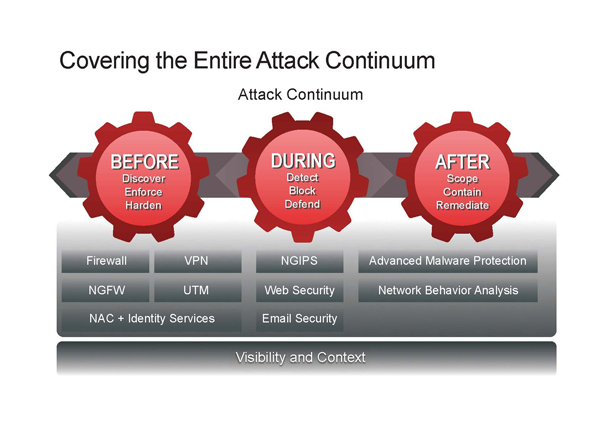

Για να ξεπεράσουν τις σύγχρονες προκλήσεις στην ασφάλεια και να αποκτήσουν καλύτερη προστασία, οι οργανισμοί χρειάζονται λύσεις που καλύπτουν το σύνολο της διαδικασίας της επίθεσης και έχουν σχεδιαστεί σύμφωνα με τις παραπάνω αρχές του ελέγχου, της επικέντρωσης στην απειλή και με βάση την πλατφόρμα. Το Cisco Security, που πλέον περιλαμβάνει και την Sourcefire, προσφέρει ένα ολοκληρωμένο χαρτοφυλάκιο λύσεων κυβερνο-ασφάλειας που επικεντρώνουν στην εκάστοτε απειλή και καλύπτουν ολόκληρο το εύρος μιας επίθεσης.

. Πριν την επίθεση. Λύσεις που περιλαμβάνουν Firewall και Firewall Επόμενης Γενιάς, Network Access Control και Υπηρεσίες Ταυτοποίησης, είναι μόνο μερικά από τα εργαλεία που παρέχονται στους επαγγελματίες της ασφάλειας για τη διάγνωση των απειλών, τη λήψη και την ενίσχυση των μέτρων ασφαλείας.

. Κατά τη διάρκεια της επίθεσης. Τα Next-Generation Intrusion Prevention Systems και οι Λύσεις Ασφαλείας για το Διαδίκτυο και το Email παρέχουν τη δυνατότητα για έγκαιρη ανίχνευση, παρεμπόδιση και άμυνα απέναντι σε επιθέσεις που έχουν ήδη εισβάλει στο δίκτυο και βρίσκονται σε εξέλιξη.

. Μετά την επίθεση. Οι Οργανισμοί μπορούν να αξιοποιήσουν τα συστήματα Προηγμένης Προστασίας από Κακόβουλο Λογισμικό (Advanced Malware Protection) και Ανάλυσης Συμπεριφοράς Δικτύου (Network Behavior Analysis) για να προβούν σε γρήγορη και αποτελεσματική αποκατάσταση και ελαχιστοποίηση της ζημιάς.

Συμπεράσματα

Η βιομηχανοποίηση του Hacking σε συνδυασμό με την πρόκληση των διαφορετικών συνδεδεμένων συσκευών και υπηρεσιών μεταβάλλουν ριζικά τον τρόπο με τον οποίο προστατεύουμε τα συστήματά μας, οδηγώντας μας σε μια νέα προσέγγιση για την ασφάλεια στον κυβερνοχώρο. Οι στρατηγικές ασφάλειας που εστιάζουν σε περιμετρικές άμυνες και τεχνικές πρόληψης αφήνουν στους επιτιθέμενους ελεύθερο πεδίο δράσης, αφού εισχωρήσουν στο εσωτερικό του δικτύου.

Είναι ώρα για ένα νέο μοντέλο ασφάλειας που επικεντρώνει στην απειλή και παρέχει στους οργανισμούς αυξημένη ορατότητα και δυνατότητα ελέγχου σε όλο το εύρος του δικτύου και σε όλα τα στάδια μιας εξελισσόμενης επίθεσης.

Η Cisco μαζί με την Sourcefire, είναι η μοναδική εταιρεία που παρέχει μια ολοκληρωμένη πρόταση ασφάλειας, που εστιάζει στην απειλή, μειώνει την πολυπλοκότητα και παρέχει εξαιρετικό έλεγχο, συνεχή επίβλεψη και προηγμένη προστασία καθ’ όλη τη διάρκεια μιας επίθεσης. Αυτό το νέο μοντέλο ασφαλείας δίνει στους οργανισμούς τη δυνατότητα να δράσουν πιο έξυπνα και πιο γρήγορα, πριν, κατά τη διάρκεια και μετά από μια επίθεση.

Νίκος Μουρτζίνος

Product Sales Specialist

Cisco Security

Data Center & Virtualization