Προκειμένου να εξαλειφθούν ή μειωθούν οι επιπτώσεις από πιθανές κυβερνοεπιθέσεις μπορούμε συνοπτικά να αναδείξουμε επτά κύριες τεχνικές δυνατότητες και την ανάγκη λειτουργίας ενός κέντρου λειτουργίας υπηρεσιών κυβερνοασφάλειας (7+1 δυνατότητες)

Γράφει ο

Γράφει ο

Νικόλαος Σαριδάκης*

* Senior Project Manager NATO Communications Information Agency (NCIA)

Διπλωματούχος (ΕΜΠ) Ηλεκτρολόγος Μηχανικός και Μηχανικός Υπολογιστών

Η ανάπτυξη των τεχνολογιών επικοινωνιών και πληροφορικής έχει ως αποτέλεσμα την συνεχή αύξηση των διασυνδεδεμένων συστημάτων και συσκευών, όπως βάσεις δεδομένων, διακομιστές, πληροφοριακές εφαρμογές, δικτυακές συσκευές, υπολογιστές, τηλέφωνα, κινητά, ταμειακές μηχανές, κάμερες, κ.λπ. Ο θαυμαστός κόσμος (κυβερνοχώρος) των δικτύων και του διαδικτύου προσφέρει οικονομική, και κοινωνική ανάπτυξη, αλλά ταυτόχρονα δημιουργήθηκαν οι προκλήσεις της προστασίας και ανθεκτικότητας των συστημάτων και συσκευών από τις συνεχώς εξελισσόμενες επιθέσεις στον κυβερνοχώρο.

Η κυβερνοασφάλεια δεν είναι καινούργια έννοια, αλλά οι πρόσφατες κρίσεις (οικονομική, ενεργειακή, COVID-19, πόλεμος στην Ουκρανία) αναβάθμισαν πλέον την κυβερνοασφάλεια από το επιχειρησιακό στο στρατηγικό επίπεδο. Κράτη, οργανισμοί, εταιρείες, επιχειρήσεις και ιδιώτες ενημερώνονται και οργανώνονται στην αντιμετώπιση των επιθέσεων. Ειδικότερα στον χώρο της άμυνας μεγάλοι οργανισμοί (ΝΑΤΟ, ΕΕ), αλλά και κράτη (ΗΠΑ, Μεγάλη Βρετανία, Γαλλία, Ρωσία, κ.λπ.) έχουν ορίσει τον κυβερνοχώρο ως ξεχωριστό επιχειρησιακό τομέα, πλέον των παραδοσιακών τομέων ξηρά, θάλασσα και αέρας.

Οι επιτιθέμενοι είναι πολλοί: Κρατικές υπηρεσίες, στρατιωτικές υπηρεσίες, ανταγωνιστές, εσωτερικοί χρήστες, εγκληματίες και χάκερς. Πολύτιμα αγαθά όπως οικονομικά δεδομένα, στρατιωτικά δεδομένα, στρατηγικά και επιχειρησιακά σχέδια, εγκαταστάσεις, πνευματική ιδιοκτησία, δεδομένα πελατών, προσωπικά και ατομικά δεδομένα αποτελούν τα βασικότερα κίνητρα των επιτιθεμένων, με σοβαρές επιπτώσεις σε περίπτωση απόκτησής τους.

Η αξιολόγηση κινδύνου (risk assessment) αποτελεί την αρχική ενέργεια της κυβερνοασφάλειας. Βάσει των αποτελεσμάτων της αξιολόγησης κινδύνου τα κράτη, οι οργανισμοί, οι εταιρείες και οι ιδιώτες καθορίζουν την αρχιτεκτονική ασφαλείας τους στον κυβερνοχώρο. Η αρχιτεκτονική περιλαμβάνει κατ’ ουσία την απόκτηση και κατανομή των πόρων (άνθρωποι, διαδικασίες/πολιτικές, δυνατότητες/συστήματα) προκειμένου να περιορισθεί ο κίνδυνος απώλειας των αγαθών από τις κυβερνοεπιθέσεις.

Το άρθρο παρουσιάζει συνοπτικά μόνο τις κύριες δυνατότητες και τα συστήματα (τεχνολογία) που συμβάλλουν στον περιορισμό του κινδύνου απόκτησης αγαθών από τις κυβερνοεπιθέσεις. Η χρήση όρων στην αγγλική γλώσσα κρίνεται απαραίτητη λόγω διεθνούς επικράτησης της αγγλικής ορολογίας των συστημάτων κυβερνοασφάλειας.

- Διαχείριση Πληροφοριακών Αγαθών, Ασφαλής Διαμόρφωση Εξοπλισμού και Εφαρμογών (Asset, and Configuration Management):

Περιλαμβάνει την καταγραφή του συνόλου των αγαθών πληροφορικής (συσκευών και λογισμικού) που φιλοξενούνται στη φυσική υποδομή του οργανισμού, καθώς και σε cloud περιβάλλον, με σκοπό τη δημιουργία πλήρους αντίληψης για το εύρος των αγαθών και τα αναγκαία μέτρα προστασίας και συντήρησή τους (τι έχουμε και τι πρέπει να κάνουμε). Απαιτείται τήρηση καταλόγων που θα περιέχουν λεπτομερή στοιχεία, όπως όνομα, ιδιοκτήτης, IP διεύθυνση, MAC διεύθυνση, έκδοση, περιγραφή λειτουργίας, τοποθεσία κ.λπ.

Επίσης τη διενέργεια σε τακτική βάση ασφαλούς διαμόρφωσης (secure configuration) σε σταθμούς εργασίας (desktop, laptops), διακομιστές (servers), δικτυακές συσκευές (routers, switches, access points) και εφαρμογές. Επιπλέον περιλαμβάνει τη χρησιμοποίηση ενημερωμένων εκδόσεων για τις εφαρμογές του οργανισμού, όπως είναι το λογισμικό γραφείου, αναγνώστες pdf, web browsers, plugins καθώς και email clients. Τέλος απαιτείται η ρύθμιση όλων των συστημάτων που έχουν ταξινομηθεί ως κρίσιμα, ώστε να μην είναι εφικτή η σύνδεση φορητών μέσων αποθήκευσης (USB, εξωτερικών σκληρών δίσκων, CD-DVD).

Σε ένα σύγχρονο περιβάλλον που μεταβάλλεται διαρκώς και περιλαμβάνει κινητό εξοπλισμό (laptops, tablets, smartphones) καθώς και την απομακρυσμένη εργασία η καταγραφή και διαμόρφωση σε τακτική βάση του υλικού και λογισμικού είναι η αρχική ενέργεια κυβερνοασφάλειας. Έχουν δε αναπτυχθεί κατάλληλα λογισμικά που παρέχουν ευκολίες asset and configuration management

- Διαχείριση Ανίχνευσης Απειλών (Detect Treat Management)

Η διαχείριση ανίχνευσης των απειλών περιλαμβάνει δύο στάδια:

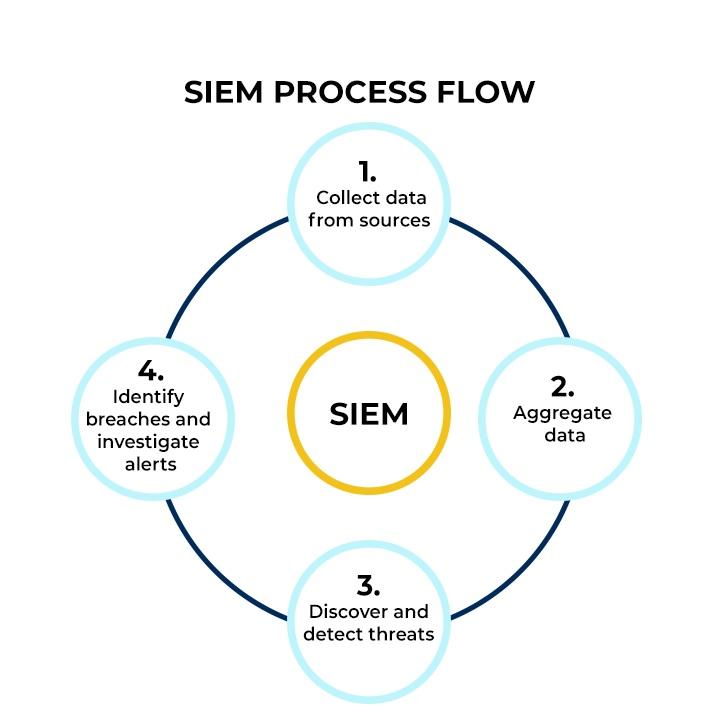

α) Συλλογή αρχείων (Log Aggregation – LogA) με σκοπό την τροφοδότηση των ανιχνευτών από το υλικό και λογισμικό με αρχεία καταγραφής από όλες τις πηγές όπου εγκαθίστανται (εφαρμογές, διακομιστές, δικτυακές συσκευές, συσκευές ασφαλείας, λειτουργικά συστήματα κ.λπ.) και την αποστολή των αρχείων καταγραφής στα Συστήματα Διαχείρισης Ασφαλείας , Πληροφοριών και Γεγονότων (Security Information and Event Management – SIEM).

β) Τα Συστήματα Διαχείρισης Ασφαλείας Πληροφοριών και Γεγονότων (SIEM). Ως γεγονός (event) θεωρείται η αλλαγή κατάστασης (change state) που έχει σημασία για τη διαχείριση ασφαλείας του πληροφοριακού συστήματος. Τα SIEM παρέχουν πληροφορίες, αναλυτικά στοιχεία, ειδοποιήσεις και αναφορές σε γεγονότα που προέρχονται από συνδεδεμένες πηγές στην υποδομή παρακολούθησης, η οποία περιλαμβάνει δίκτυα και υποδίκτυα μέχρι το επίπεδο τερματισμού, εφαρμογές και κάθε συνδεδεμένο χρήστη. Τα SIEM συστήματα μπορούν να ενισχυθούν περισσότερο με ειδικές δυνατότητες όπως αυτόματη αντίδραση (αποκατάσταση) αλλά και ταυτόχρονη λειτουργία με άλλα συστήματα ασφαλείας για να παρέχεται ένα πλέγμα ορατότητας – θέασης, ενημέρωσης κατάστασης και διοίκησης ελέγχου των συστημάτων επικοινωνιών και πληροφορικής.

Τα συστήματα (λογισμικά) Log Aggregation/SIEM περιλαμβάνουν διάφορες επιμέρους κατηγορίες λογισμικών: συλλέκτες αρχείων, συσσωρευτές αρχείων, φορτωτές αρχείων, ευρετήρια, μηχανές αναζήτησης, προειδοποιήσεις και εργαλεία κεντρικής καταγραφής-ελέγχου.

- Τείχη Προστασίας (Border Protection Management)

Τα τείχη προστασίας αφορούν υλικό και λογισμικό που τοποθετείται: 1) μεταξύ των τοπικών δικτύων (LAN) και δικτύων ευρείας ζώνης (WAN) με συνηθέστερη περίπτωση το διαδίκτυο (internet) ως δίκτυο ευρείας ζώνης και 2) μεταξύ δύο διαφορετικών τομέων ασφαλείας (security domains) ενός δικτύου υπολογιστών (π.χ τείχος προστασίας μεταξύ του αδιαβάθμητου από το επιχειρησιακό δίκτυο). Συναντώνται δύο κυρίως συστήματα:

α) Τείχος προστασίας / στοιχείο φιλτραρίσματος (firewall / filtering component): Το τείχος προστασίας είναι μια συσκευή ασφαλείας δικτύου που παρακολουθεί την εισερχόμενη και εξερχόμενη κυκλοφορία δικτύου και επιτρέπει ή αποκλείει πακέτα δεδομένων με βάση ένα σύνολο κανόνων ασφαλείας. Σκοπός του είναι να δημιουργήσει ένα εμπόδιο μεταξύ του εσωτερικού δικτύου και της εισερχόμενης κίνησης από εξωτερικές πηγές (όπως το Διαδίκτυο) προκειμένου να αποκλείσει την κακόβουλη κυκλοφορία, όπως ιούς και χάκερ. Το «τείχος προστασίας» μπορεί να συμβεί σε διαφορετικά επίπεδα της στοίβας OSI (δηλαδή, υπάρχουν τείχη προστασίας και σε επίπεδο εφαρμογής), αλλά αυτή η δυνατότητα περιλαμβάνει κυρίως φιλτράρισμα στο επίπεδο Δικτύου και Μεταφοράς (network and transport layer).

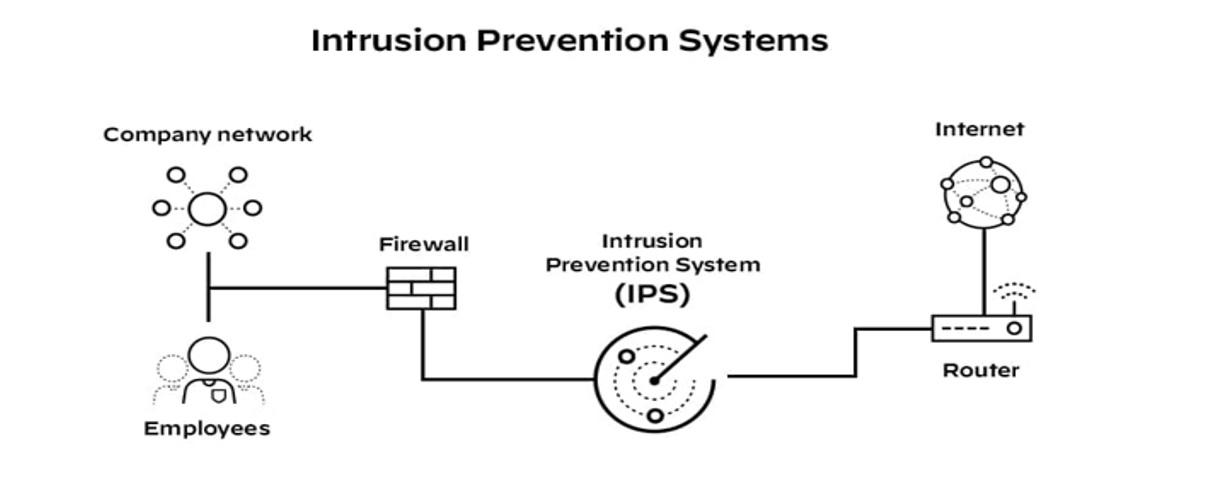

β) Συστήματα Ανίχνευσης Εισβολής (Intrusion Detection Systems – IDS) και Συστήματα Εμπόδισης Εισβολής (Intrusion Prevention Systems – IPS).

Το σύστημα ανίχνευσης εισβολής (IDS) είναι μια παθητική λύση παρακολούθησης για τον εντοπισμό απειλών για την ασφάλεια στον κυβερνοχώρο σε έναν οργανισμό. Εάν εντοπιστεί πιθανή εισβολή, το IDS παράγει μια ειδοποίηση που ειδοποιεί το προσωπικό ασφαλείας να διερευνήσει το συμβάν και να λάβει διορθωτικά μέτρα. Για συστήματα με υψηλές απαιτήσεις διαθεσιμότητας, όπως συστήματα βιομηχανικού ελέγχου (ICS) και άλλες υποδομές ζωτικής σημασία το πιο σημαντικό πράγμα είναι ότι τα συστήματα συνεχίζουν να λειτουργούν και ο αποκλεισμός ύποπτης (και δυνητικά κακόβουλης) κυκλοφορίας μπορεί να επηρεάσει τις λειτουργίες τους. Τα IDS τοποθετούνται είτε σε κεντρικό υπολογιστή ή σε επίπεδο δικτύου (δρομολογητής, διακόπτης, ασύρματο σημείο πρόσβασης).

Το σύστημα αποτροπής εισβολής (IPS) είναι ένα σύστημα ενεργητικής προστασίας. Όπως και το IDS, προσπαθεί να εντοπίσει πιθανές απειλές με βάση τα χαρακτηριστικά παρακολούθησης ενός προστατευμένου κεντρικού υπολογιστή ή δικτύου και αναλαμβάνει δράση (ενεργεί) για να αποκλείσει ή να αποκαταστήσει μια αναγνωρισμένη απειλή. Σε σχέση με τα Firewalls, τα IPS είναι απαραίτητα επειδή κλείνουν τις οπές ασφαλείας που ένα Firewall αφήνει ακάλυπτες.

Τα IDS και τα IPS έχουν πλεονεκτήματα και μειονεκτήματά. Όταν επιλέγεται ένα σύστημα για μια πιθανή περίπτωση χρήσης, είναι σημαντικό να λαμβάνονται υπόψη η διαθεσιμότητα, η χρηστικότητα και η ανάγκη για προστασία του δικτύου.

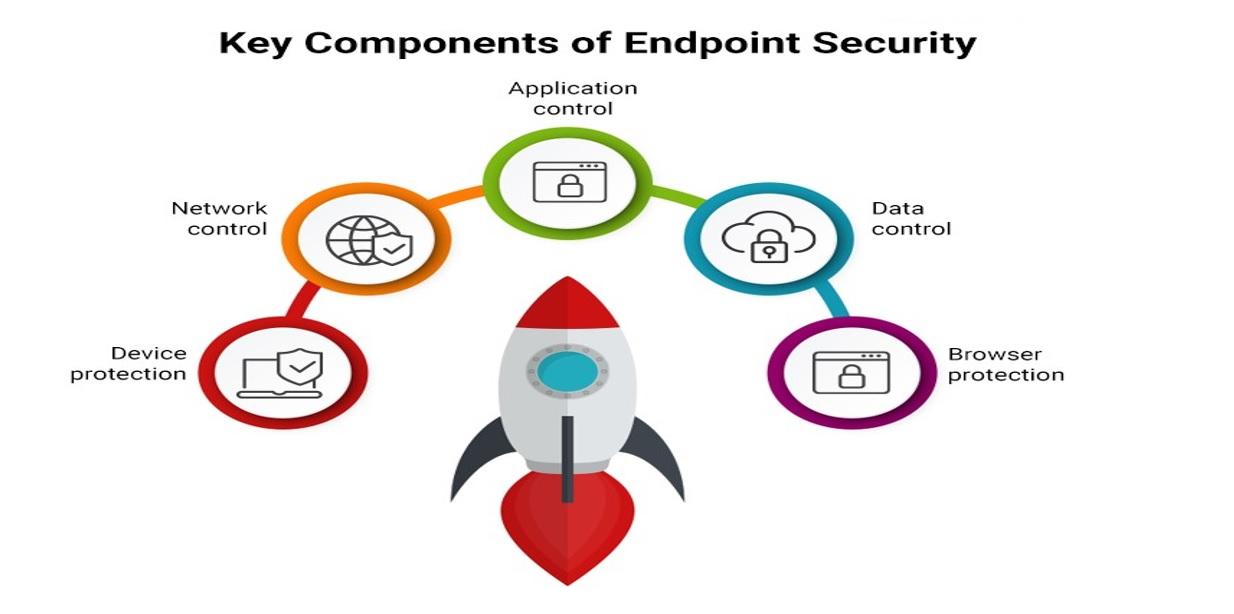

- Προστασία Τελικού Σημείου (Endpoint Protection)

Η δυνατότητα προστασίας τελικού σημείου (Endpoint Protection), όπως υποδηλώνει το όνομα, προστατεύει τα τελικά σημεία από κακόβουλη δραστηριότητα και τυχαία κακή χρήση. Μπορεί επομένως να θεωρηθεί και ως προστασία των χρηστών ενός τελικού σημείου. Ο όρος «τελικό σημείο» καλύπτει κυρίως σταθμούς εργασίας και διακομιστές χρηστών.

Η προστασία τελικού σημείου αποτελείται από διάφορα επιμέρους υπό-στοιχεία συγκεκριμένης λειτουργικότητας. Συμπληρώνουν το ένα το άλλο και συνεργάζονται για να επιτευχθεί πλήρης προστασία του τελικού σημείου:

α) Το Antimalware είναι υπεύθυνο για τον εντοπισμό και τον περαιτέρω χειρισμό (δηλαδή σε καραντίνα, διαγραφή κ.λπ.) ήδη γνωστού κακόβουλου λογισμικού (αυτό το λογισμικό προστασίας είναι γνωστό και ως “Antivirus”).

β) Η Προηγμένη Προστασία από Απειλές (Advanced Treat Protection) είναι υπεύθυνη για (όσο είναι δυνατόν) τον εντοπισμό και τον περαιτέρω χειρισμό άγνωστων μέχρι στιγμής κακόβουλων προγραμμάτων (κακόβουλο λογισμικό μυστικότητας, zero days, κ.λπ.) και συμπληρώνει το Antimalware.

γ) Η ασφαλής περιήγηση (secure browsing) αποτρέπει τη φόρτωση κακόβουλων ιστοσελίδων που θα μπορούσαν να περιέχουν εκμεταλλεύσεις ή κακόβουλο λογισμικό για την πραγματοποίηση επιθέσεων στον κυβερνοχώρο μέσω του προγράμματος περιήγησης ιστού του χρήστη. Είναι βασικά ένα εργαλείο μαύρης λίστας (blacklisting) για ιστότοπους.

δ) Η Πρόληψη Εισβολής (Host-based Intrusion Prevention – HIPS) που βασίζεται σε κεντρικό υπολογιστή είναι υπεύθυνη για την αποτροπή της εκτέλεσης κακόβουλων δραστηριοτήτων στο τελικό σημείο. Αυτό το στοιχείο συμπληρώνει το Antimalware και το Advanced Threat Protection.

ε) Η λίστα επιτρεπόμενων εφαρμογών (application whitelisting) επιτρέπει τον περιορισμό των εφαρμογών (εκτελέσιμα, σενάρια κ.λπ.) που μπορούν να ξεκινήσουν σε ένα τελικό σημείο. Οι εφαρμογές πρέπει να επιτρέπονται ρητά (στην λευκή λίστα) διαφορετικά αποκλείεται η εκτέλεσή τους

στ) H Πρόληψη Διαρροής Δεδομένων (Data Leak Prevention – DLP) υποστηρίζει την πρόληψη διαρροής διαβαθμισμένων πληροφοριών από ένα τελικό σημείο και την αποθήκευση ή το άνοιγμα διαβαθμισμένων αρχείων σε ένα τελικό σημείο με χαμηλότερη ταξινόμηση. Έχει τη δυνατότητα να επισημαίνει αρχεία με πληροφορίες ταξινόμησης, οι οποίες χρησιμοποιούνται για τον έλεγχο της συμμόρφωσης κατά την επεξεργασία τους.

ζ) Η Προστασία Αφαιρούμενων Μέσων (Removable Media Protection – RMP) είναι υπεύθυνη για τον περιορισμό της πρόσβασης σε αφαιρούμενες συσκευές (κυρίως βασισμένες σε USB), έτσι ώστε μόνο εγκεκριμένα μέσα να μπορούν να χρησιμοποιηθούν από εξουσιοδοτημένους χρήστες. Παρέχει ένα άλλο επίπεδο προστασίας από την εισαγωγή κακόβουλου λογισμικού και από τη διαρροή δεδομένων.

- Συστήματα Διαχείρισης Περιστατικών Ασφάλειας (Security Incident Management Systems)

Υπάρχει διάκριση του περιστατικού (incident) από το γεγονός (event) που αναφέρθηκε παραπάνω ως SIEM σύστημα. Περιστατικό (incident) θεωρείται μία μη σχεδιασμένη διακοπή της υπηρεσίας (πχ. e-banking) ή μείωση της ποιότητας της υπηρεσίας. Ο σκοπός του συστήματος διαχείρισης περιστατικών ασφαλείας είναι η αποκατάσταση της κανονικής υπηρεσίας όσο το δυνατόν γρηγορότερα και η ελαχιστοποίηση της δυσμενούς επίδρασης στην λειτουργία της υπηρεσίας, με εξασφάλιση του συμφωνημένου επιπέδου ποιότητας της υπηρεσίας (quality of service).

Το Σύστημα Διαχείρισης Περιστατικών Ασφάλειας παρέχει έρευνα συμβάντων παραβίασης και μη-ασφάλειας. Το σύστημα επιτρέπει μια αποτελεσματική και αποδοτική απόκριση για τον άμεσο περιορισμό των ανιχνευθέντων ή/και των αναφερθέντων συμβάντων, συμπεριλαμβανομένου του περιορισμού, της εκρίζωσης, της ανάκτησης και της παρακολούθησης συμβάντων. Προκειμένου να καταστεί δυνατή η ταχεία αντίδραση, η συνεργασία, η ανταλλαγή πληροφοριών και η αναφορά κατά τη διάρκεια της Διαχείρισης Συμβάντων, απαιτείται ένα αποκλειστικό σύστημα με συγκεκριμένες δυνατότητες για την υποστήριξη αυτού.

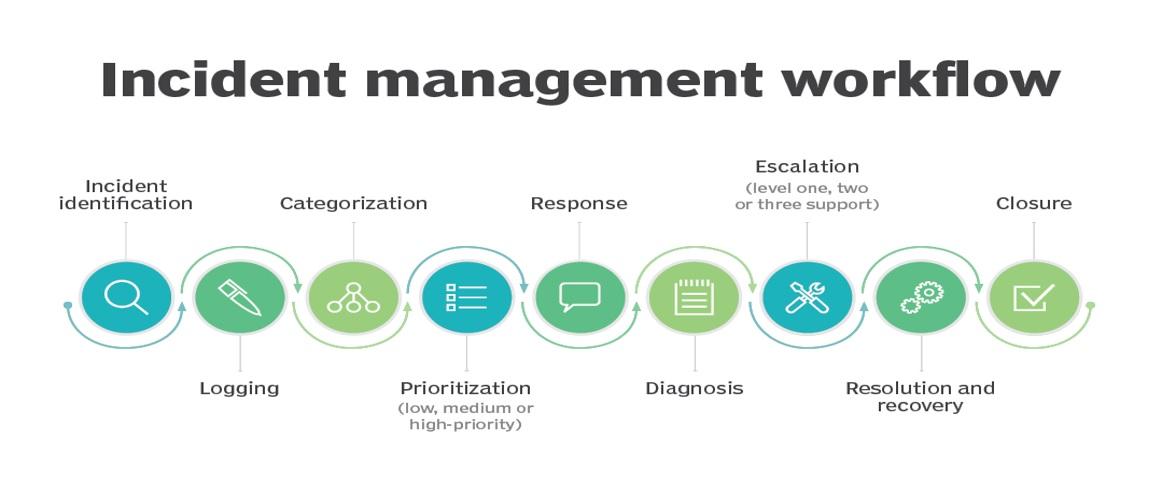

Δηλ. απαιτείται ένα ITSM σύστημα (λογισμικό) αποκλειστικά (dedicated) για τα περιστατικά ασφαλείας που θα παρέχει για κάθε συμβάν τις δυνατότητες: ταυτοποίησης (identification), καταγραφής (logging), κατηγοριοποίησης (categorization), προτεραιοποίησης (prioritization), αρχικής διάγνωσης (initial diagnosis), κλιμάκωσης (escalation), διερεύνηση (investigation), επίλυσης και ανάκτησης (resolution and recovery), διαμοιρασμός (sharing), κλεισίματος (closure), και κανόνων ξανά-ανοίγματος συμβάντος (rules for reopening incident).

Στο πλαίσιο της διερεύνησης ενός περιστατικού κρίνεται σκόπιμη η χρησιμοποίηση και εργαλείων ψηφιακής εγκληματικότητας (Digital Forensic Tools). Είναι εργαλεία κυρίως λογισμικού που μπορούν να χρησιμοποιηθούν για να βοηθήσουν στην ανάκτηση και τη διατήρηση ψηφιακών αποδεικτικών στοιχείων. Οι δικαστικές αρχές μπορούν να χρησιμοποιήσουν εργαλεία ψηφιακής εγκληματολογίας για τη διερεύνηση των σχετικών υποθέσεων ενώπιον των δικαστηρίων.

- Διαδικτυακή Ανάλυση Ευπάθειας (Online Vulnerability Analysis –OVA)

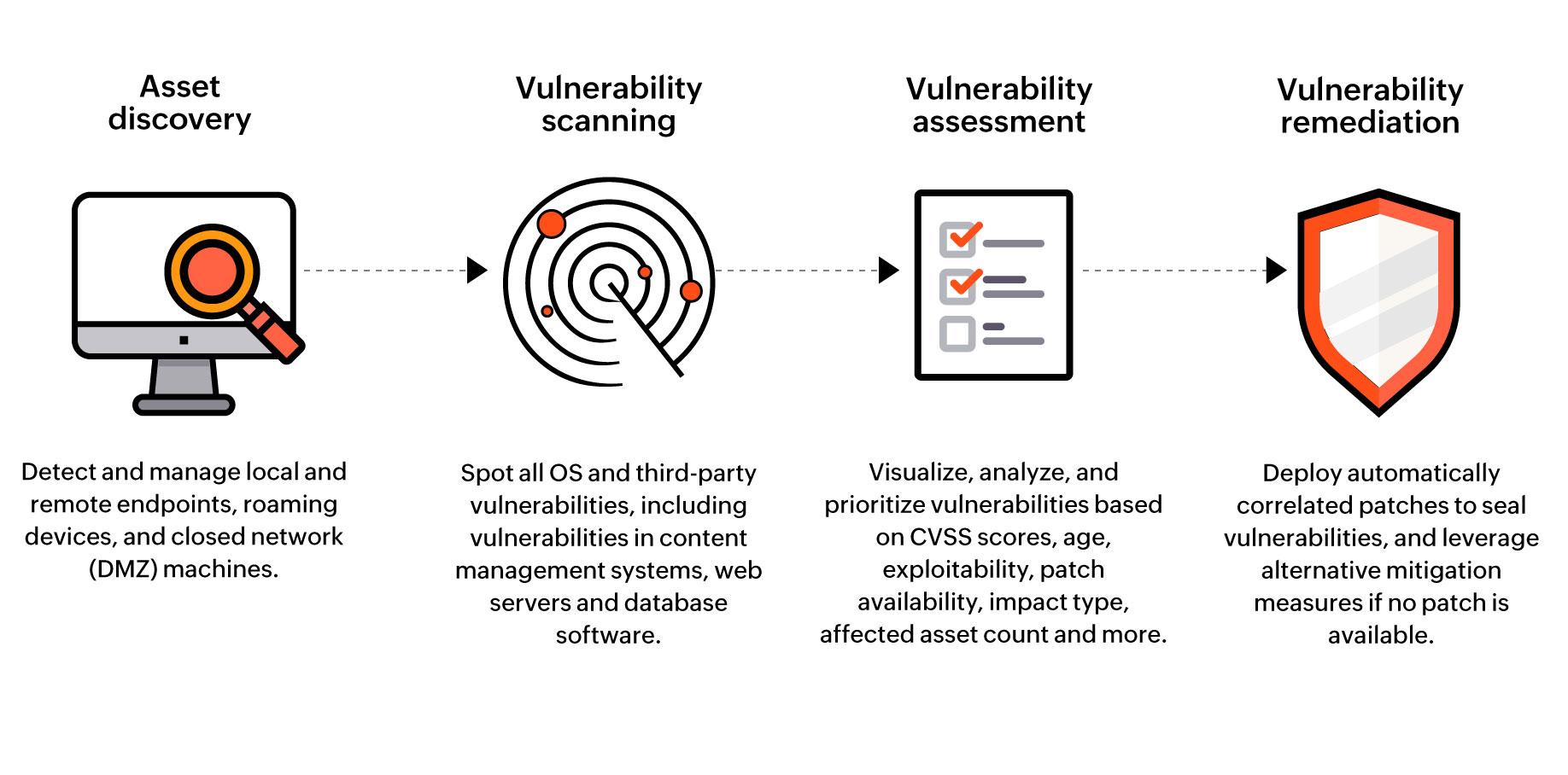

Η Online Vulnerability Analysis (OVA) παρέχει σε αναλυτές και ειδικούς στον κυβερνοχώρο μια εις βάθος εικόνα σχετικά με την έκθεση στον κυβερνοχώρο όλων των περιουσιακών στοιχείων, συμπεριλαμβανομένων των τρωτών σημείων, των εσφαλμένων διαμορφώσεων και άλλων δεικτών υγείας ασφάλειας. Αυτή η δυνατότητα σαρώνει τα δικτυωμένα στοιχεία για τρωτά σημεία και εσφαλμένες διαμορφώσεις, επεξεργάζεται τα αποτελέσματα και παράγει αναγνώσιμες από τον άνθρωπο και μηχανήματα αναφορές χρήσιμες για ενέργειες παρακολούθησης και για την κατάσταση της υγιεινής στον κυβερνοχώρο (Cyber Hygiene). H OVA περιέχει τα ακόλουθα συστήματα (στοιχεία):

α) Στοιχείο σαρωτή (scanner component): είναι υπεύθυνο για την παροχή σχετικών πληροφοριών ανάλυσης ευπάθειας (όπως επίπεδο ενημέρωσης κώδικα, υπάρχουσες ευπάθειες, εσφαλμένες ρυθμίσεις παραμέτρων, κ.λπ.) από τα στοιχεία (συνήθως συσκευές με δυνατότητα IP, τερματικά σημεία όπως σταθμοί εργασίας και διακομιστές, συσκευές όπως εκτυπωτές κ.λπ.). Αυτό μπορεί να επιτευχθεί κατά βάση με δύο τρόπους: σαρωτές σε όλο το δίκτυο ή τοπικοί σαρωτές που είναι εγκατεστημένοι σε τελικά σημεία (ή με συνδυασμό και των δύο). Οι σαρωτές σε όλο το δίκτυο σαρώνουν μια σειρά από διευθύνσεις IP στο δίκτυό τους και χρειάζονται, για να παρέχουν ουσιαστικές πληροφορίες σχετικά με τα στοιχεία του δικτύου. Οι τοπικοί σαρωτές από την άλλη πλευρά, είναι εγκατεστημένοι σε τελικά σημεία και έχουν τοπική πρόσβαση σε αυτά. Και οι δύο τύποι στοιχείων στέλνουν πληροφορίες ανάλυσης ευπάθειας στο στοιχείο ανάλυσης ευπάθειας.

β) Στοιχείο ανάλυσης ευπάθειας (Vulnerability Analysis – VA component): λαμβάνει πληροφορίες ανάλυσης ευπάθειας από τους σαρωτές και τα αποθηκεύει. Σε συνηθισμένες περιπτώσεις, το στοιχείο VA εγκαθίσταται με τέτοιο τρόπο ώστε η καθυστέρηση ανάγνωσης/εγγραφής από/προς την αποθήκευση να διατηρείται στο ελάχιστο. Το στοιχείο VA επιτρέπει σε έναν αναλυτή κυβερνοασφάλειας να ελέγχει και να αναζητά τις συγκεντρωτικές αποθηκευμένες πληροφορίες και να τις επεξεργάζεται για περαιτέρω χρήση (αναφορές, στοιχεία ενεργειών για επιδιόρθωση κ.λπ.).

- Διαχείριση Ταυτότητας και Πρόσβασης (Identity and Access Management)

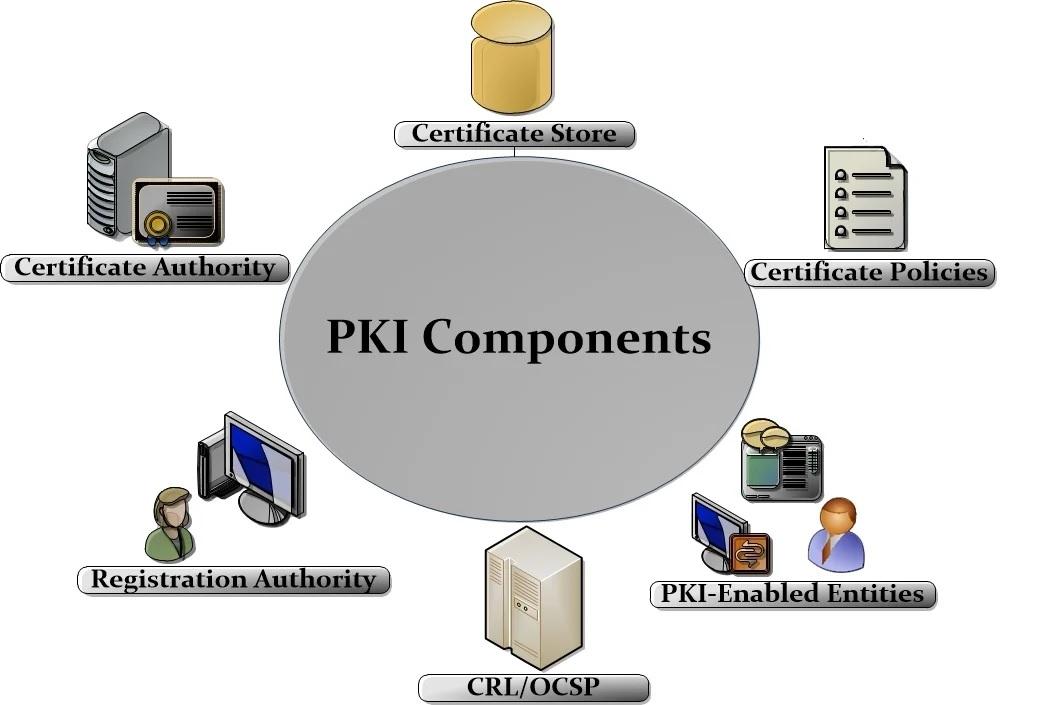

Πλέον της αυθεντικοποίησης μέσω κωδικών λέξεων, τα συστήματα Υποδομής Δημοσίου Κλειδιού ( Public Key Infrastructure – PKI) παρέχουν την υποδομή για να ενεργοποιηθεί η Διαχείριση Ταυτότητας και Πρόσβασης, η οποία εν συντομία, παρέχει τη δυνατότητα αναγνώρισης χρηστών (προσωπικό) και υπολογιστών (σταθμοί εργασίας, διακομιστές) με ασφάλεια και αξιοπιστία. Η αναγνώριση πραγματοποιείται μέσω προσωπικής έξυπνης κάρτας και πιστοποιητικού. Τα συστήματα Υποδομής Δημοσίου Κλειδιού περιλαμβάνουν τα παρακάτω στοιχεία:

α) Ψηφιακά πιστοποιητικά (digital certificates) για χρήστες και υπολογιστές. Τα πιστοποιητικά εκδίδονται από την Αρχή Πιστοποίησης (Certification Authority) και η διαχείρισή τους γίνεται μέσω των Εξυπηρετητών Πιστοποιητικών (Certificate Servers). Στην Ελλάδα οι Αρχές Πιστοποίησης εγκρίνονται και καταχωρούνται από την Εθνική Επιτροπή Τηλεπικοινωνιών και Ταχυδρομείων (ΕΕΤΤ).

β) Βάσεις δεδομένων (διακομιστές) όπου καταχωρούνται τα ψηφιακά πιστοποιητικά, από την Αρχή Καταχώρησης (Registration Authority) και περιλαμβάνουν πληροφορίες για τους χρήστες και τους υπολογιστές που έχουν ενταχθεί στην υποδομή δημοσίου κλειδιού. Τα ανακληθέντα πιστοποιητικά (Certificate Revocation List – CRL) καταχωρούνται σε ξεχωριστό μέσο αποθήκευσης (storage).

γ) Έξυπνες κάρτες (smartcards) για τους χρήστες. Η έξυπνη κάρτα χορηγείται στον χρήστη από την Αρχή Καταχώρησης, είναι μοναδική για κάθε χρήστη και η αναγνώριση γίνεται μέσω προσωπικού κωδικού που εισάγεται χειροκίνητα.

δ) Αναγνώστες καρτών (card readers), οι οποίες είτε αποτελούν ξεχωριστές συσκευές με διασύνδεση στον υπολογιστή μέσω θύρας USB, είτε είναι ενσωματωμένες στον υπολογιστή και υποδέχονται απ’ ευθείας την έξυπνη κάρτα του χρήστη.

Ένα πλήρες σύστημα διαχείρισης ταυτότητας και πρόσβασης περιλαμβάνει αναγνώριση χρήστη τριών επιπέδων: στο σύστημα προστασίας τελικού χρήστη (endpoint protection), στο λειτουργικό του υπολογιστή (π.χ.Windows) και στο σύστημα υποδομής δημοσίου κλειδιού μέσω smartcard, το οποίο αποτελεί και το ισχυρότερο επίπεδο αναγνώρισης ταυτότητας και πρόσβασης.

Προκειμένου να υφίσταται ένα ολοκληρωμένο σύστημα διαχείρισης κυβερνοασφάλειας οι παραπάνω επτά δυνατότητες και συστήματα θα πρέπει να διασυνδέονται, επιτηρούνται και ελέγχονται από ένα Κέντρο Λειτουργίας Υπηρεσιών Κυβερνοασφάλειας (Cybersecurity Service Operations Center – CSOC).

Η ανάγκη διαθεσιμότητας των υπηρεσιών ενός οργανισμού, μίας κρατικής ή εταιρικής οντότητας καθώς και η αποκατάσταση της λειτουργίας της μετά από ανεπιθύμητο συμβάν αποτελούν απαιτήσεις που πρέπει να ληφθούν ιδιαίτερα υπόψη κατά το σχεδιασμό των πληροφοριακών της συστημάτων. Γεγονότα όπως επίθεση άρνησης παροχής υπηρεσιών, ξαφνική πτώση της ταχύτητας του δικτύου, αλλά και φυσικές καταστροφές όπως σεισμός, φωτιά ή πλημμύρα μπορούν να προκαλέσουν πρόσκαιρη ή και παρατεταμένη διακοπή κρίσιμων επιχειρησιακών λειτουργιών.

Το Κέντρο Λειτουργίας Υπηρεσιών Κυβερνοασφάλειας θα πρέπει να διαθέτει τις υποδομές, το υλικό – λογισμικό και το κατάλληλο προσωπικό για να ασκεί επίβλεψη, έλεγχο και αποκατάσταση των υπηρεσιών κυβερνοασφάλειας. Συστήματα αποθήκευσης δεδομένων (back up) και ανάκαμψης από καταστροφή (disaster recovery) είναι απαραίτητο να υπάρχουν και να δοκιμάζονται σε τακτά διαστήματα.

Ιδανικά οι μεγάλες οντότητες (κυβερνητικές υπηρεσίες, οργανισμοί, εταιρείες, κ.λπ.) θα πρέπει να διαθέτουν και εναλλακτικό Κέντρο Λειτουργίας Υπηρεσιών Κυβερνοασφάλειας που να μπορεί να αναλάβει όλες τις λειτουργίες του βασικού (primary) κέντρου και να εξασφαλίζει την κανονική διαθεσιμότητα και λειτουργία των πληροφοριακών συστημάτων.

Συμπεράσματα

Όπως αναφέρθηκε εισαγωγικά η αρχιτεκτονική κυβερνοασφάλειας προκύπτει από την ανάλυση κινδύνου και περιλαμβάνει τις διαδικασίες (πολιτικές), τους ανθρώπους και τα τεχνικά μέσα (υλικό, λογισμικό). Το άρθρο παρουσίασε συνοπτικά τις επτά κύριες τεχνικές δυνατότητες και την ανάγκη λειτουργίας ενός κέντρου λειτουργίας υπηρεσιών κυβερνοασφάλειας (7+1 δυνατότητες) προκειμένου να εξαλειφθούν ή μειωθούν οι επιπτώσεις από πιθανές κυβερνοεπιθέσεις.

H εξειδίκευση των τεχνικών δυνατοτήτων παρέχεται αναλυτικά σε θεωρητικό επίπεδο από τα εκπαιδευτικά ιδρύματα (π.χ. προγράμματα μεταπτυχιακών σπουδών) και σε πρακτικό επίπεδο κυρίως από τις εταιρείες, μέσω των προϊόντων της κάθε κατηγορίας δυνατοτήτων. Διευκρινίζεται ότι η κρυπτοασφάλεια (crypto security) αποτελεί διακριτό τομέα ασφάλειας από την κυβερνοασφάλεια ως δυνατότητα.

Η ακριβής σχεδίαση και ανάπτυξη των μέσων κυβερνοασφάλειας προκύπτει από αναλυτικές τεχνοοικονομικές μελέτες οι οποίες θα πρέπει να εξηγούνται από τους ειδικούς με σαφήνεια και λεπτομέρεια στους επικεφαλής των οργανισμών και οντοτήτων για λήψη απόφασης, δεδομένου ότι η απόκτηση, εγκατάσταση, λειτουργία και συντήρηση των τεχνικών μέσων απαιτεί αρκετά υψηλό κόστος επένδυσης, πιθανόν προληπτικής και όχι απαραίτητα κατασταλτικής αντιμετώπισης κυβερνοεπιθέσεων. Σύμφωνα με πρόσφατη έρευνα τα 2/3 των εταιρειών αυξάνουν τις επενδύσεις τους στην κυβερνοασφάλεια.

Η εγκατάσταση και λειτουργία των αναφερομένων τεχνικών δυνατοτήτων (7+1) αφορά μεγάλους οργανισμούς και οντότητες που παρέχουν υπηρεσίες ευρείας κλίμακας. Όμως τμηματική εγκατάσταση τεχνικών δυνατοτήτων μπορεί να γίνει ακόμα και σε επίπεδο απλού οικιακού χρήστη (π.χ. endpoint protection, configuration). Η κυβερνοασφάλεια «χτίζεται» από πάνω προς τα κάτω, αλλά η αποτελεσματικότητά της επιτυγχάνεται από κάτω προς τα πάνω, γι’ αυτό όλοι οι συμμετέχοντες στην επικοινωνία στον κυβερνοχώρο του οργανισμού έχουν την ευθύνη ορθής χρησιμοποίησης των διατιθεμένων μέσων.

Βιβλιογραφία – Πηγές

- Εθνική Στρατηγική Κυβερνοασφάλειας 2020-2025, Υπουργείο Ψηφιακής Διακυβέρνησης Δεκέμβριος 2020

- Εγχειρίδιο Κυβερνοασφάλειας (Cybersecurity Handbook), Υπουργείο Ψηφιακής Διακυβέρνησης , Ιούνιος 2021

- ITIL Foundation Handbook, AXELOS, August 2012

- Cyber Security Incident Management Guide, Cyber Security Coalition, September 2021

- Κυβερνοασφάλεια, ΣΕΒ Παρατηρητήριο Ψηφιακού Μετασχηματισμού, Έκδοση Ιούλιος 2020

- NCIA NITECH Magazine Issue 8, December 2022

- NCIA NITECH Magazine Issue 6, December 2021

- Ασφάλεια Δικτύων Υπολογιστών, Πομπόρτσης Ανδρέας, Παπαδημητρίου Γεώργιος, Εκδόσεις ΤΖΙΟΛΑ 2003

- Ασφάλεια Πληροφοριακών Συστημάτων και Δικτύων, Πάγκαλος Γ., Μαυρίδης Ι. Εκδόσεις ANIKOULA 2002

- https://el.safetydetectives.com

- https://www.paloaltonetworks.com/cyberpedia/what-is-an-intrusion-prevention-system-ips

- https://www.checkpoint.com/cyber-hub/network-security/what-is-an-intrusion-detection-system-ids/ids-vs-ips/

- https://www.vmware.com/topics/glossary/content/intrusion-prevention-system.html

- https://www.eett.gr/katanalotes/ypiresies-empistosynis/plirofories/mitroo-parochon-ypiresion-empistosynis/

- https://vietnetco.vn/en/solutions-en/soc-and-noc-en

- https://www.ictplus.gr/ta-2-3-ton-etaireion-ayxanoun-tis-ependyseis-stin-kybernoasfaleia-to-2023/

- https://www.newsbomb.gr/oikonomia/story/1194450/h-eyropaiki-epitropi-ependysei-stin-kyvernoasfaleia