Η σημερινή απότομη και δύσκολη προσαρμογή στη νέα «πραγματικότητα» εξαιτίας της πανδημίας COVID-19 είχε ως αποτέλεσμα την εύρεση και υιοθέτηση άμεσων λύσεων απομακρυσμένης εργασίας από τις επιχειρήσεις σε παγκόσμιο επίπεδο.

Δρ. Θεόδωρος Ντούσκας

ISO 27001 LA, ISO 22301 LI, Certified DPO

Managing Director, ICT PROTECT

Παρόλο που η υιοθέτηση των cloud υπηρεσιών (π.χ. G Suite, Office 365, κλπ.) από τις περισσότερες επιχειρήσεις συνεχώς αυξάνεται, πολλές επιχειρήσεις χρησιμοποιούσαν «παραδοσιακές» λύσεις (π.χ. κεντρικοποιημένα εσωτερικά πληροφοριακά συστήματα) χωρίς να υπάρχει η δυνατότητα πρόσβασης στα δεδομένα και υπηρεσίες εκτός των υποδομών της επιχείρησης. Ταυτόχρονα, οι εργαζόμενοι (με μικρές εξαιρέσεις τις startup εταιρίες) δεν είχαν «δοκιμάσει» έναν τρόπο εργασίας από το σπίτι με αποτέλεσμα να μην έχουν «φανταστεί» τους κινδύνους ασφάλειας της τηλεργασίας και να μην έχουν εκπαιδευτεί επαρκώς και εξοικειωθεί με τα μέτρα ασφάλειας που απαιτούνται.

Για το λόγο αυτό, η μετάβαση σε απομακρυσμένη εργασία υπήρξε για την πλειονότητα των εταιριών απότομη και ως εκ τούτου δεν υπήρχε επαρκής χρόνος για αναλυτική αξιολόγηση της ασφάλειας των λύσεων απομακρυσμένης πρόσβασης. Πρωτεύων στόχος ήταν (σωστά) η επιχειρησιακή συνέχεια χωρίς όμως αυτό να γίνει δομημένα είτε λόγω έλλειψης διαδικασιών είτε λόγω έλλειψης του απαραίτητου χρόνου, με αποτέλεσμα να μην έχει πραγματοποιηθεί ο λεπτομερής σχεδιασμός και η υλοποίηση των απαραίτητων τεχνικών και οργανωτικών μέτρων προστασίας.

Ως αποτέλεσμα, πολλές από τις λύσεις είναι εκτεθειμένες σε επιθέσεις (π.χ. περισσότερες υπηρεσίες / θύρες εκτεθειμένες στο διαδίκτυο, ελλιπής παραμετροποίηση, απουσία μεθόδων κρυπτογράφησης, απουσία ασφαλών μεθόδων αυθεντικοποίησης κλπ.) και ταυτόχρονα πολλές επιχειρήσεις δεν έχουν ακόμη εφαρμόσει όλα τα απαραίτητα τεχνικά και οργανωτικά μέτρα προστασίας καθώς θεωρούν την τηλεργασία μια προσωρινή λύση.

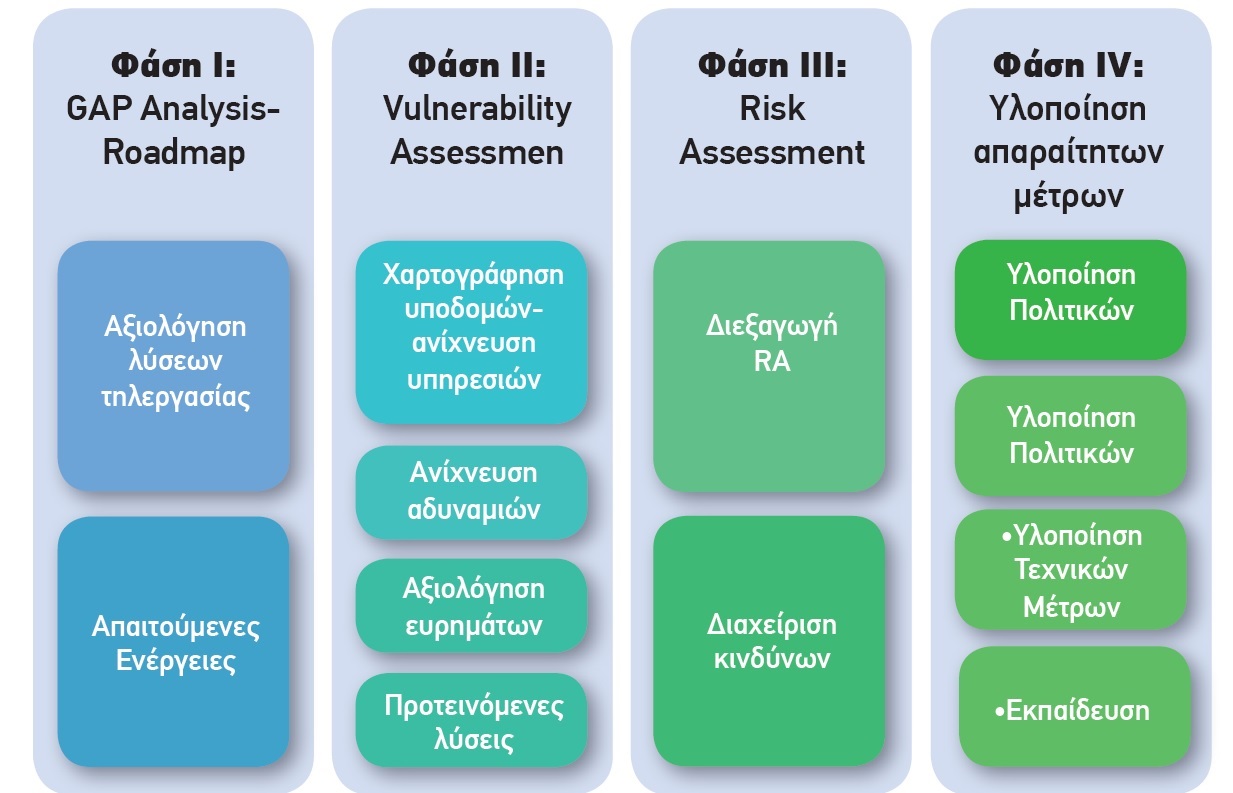

Αποτελεί λοιπόν, επιτακτική ανάγκη η σωστή αξιολόγηση των τεχνικών και οργανωτικών μέτρων ασφάλειας που απαιτούνται από την τηλεργασία, καθώς η νέα πραγματικότητα πιθανώς να διαρκέσει πολύ περισσότερο από τις 45 ημέρες που είχε αρχικά σχεδιαστεί. Συγκεκριμένα, προτείνονται οι ακόλουθες φάσεις για την αξιολόγηση νέων ή υφιστάμενων λύσεων:

- Φάση Ι: GAP Analysis – Roadmap

Αξιολόγηση των λύσεων τηλεργασίας:

- Αξιολόγηση των παρεχόμενων τεχνικών μέτρων προστασίας (π.χ. TFA, Encryption, Backup κλπ.)

- Αξιολόγηση των υπηρεσιών υποστήριξης (π.χ. επίπεδα διαθεσιμότητας υπηρεσίας, χρόνος επίλυσης προβλημάτων, διαχείριση περιστατικών ασφάλειας κλπ.)

- Απαιτούμενες Ενέργειες

- Εξασφάλιση συμμόρφωσης με νομοθεσία (π.χ. GDPR)

- Εξασφάλιση των απαραίτητων συμφωνητικών παροχής υπηρεσιών (SLA) βάσει των αναγκών διαθεσιμότητας του οργανισμού και την επεξεργασία των δεδομένων (Data Processing Agreement)

- Φάση ΙΙ: Vulnerability Assessment:

- Χαρτογράφηση υποδομών -Ανίχνευση υπηρεσιών:

- αναγνώριση και σκιαγράφηση των υπηρεσιών εκτεθειμένων στο διαδίκτυο

- απαρίθμηση και σκιαγράφηση των εκτεθειμένων συστημάτων στο διαδίκτυο

- ανίχνευση των διαθέσιμων ενεργών θυρών (Port Scanning)

- προσδιορισμός των Λειτουργικών Συστημάτων (OS fingerprinting)

- καταγραφή των πληροφοριών δρομολόγησης

- προσδιορισμός των υποστηριζόμενων πρωτοκόλλων

- Ανίχνευση αδυναμιών: με αυτοματοποιημένο τρόπο και επιβεβαίωση των ευρημάτων με μη αυτοματοποιημένο τρόπο

- Αξιολόγηση ευρημάτων: αξιολόγηση, διαβάθμιση και κατηγοριοποίηση των ευπαθειών που ανιχνεύονται, ανάλογα με την κρισιμότητά τους

- Προτεινόμενες λύσεις: καταγραφή των απαιτούμενων βελτιώσεων και διορθωτικών ενεργειών ώστε να καλυφθούν οι αδυναμίες οι οποίες εντοπίστηκαν

- Χαρτογράφηση υποδομών -Ανίχνευση υπηρεσιών:

- Φάση ΙΙΙ: Ανάλυση Επικινδυνότητας (Risk Assessment)

- Διεξαγωγή Ανάλυση Επικινδυνότητας με στόχο την αξιολόγηση των επιπτώσεων από πιθανή παραβίαση ασφάλειας των συστημάτων και δεδομένων τα οποία (θα) είναι διαθέσιμα εκτός του οργανισμού

- Διαχείριση κινδύνων: με στόχο την επιλογή των απαραίτητων τεχνικών και οργανωτικών μέτρων προστασίας για τη διαχείριση των κινδύνων της απομακρυσμένης πρόσβασης και τηλεργασίας

- Φάση ΙV: Υλοποίηση απαραίτητων μέτρων

- Υλοποίηση – Επικαιροποίηση Πολιτικών

- Πολιτική ορθής χρήσης εξοπλισμού τηλεργασίας

- Πολιτική BYOD στην περίπτωση χρήσης του προσωπικού υπολογιστή του εργαζομένου

- Πολιτική αντιγράφων ασφαλείας,

- Πολιτική πρόσβασης χρηστών

- Πολιτική διαβάθμισης πληροφορίας, κλπ.

- Υλοποίηση – Επικαιροποίηση Διαδικασιών

- Διαδικασία ορθής παραμετροποίησης (hardening) των εξυπηρετητών και του δικτυακού εξοπλισμού

- Διαδικασία αντιμετώπισης περιστατικών

- Διαδικασία λήψης αντιγράφων ασφαλείας,

- Διαδικασίες επιχειρησιακής συνέχειας και αποκατάστασης καταστροφών, κλπ,

- Υλοποίηση – Επικαιροποίηση τεχνικών μέτρων προστασίας

- Υλοποίηση και συνεχής ανασκόπηση των κατάλληλων κανόνων στα κεντρικά Firewall ώστε να διασφαλιστεί ότι επιτρέπεται μόνο η εξουσιοδοτημένη κίνηση στο δίκτυο του οργανισμού

- Υλοποίηση και συνεχής ανασκόπηση των κανόνων δικτυακής επικοινωνίας μεταξύ των συστημάτων (incoming / outgoing connection rules).

- Πρέπει να χρησιμοποιείται ισχυρή κρυπτογράφηση μέσω TLS, για τη διασφάλιση της εμπιστευτικότητας των δεδομένων

- Χρήση μεθόδων Two Factor Authentication (TFA) για την απομακρυσμένη πρόσβαση είτε σε υπηρεσίες εντός του οργανισμού είτε σε υπηρεσίες cloud

- Απομακρυσμένη διαχείριση των συστημάτων του οργανισμού με χρήση πιστοποιητικών (ssh certificates)

- Ενεργοποίηση των απαραίτητων log (π.χ. authentication log) στα κρίσιμα συστήματα του οργανισμού

- Διαρκής ενημέρωση την συστημάτων antivirus

- Ενεργοποίηση Full Disk Encryption όλων των laptop

- Τα ασύρματα οικιακά δίκτυα πρέπει να χρησιμοποιούν κρυπτογράφηση WPA2 ή WPA3

- Εκπαίδευση των εργαζομένων

- για το ενδεχόμενο νέων απειλών (π.χ. social engineering),

- για την ορθή χρήση του εξοπλισμού τηλεργασίας,

- για την υιοθέτηση των νέων πολιτικών και διαδικασιών.

- Υλοποίηση – Επικαιροποίηση Πολιτικών

Η ICT PROTECT

Η ομάδα της ICT PROTECT αποτελείται από ειδικούς με υψηλό μορφωτικό επίπεδο (MSc, PhD) και χρόνια επαγγελματικής εμπειρίας στον τομέα της ασφάλειας πληροφοριών, οι οποίοι εκπαιδεύονται συνεχώς διευρύνοντας τις γνώσεις και ικανότητές τους μέσα από διαρκή ενασχόληση με ερευνητικές δραστηριότητες, έτσι ώστε να είναι συνεχώς στην αιχμή της τεχνολογίας και των ραγδαίων εξελίξεων.Στόχος της εταιρίας είναι η παροχή συμβουλευτικών υπηρεσιών υψηλής ποιότητας και τεχνολογικής αιχμής, σε εθνικό και διεθνές επίπεδο, στο δημόσιο και στον ιδιωτικό τομέα.

Πιστοποιήσεις – Η Ασφάλεια Πληροφοριών αποτελεί προτεραιότητα της ICT PROTECT και για το λόγο αυτό έχει αναπτύξει Σύστημα Διαχείρισης Ασφάλειας Πληροφοριών και έχει πιστοποιηθεί κατά ISO 27001:2013, για όλες τις δραστηριότητες της. Ταυτόχρονα, μέσω του πιστοποιημένου με ISO 9001:2015 Συστήματος Διαχείρισης Ποιότητας χρησιμοποιεί αποτελεσματικές μεθόδους σχεδίασης και παρακολούθησης της ποιότητας, σε όλα τα στάδια παροχής υπηρεσιών.