Η έκθεση του ESET LATAM Research Lab με τίτλο «Οι τάσεις του 2015 – Οι επιχειρήσεις στο στόχαστρο» σας καλεί να ενημερωθείτε για κάποια από τα πιο σημαντικά ζητήματα που απασχόλησαν την ασφάλεια στο IT το 2014. Παράλληλα, η έκθεση παρουσιάζει τις προκλήσεις και τις απειλές που αναμένονται για το 2015.

* Το άρθρο βασίζεται στην έκθεση του ESET LATAM Research Lab με τίτλο “Trends for 2015 – Targeting the Corporate World”

Η συγκεκριμένη έκθεση καλύπτει όλα τα διαφορετικά ήδη των απειλών και των συμβάντων που έχουμε αντιμετωπίσει κατά τη διάρκεια του προηγούμενου έτους ταξινομημένα σε κατηγορίες, προκειμένου να δώσει απαντήσεις στα ακόλουθα ερωτήματα: τι αναμένουμε να αντιμετωπίσουμε το 2015 σε ότι αφορά την ασφάλεια του IT; Mε ποιο τρόπο οι εταιρείες και οι απλοί χρήστες θα μπορέσουν να προστατευθούν για να ανταπεξέλθουν στις επερχόμενες απειλές;

Κατά τη διάρκεια του 2014, έχουμε δει πολλές αναφορές γύρω από επιθέσεις που αφορούσαν σε APTs (Advanced Persistent Threats – Προηγμένες Επίμονες Απειλές). Όμως, τι ακριβώς είναι μια APT; Ποιες είναι οι επιπτώσεις της σε μια εταιρεία; Και για ποιο λόγο αναμένουμε να αντιμετωπίσουμε τέτοιου είδους απειλές και μέσα στο 2015; Αυτές είναι μερικές από τις ερωτήσεις στις οποίες απαντάμε στο παρόν κείμενο, καθώς πραγματοποιούμε μια ανασκόπηση των συμβάντων των προηγούμενων ετών και ετοιμαζόμαστε για το επόμενο.

Η εξέλιξη των APTs

Δεν υπάρχει καμία αμφιβολία για το γεγονός ότι τα τελευταία χρόνια έχουμε γίνει μάρτυρες αλλαγών στον τρόπο που οι κυβερνοεγκληματίες πραγματοποιούν τις επιθέσεις τους. Ακόμα κι αν οι λεγόμενες «παραδοσιακές απειλές» συνεχίζουν να αποτελούν έναν σημαντικό κίνδυνο για τις εταιρείες, αυτό που διαπιστώσαμε είναι μια σαφής τάση προς μια συγκεκριμένη κατηγορία απειλών που είδαμε καθ’ όλη τη διάρκεια του 2014: απειλές, δηλαδή, που έχουν σχεδιαστεί ειδικά για να επιτεθούν σε συγκεκριμένα θύματα.

Το είδος αυτό των απειλών είναι γνωστό ως Προηγμένες Επίμονες Απειλές (APT – Advanced Persistent Threats). Σύμφωνα με το Αμερικανικό Ινστιτούτο Επιστημών και Τεχνολογίας (National Institute of Science and Technology – NIST), μία APT «είναι μια απειλή που διαθέτει εξελιγμένα επίπεδα τεχνογνωσίας, καθώς και σημαντικούς πόρους, οι οποίοι της επιτρέπουν να δημιουργεί τις κατάλληλες προϋποθέσεις προκειμένου να επιτυγχάνει τους αντικειμενικούς της στόχους, χρησιμοποιώντας πολλαπλές επιθέσεις από διάφορες κατευθύνσεις (π.χ. ψηφιακές, φυσικές και διάφορα τεχνάσματα).Μια Προηγμένη Επίμονη Απειλή: (i) επιδιώκει να επιτύχει τους σκοπούς της κατά τη διάρκεια μιας παρατεταμένης χρονικής περιόδου, (ii) προσαρμόζεται σε κάθε προσπάθεια αντίστασης, (iii) είναι αποφασισμένη να διατηρήσει το επίπεδο αλληλεπίδρασης που απαιτείται προκειμένου να εκτελέσει τους στόχους της.»

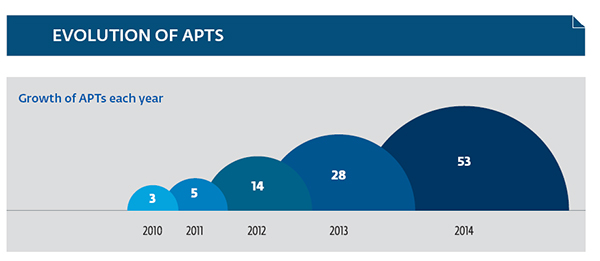

Όπως φαίνεται στο Γράφημα 1, ο αριθμός των αναλύσεων και μελετών γύρω από τις APTs έχει αυξηθεί τα τελευταία πέντε χρόνια και μάλιστα εμφανίζεται να έχει διπλασιαστεί το 2013, αλλά και κατά τους δέκα πρώτους μήνες του 2014. Παρόλα αυτά, η αύξηση του όγκου των συγκεκριμένων απειλών, δεν σημαίνει ότι έχουν χρησιμοποιηθεί σε πιο ευρεία κλίμακα. Στην πραγματικότητα, έχουν γίνει πιο διακριτικές, αφού ο αντικειμενικός στόχος των επιτιθέμενων είναι αποκτήσουν κρυφά πρόσβαση στα δεδομένα και να λάβουν παράνομα τον έλεγχο του συστήματος.

Γράφημα 1. Η αύξηση των APTs που αναλύονται κάθε χρόνο είναι μεγάλη

Ο Κίνδυνος από τις APTs

Οι απειλές τύπου APT μπορούν να διαρκέσουν ένα πολύ μεγάλο χρονικό διάστημα, ενώ είναι σε θέση να μεταλλάσσονται, προκειμένου να μολύνουν το μεγαλύτερο δυνατό αριθμό συστημάτων μέσα στο ίδιο δίκτυο.

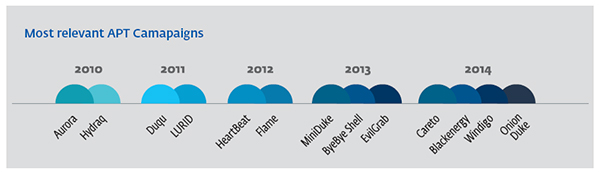

Όπως μπορούμε να δούμε στο Γράφημα 2, ακόμα και κατά τη διάρκεια του 2014, οι απειλές όπως η BlackEnergy, χρησιμοποιήθηκαν για επιθέσεις τύπου Distributed Denial of Service, για αποστολή spam, για τραπεζικές απάτες, ακόμα και για στοχευμένες απειλές.

Γράφημα 2. Οι πλέον γνωστές APT εκστρατείες

Αλλαγές στις στρατηγικές των κυβερνοαπειλών

Όταν αναφερόμαστε σε κυβερνοαπειλές, συνήθως εννοούμε ενέργειες κατά τις οποίες επηρεάζεται η τεχνολογική υποδομή των εταιρειών, προκειμένου να εκμεταλλευτούν τα τρωτά σημεία και να υποκλαπούν ευαίσθητα δεδομένα, τα οποία θα μπορούσαν να αξιοποιηθούν προς όφελος των επιτιθέμενων. Η διαφορά σε σχέση με τις απειλές τύπου APT έγκειται στο γεγονός ότι, αν και ο αντικειμενικός σκοπός είναι συνήθως παρόμοιος με αυτόν των παραδοσιακών απειλών, έχουμε διαπιστώσει ότι η δράση των APT διαρκεί περισσότερο, είναι περισσότερο στοχευμένες και πιο δύσκολες στον εντοπισμό, ενώ αυτό που κάνουν είναι να προσπαθούν να συλλέξουν όσο το δυνατόν μεγαλύτερες ποσότητες δεδομένων για να βλάψουν τα συστήματα μακροπρόθεσμα. Επί προσθέτως, οι απειλές αυτές είναι σε θέση να παρακολουθούν κάθε τι που συμβαίνει μέσα στα συστήματα των θυμάτων τους.

Οι APTs δημιουργούν κερκόπορτες για κυβερνοκατασκοπία

Αφού αναφερθήκαμε στις διαφορές μεταξύ των APTs και τις πιο παραδοσιακές απειλές, θα πρέπει να πούμε ότι είναι, πολύ συνηθισμένο να ανακαλύπτει κανείς όλο περισσότερες μολυσμένες εταιρείες και συστήματα με τέτοιου είδους απειλές. Επί προσθέτως, είναι σημαντικό να μην ξεχνάμε ότι αυτό που επιδιώκουν οι επιτιθέμενοι είναι να υποκλέψουν συγκεκριμένα δεδομένα ή να προκαλέσουν συγκεκριμένες ζημίες. Επομένως, μέσα στο 2015, θα πρέπει να αναμένουμε περισσότερες εταιρείες να αναφέρουν ότι έχουν πέσει θύματα όλο και πιο πολύπλοκων και εξελιγμένων απειλών APT, οι οποίες θα εκμεταλλεύονται τα διαρκώς αυξανόμενα κενά ασφαλείας, προκαλώντας υποκλοπές ακόμα μεγαλύτερης ποσότητας δεδομένων.

Λαμβάνοντας υπόψη μας τη φύση αυτών των απειλών, θα πρέπει να θυμόμαστε ότι οι περισσότερες από τις περιπτώσεις που θα αναφερθούν το 2015, πιθανόν θα έχουν διαπραχθεί μέσα στο 2014.Τέλος, αν και έχουμε ήδη δει εταιρείες να έχουν επηρεαστεί από APT, περιμένουμε ότι από το 2015 και μετά, οι απειλές αυτές θα κυριαρχήσουν, όπως άλλωστε έχει ήδη συμβεί σε ανάλογες περιπτώσεις απειλών, οι οποίες αρχικά ήταν πιο συνηθισμένες σε συγκεκριμένες γεωγραφικές περιοχές και με το πέρασμα του χρόνου εξαπλώθηκαν σε παγκόσμιο επίπεδο.

Κακόβουλο λογισμικό στα σημεία πώλησης

Το κακόβουλο λογισμικό στα Σημεία Πώλησης (Point-of-Sale ή PoS Malware, όπως συνήθως ονομάζεται), αναφέρεται σε μια διαφορετική οικογένεια κακόβουλων προγραμμάτων, τα οποία μολύνουν τα τερματικά στα σημεία πώλησης προκειμένου να υποκλέψουν τα στοιχεία πιστωτικών ή χρεωστικών καρτών, τη στιγμή που ο πελάτης πραγματοποιεί μια αγορά. Για να επιτύχουν τους σκοπούς τους, οι κυβερνοεγκληματίες δεν χρειάζεται απλά να μολύνουν τα μηχανήματα που χρησιμοποιούνται για τη ανάγνωση των μαγνητικών ταινιών που βρίσκονται στις κάρτες, αλλά θα πρέπει να παρακάμψουν και όλα τα συστήματα προστασίας που διαθέτουν τα συστήματα πωλήσεων (POS).

Οι πιστωτικές κάρτες διαθέτουν μια μαγνητική ταινία, στην οποία αποθηκεύονται κάποιες σημαντικές πληροφορίες. Τα απαραίτητα δεδομένα που απαιτούνται για να πραγματοποιηθεί μια αγορά, όπως ο αριθμός της πιστωτικής κάρτας, το όνομα του κατόχου της, η ημερομηνία λήξης της και ο κωδικός ασφαλείας αποθηκεύονται σε τρία τμήματα τα οποία αποτελούν τη μαγνητική ταινία. Τη στιγμή που σαρώνουμε την κάρτα μέσα στον αναγνώστη, όλες αυτές οι πληροφορίες φορτώνονται στο σύστημα POS προκειμένου να επικυρωθεί η αγορά.

Είναι πολύ σημαντικό να αντιληφθούμε πόσο σημαντικές είναι οι συγκεκριμένες απειλές. Στην περίπτωση της Target, υποκλάπηκαν τα δεδομένα 40 εκατομμυρίων πιστωτικών και χρεωστικών καρτών, οδηγώντας τον CEO της τράπεζας σε παραίτηση. Μια από τις πιο γνωστές περιπτώσεις, ήταν αυτή της UPS, όπου καταγράφηκαν περίπου 105.000 συναλλαγές με πιστωτικές και χρεωστικές κάρτες.

Συμβουλές προστασίας των σημείων πώλησης

Εάν θέλουν να προστατέψουν τα σημεία πώλησής τους από παρόμοια περιστατικά, οι εταιρείες θα πρέπει να λάβουν υπόψη τους κάποια συγκεκριμένα πράγματα.

Χρήση ισχυρού κωδικού – Είναι σημαντικό να τονίσουμε, ότι σε γενικές γραμμές, πολλά από τα τερματικά που μολύνθηκαν, χρησιμοποιούσαν τους προεπιλεγμένους κωδικούς ή απλές παραλλαγές του ονόματος του κατασκευαστή. Για παράδειγμα, οι τρεις πιο συνηθισμένοι κωδικοί ήταν “aloha1234”, “micros” και “pos12345”. Μπορεί κανείς να θυμάται εύκολα έναν κωδικό εάν αντί για μια απλή λέξη χρησιμοποιήσει μια ολόκληρη φράση. Από την άλλη, το σπάσιμό της απαιτεί πάρα πολύ χρόνο εξαιτίας του μεγάλου της μήκους. Ποτέ δεν θα πρέπει να χρησιμοποιούνται οι προεπιλεγμένοι κωδικοί σε λογισμικό σημείου πώλησης.

Ελαχιστοποίηση των προσπαθειών σύνδεσης – Μια απλή και συνηθισμένη στρατηγική ασφάλειας, είναι να μπλοκάρεται η διαδικασία σύνδεσης μετά από την 3η ή την 5η λανθασμένη προσπάθεια. Αυτό μειώνει σημαντικά τις επιθέσεις τύπου Brute Force, επειδή ο επιτιθέμενος δεν θα μπορεί να δοκιμάσει πολλούς διαφορετικούς συνδυασμούς, προκειμένου να σπάσει τον κωδικό.

Περιορισμός πρόσβασης – Περιορίστε την πρόσβαση όποτε μπορείτε. Για παράδειγμα, εάν δεν χρειάζεται να συνδέεστε στο μηχάνημα από μακριά, δεν θα πρέπει να ενεργοποιήσετε το RDP. Εάν τώρα χρειάζεστε αυτή τη δυνατότητα, βεβαιωθείτε ότι είναι ασφαλές.

Επιθεωρείστε τη διαδικασία αναβάθμισης – Ένα από τα μέτρα προστασίας που μπορείτε να πάρετε για τα τερματικά πώλησης είναι να βρείτε ένα λογισμικό ασφαλείας, το οποίο επιτρέπει να ρυθμίσετε να τρέχουν μόνο εκείνες οι διεργασίες και οι εφαρμογές που έχουν χαρακτηριστεί ως ασφαλείς. Σε αρκετές περιπτώσεις, οι απειλές εγκαταστάθηκαν κατά τη διάρκεια της αναβάθμισης του λογισμικού. Αν τώρα, λάβουμε υπόψη μας τον αριθμό των μηχανημάτων που αναβαθμίζονται, τα μολυσμένα αρχεία, μπορεί να παραμείνουν από μερικές εβδομάδες μέχρι αρκετούς μήνες.

Διαρροή δεδομένων – Πως μπορούμε να την αποφύγουμε

Στην προηγούμενή έκθεση που αφορούσε τις τάσεις του 2014 εστιάσαμε στην ανάγκη χρήσης ενός εργαλείου πιστοποίησης δύο παραγόντων το γνωστό two-factor authentication, προκειμένου να βελτιωθεί η προστασία κατά τη διάρκεια της εισόδου του χρήστη. Σύμφωνα με δεδομένα που αποκάλυψε η Risk Based Security, κατά το πρώτο μισό του 2014, το 70% των παραβιάσεων ασφαλείας οφείλονταν σε διαρροή κωδικού. Το γεγονός αυτό καταδεικνύει για ακόμα μια φορά την σημασία της χρήσης συστημάτων πιστοποίησης δύο παραγόντων από τις εταιρείες, μια πρόκληση που θα πρέπει να αντιμετωπίσουν κατά τη διάρκεια του 2015.

Ανάμεσα στις υπηρεσίες και τους δικτυακούς τόπους που υιοθέτησαν πιστοποίηση δύο παραγόντων για να προστατέψουν τους χρήστες τους, βρίσκονται εταιρείες όπως οι Google, Facebook, Twitter και Github. Η ενσωμάτωση ενός δεύτερου συστήματος πιστοποίησης, όπως για παράδειγμα ένα OTP (One-Time-Password – Κωδικός Μιας Χρήσης) αυξάνει την ασφάλεια κατά τη διάρκεια της εισόδου του χρήση, ενώ επί προσθέτως, διασφαλίζει τα δεδομένα σε περίπτωση που ο κωδικός του χρήση υποκλαπεί, είτε εξαιτίας μόλυνσης από κακόβουλο λογισμικό στο σύστημά του, είτε λόγω κάποιου προβλήματος ασφαλείας στο δίκτυο της εταιρείας.

Γιατί θα πρέπει οι εταιρείες να υιοθετήσουν πιστοποίηση two-factor authentication ;

Η ενσωμάτωση πιστοποίησης δύο παραγόντων για σύνδεση στο εταιρικό VPN, CRM ή σε άλλες δικτυακές υπηρεσίες, δεν προστατεύει απλά τους υπαλλήλους, αλλά επιπλέον αποτελεί μια υπηρεσία προστιθέμενης αξίας, η οποία μπορεί να προσφερθεί σε πελάτες και παρόχους που αλληλεπιδρούν με την εταιρεία.

Προκειμένου να μπορέσουν να αντιμετωπίσουν όλες τις προκλήσεις του 2015 σχετικά με απώλειες δεδομένων και άλλες επιθέσεις που μπορούν να επηρεάσουν την ομαλή δραστηριότητα των εταιρειών, η υιοθέτηση ενός συστήματος πιστοποίησης δύο παραγόντων, θα αποτελέσει μια σημαντική ασπίδα προστασίας. Η προστασία των δεδομένων αποτελεί μια σημαντική απαίτηση για τις εταιρείες, όπως επίσης και μια εγγύηση για τη συνέχιση των δραστηριοτήτων τους. Με βάση τα συμβάντα ασφαλείας που διαπιστώσαμε κατά τη διάρκεια του 2014 και τις μεθοδολογίες που χρησιμοποιήθηκαν για να παραβιαστούν οι εταιρικές άμυνες, μπορούμε να αναμένουμε ότι μέσα στο τρέχον έτος, τα τμήματα ΙΤ θα αντιμετωπίσουν περισσότερο πολύπλοκες και ανθεκτικές επιθέσεις. Η συνεχής εξέλιξη της πολυπλοκότητας των επιθέσεων είναι μια συνεχής πρόκληση για την ασφάλεια των εταιρικών δεδομένων, μια και οι εταιρείες δεν θα πρέπει μόνο να δώσουν τη δέουσα προσοχή στα κενά ασφαλείας τα οποία δέχονται επίθεση, αλλά επιπλέον θα πρέπει να κατανοήσουν για πιο λόγο γίνονται στόχος επιθέσεων.

Η ενσωμάτωση κρυπτογράφησης δεδομένων σε φορητές συσκευές, σε εταιρικούς server, laptop ή άλλα endpoint ελαχιστοποιεί την πιθανότητα υποκλοπής εταιρικών δεδομένων εξαιτίας κάποιας επίθεσης κακόβουλου λογισμικού, την απώλεια εξοπλισμού ή την μη εξουσιοδοτημένη παρείσφρηση.

Επί προσθέτως, μια σωστά εγκατεστημένη λύση πιστοποίησης δύο παραγόντων, αυξάνει την ασφάλεια των συστημάτων της εταιρείας κατά τη διάρκεια της εισόδου των χρηστών στο δίκτυο. Σύμφωνα με τα δεδομένα της αναφοράς 2014 Risk Based Security, το 57% των παραβιάσεων κατά τη διάρκεια του πρώτου μισού του 2014 περιλάμβαναν ονόματα χρήστη, διευθύνσεις email και κωδικούς χρήστη.

Οι προκλήσεις του 2015 σε σχέση με τα κενά ασφαλείας

Το 2014 ήταν μια κρίσιμη χρονιά σε ότι αφορά τα κενά ασφαλείας σε επίπεδο λογισμικού, όχι μόνο λόγω της επίδρασής τους στα μολυσμένα συστήματα, αλλά επίσης εξαιτίας του μεγάλου αριθμού τους. Αρκεί μόνο να αναφέρουμε τις χαρακτηριστικές περιπτώσεις των Heartbleed, Shellshock και Poodle, οι οποίες έλαβαν τεράστια δημοσιότητα λόγω των επιπτώσεών τους σε παγκόσμιο επίπεδο, αλλά και λόγω των μέτρων που έλαβαν εταιρείες και ομάδες ασφαλείας. Η πιθανή επίπτωση ενός κρίσιμου κενού ασφαλείας είναι εξαιρετικά σημαντική, κυρίως επειδή επηρεάζει άμεσα τα δύο τρίτα των Internet server, όπως συνέβη στην περίπτωση του Heartbleed. Το κενό ασφαλείας του OpenSSL επηρέασε χιλιάδες server σε παγκόσμιο επίπεδο, εξαιτίας του γεγονότος ότι επέτρεπε στον επιτιθέμενο να αποκτήσει πρόσβαση σε μια περιοχή της μνήμης στην οποία αποθηκεύονταν τα πιστοποιητικά ή τα κλειδιά που χρησιμοποιούνταν για την κρυπτογράφηση δεδομένων. Κατά τη διάρκεια του 2015, τα κενά ασφαλείας θα παίξουν έναν σημαντικό ρόλο στην ασφάλεια των εταιρειών. Όσες εταιρείες αποφασίσουν να δράσουν προληπτικά θα βρεθούν ένα βήμα μπροστά από πιθανές επιθέσεις, ενώ επιπλέον θα έχουν στην κατοχή τους τις πιο πρόσφατες τεχνικές για να προστατέψουν τα συστήματα και τα δεδομένα τους. Τα βασικά όπλα ενάντια σε τέτοιες επιθέσεις είναι ο καθορισμός των σωστών πολιτικών προστασίας, η εφαρμογή λύσεων ασφαλείας, οι οποίες επιτρέπουν τον εντοπισμό προσπαθειών επίθεσης, και τέλος η υιοθέτηση πολλαπλών μέτρων προστασίας.

IoT – Internet of Things …ή Internet of Threats;

Η φράση Internet of Things (IoT) ακούγεται εδώ και αρκετά χρόνια και αναφέρεται στο δίκτυο συσκευών, οι οποίες διαθέτουν την απαραίτητη τεχνολογία για να επικοινωνήσουν και να αλληλεπιδράσουν μέσω Internet με άλλες συσκευές, ή με ανθρώπους. Σήμερα, μπορούμε να βρούμε παραδείγματα τέτοιων συσκευών σε αυτοκίνητα, συστήματα φωτισμού, ψυγεία, οικιακά συστήματα ασφαλείας, τηλεοράσεις και τηλέφωνα. Αν και αυτές είναι οι πιο συνηθισμένες συσκευές, η λίστα είναι πολύ μεγαλύτερη και μπορεί ακόμα να περιλαμβάνει και εταιρικό περιβάλλον, εάν για παράδειγμα λάβουμε υπόψη μας τα συστήματα SCASA ή οποιοδήποτε άλλο βιομηχανικό σύστημα ελέγχου. Πολλές οικιακές συσκευές έχουν εξελιχθεί σε τέτοιο βαθμό ώστε οι πιο πρόσφατες γενιές να επιτρέπουν τη σύνδεση στο Internet προκειμένου να καταναλώσουν περιεχόμενο ή να μοιραστούν πληροφορίες που θα μπορούσαν να χαρακτηριστούν ως ευαίσθητες. Κατά τη διάρκεια του 2014 έχουμε ήδη διαπιστώσει κάποιες περιπτώσεις απειλών. Για παράδειγμα, έχουμε γίνει μάρτυρες της ύπαρξης διάφορων κενών ασφαλείας σε Smart TV που θα μπορούσαν να επιτρέψουν τη διεξαγωγή μαζικών επιθέσεων.

Η ιδέα του να βρισκόμαστε σε ένα αυξανόμενα αυτόνομο περιβάλλον το οποίο κάνει τη ζωή μας πιο εύκολη, μπορεί να φαίνεται δελεαστικό για κάποιους ανθρώπους. Από την άλλη, η ανάγκη των κατασκευαστών να αντιμετωπίσουν τα προβλήματα ασφαλείας είναι πραγματική. Επομένως, οι βασικοί παράγοντες που θα έπρεπε να ληφθούν υπόψη το 2015 είναι ανάμεσα σε άλλους οι παρακάτω:

Συνδεσιμότητα – Το βασικό χαρακτηριστικό των συσκευών αυτών είναι να επιτρέπει την αλληλεπίδραση με το Internet. Επομένως, είναι πολύ σημαντικό να προστατευθεί ο τρόπος που συνδέονται και μοιράζονται δεδομένα.

Εύκολη αναβάθμιση – Εξαιτίας του ότι πρόκειται για μια αναδυόμενη και αναπτυσσόμενη τεχνολογία, είναι κάτι περισσότερο από δεδομένο ότι θα ανακαλύπτονται συνεχώς κενά ασφαλείας, τα οποία θα πρέπει να επιλύονται όταν η συσκευή βρεθεί στα χέρια νέου ιδιοκτήτη. Κατά συνέπεια, ένα πολύ σημαντικό ζήτημα που θα πρέπει να αντιμετωπιστεί είναι η ταχύτητα και η ευκολία εγκατάστασης αναβαθμίσεων, εάν οι κατασκευαστές θέλουν να κερδίσουν τον αγώνα ενάντια στις επιθέσεις.

Πιστοποίηση – Εφόσον αυτές οι συσκευές θα έχουν μόνιμη σύνδεση με το Internet, θα είναι πολύ σημαντικό να διασφαλιστεί ότι οι άνθρωποι που αλληλεπιδρούν με τα δεδομένα είναι όντως αυτοί που ισχυρίζονται, προκειμένου να αποφευχθεί η απώλεια ευαίσθητων δεδομένων.

Έμπιστες εφαρμογές – Τα ειδικά χαρακτηριστικά και οι εκφάνσεις της τεχνολογίας αυτής προσφέρουν πολλές δυνατότητες στην αυτοματοποίηση κάποιων καθημερινών ενεργειών. Για να μπορούμε να χρησιμοποιούμε τις συσκευές αυτές με εμπιστοσύνη, θα πρέπει να διασφαλιστεί το ότι δεν θα γίνουν αντικείμενο επίθεσης από κακόβουλες εφαρμογές.

Κρυπτογράφηση δεδομένων – Δεδομένου ότι αυτές οι συσκευές διαχειρίζονται εμπιστευτικές πληροφορίες, θα πρέπει να το κάνουν με ασφάλεια και προστασία. Επομένως, η κρυπτογράφηση των δεδομένων αυτών αποτελεί μια καλή επιλογή, ούτως ώστε κάποιος τρίτος να μην είναι σε θέση να έχει πρόσβαση προκειμένου να τις αλλάξει ή να τις υποκλέψει

Συμπεράσματα

Μέσα σε αυτό το πλαίσιο των πολύτιμων δεδομένων, η πρόκληση των εταιρειών για το 2015 έγκειται στον τρόπο με τον οποίο θα προστατέψουν τα δεδομένα τους, την δραστηριότητά τους και ειδικά στον τρόπο με τον οποίο θα καταφέρουν να πείσουν τους υπαλλήλους τους να επενδύσουν στα προγράμματα ασφαλείας.

Σε έναν κόσμο στον οποίο συνδεόμαστε και διασυνδεόμαστε με όλο μεγαλύτερο ρυθμό, έναν κόσμο όπου η online ζωή μας αντανακλά στην πραγματική, έναν κόσμο όπου η πολιτική Bring-Your-Own-Device γίνεται συνεχώς πιο αποδεκτή σε όλο περισσότερα σημεία, οι χρήστες θα πρέπει να ζουν με ένα προφίλ που αντιπροσωπεύει την εργασία τους και ένα την ζωή έξω από αυτήν. Αυτό το διπλό προφίλ, σημαίνει ότι οι χρήστες θα χρησιμοποιούν διαφορετικές online υπηρεσίες, όπως email, κοινωνικά δίκτυα, cloud αποθηκευτικούς χώρους, κ.ό.κ. ενώ την ίδια στιγμή πολλοί από αυτούς στο πλαίσιο της εργασίας τους θα έχουν πρόσβαση σε απόρρητα δεδομένα.

Κάποιες φορές, οι χρήστες αυτοί θα είναι ταυτόχρονα υπεύθυνοι για την προστασία των δεδομένων σε εταιρείες, κυβερνητικούς ή άλλους οργανισμούς.

Από ότι έχουμε διαπιστώσει τα τελευταία χρόνια σε ότι αφορά τις στοχευμένες επιθέσεις, τις περιπτώσεις απώλειας δεδομένων και την εξέλιξη των κυβερνοεγκληματίων στην υποκλοπή δεδομένων από χρήστες και εταιρείες, θα πρέπει χωρίς αμφιβολία να περιμένουμε ότι το 2015 θα είναι ένας χρόνος γεμάτος από προκλήσεις για την ασφάλεια του ΙΤ.

Οι ομάδες ασφάλειας ΙΤ εταιρειών και κυβερνήσεων θα πρέπει να υιοθετήσουν έναν πιο προληπτικό ρόλο σε ότι αφορά την άμυνα ενάντια σε επιθέσεις, χρησιμοποιώντας διαφορετικά εργαλεία για να προβλέψουν και να προλάβουν τις πιθανές απειλές. Επί προσθέτως, η εκπαίδευση θα αποτελέσει ένα σημαντικό μέσο άμυνας.

Πέρα από τις πιθανότητες του τι μπορεί να προβλεφθεί, είναι προφανές ότι οι βασικοί στόχοι των κυβερνοεγκληματιών θα συνεχίσουν να είναι οι επιχειρήσεις. Ωστόσο, αυτή θα είναι μία μόνο από τις απειλές που θα πρέπει να αντιμετωπίσουμε το 2015.