Διαδίδεται μέσω παραβιασμένων νόμιμων ιστοσελίδων

Οι ερευνητές της Kaspersky Lab έχουν ανακαλύψει το ZooPark, μια εξελιγμένη εκστρατεία ψηφιακής κατασκοπείας, η οποία εδώ και αρκετά χρόνια στοχεύει χρήστες συσκευών Android με έδρα σε αρκετές χώρες της Μέσης Ανατολής. Χρησιμοποιώντας νόμιμες ιστοσελίδες ως πηγές «μόλυνσης», η εκστρατεία φαίνεται να υποστηρίζεται από έθνη-κράτη και στοχεύει σε πολιτικούς οργανισμούς, ακτιβιστές και άλλους στόχους με έδρα στην ευρύτερη αυτή περιοχή.

Πρόσφατα, οι ερευνητές της Kaspersky Lab έλαβαν κάτι που έμοιαζε με δείγμα άγνωστου Android κακόβουλου λογισμικού. Με την πρώτη ματιά, το κακόβουλο λογισμικό δεν έμοιαζε να είναι τίποτα σοβαρό: ένα τεχνικά πολύ απλό, με «ξεκάθαρες προθέσεις» εργαλείο ψηφιακής κατασκοπείας. Οι ερευνητές αποφάσισαν να το διερευνήσουν περαιτέρω και σύντομα ανακάλυψαν μια πολύ πιο πρόσφατη και εξελιγμένη έκδοση της ίδιας εφαρμογής. Αποφάσισαν να το ονομάσουν ZooPark.

Ορισμένες από τις κακόβουλες εφαρμογές του ZooPark διανέμονται μέσω ειδησεογραφικών και πολιτικών ιστοσελίδων, οι οποίες είναι δημοφιλείς σε συγκεκριμένα μέρη της Μέσης Ανατολής. Είναι μεταμφιεσμένες ως νόμιμες εφαρμογές με ονόματα όπως ‘TelegramGroups’ και ‘Alnaharegypt news’, μεταξύ άλλων, αναγνωρισμένες και συναφείς με ορισμένες χώρες της Μέσης Ανατολής. Μετά την επιτυχή «μόλυνση», το κακόβουλο λογισμικό παρέχει στον εισβολέα τις ακόλουθες δυνατότητες:

Εκδιήθηση:

- Επαφών

- Δεδομένων λογαριασμού

- Μητρώων κλήσεων και ηχογραφήσεων των κλήσεων

- Εικόνων αποθηκευμένων στην SD κάρτα της συσκευής

- Θέση GPS

- SMS μηνυμάτων

- Εγκατεστημένων λεπτομερειών εφαρμογής, δεδομένων προγράμματος περιήγησης

- Keylogs και clipboard data

- Κτλ.

Λειτουργία Backdoor:

- Αθόρυβη αποστολή SMS

- Αθόρυβη πραγματοποίηση κλήσεων

- Εκτέλεση εντολών κελύφους

Μια πρόσθετη κακόβουλη λειτουργία στοχεύει εφαρμογές άμεσων μηνυμάτων, όπως το Telegram, το WhatsApp, το IMO, το πρόγραμμα περιήγησης ιστού (Chrome) και ορισμένες άλλες εφαρμογές. Επιτρέπει στο κακόβουλο λογισμικό να κλέβει τις εσωτερικές βάσεις δεδομένων από τις εφαρμογές που δέχονται επίθεση. Για παράδειγμα, μια επίθεση στον web browser θα σήμαινε ότι τα αποθηκευμένα στοιχεία σύνδεσης σε άλλους ιστότοπους θα μπορούσαν να διακυβεύονται ως αποτέλεσμα της επίθεσης.

Η έρευνα δείχνει ότι οι επιτιθέμενοι επικεντρώνονται σε χρήστες με έδρα την Αίγυπτο, την Ιορδανία, το Μαρόκο, το Λίβανο και το Ιράν. Με βάση τα θέματα ειδήσεων που οι εισβολείς χρησιμοποιούσαν για να προσελκύσουν τα θύματα για την εγκατάσταση του κακόβουλου λογισμικού, τα μέλη της Υπηρεσίας Αρωγής και Έργων των Ηνωμένων Εθνών είναι μεταξύ των πιθανών στόχων του κακόβουλου λογισμικού ZooPark.

«Όλο και περισσότεροι άνθρωποι χρησιμοποιούν τις φορητές τους συσκευές ως την κύρια ή μερικές φορές ακόμη και ως τη μοναδική συσκευή για να επικοινωνούν με τον υπόλοιπο κόσμο. Και αυτό σίγουρα εντοπίζεται από φορείς που υποστηρίζονται από έθνη-κράτη, οι οποίοι χτίζουν τα εργαλεία τους έτσι ώστε να είναι αρκετά αποτελεσματικά για να παρακολουθούν τους χρήστες φορητών συσκευών. Το ZooPark APT, που κατασκοπεύει ενεργά στόχους στις χώρες της Μέσης Ανατολής, είναι ένα τέτοιο παράδειγμα, αλλά σίγουρα δεν είναι το μόνο», δήλωσε ο Alexey Firsh, ειδικός ασφαλείας στην Kaspersky Lab.

Συνολικά, οι ερευνητές της Kaspersky Lab κατάφεραν να αναγνωρίσουν τουλάχιστον τέσσερις γενιές κακόβουλου λογισμικού κατασκοπείας που σχετίζονται με την οικογένεια ZooPark, η οποία δραστηριοποιείται τουλάχιστον από το 2015.

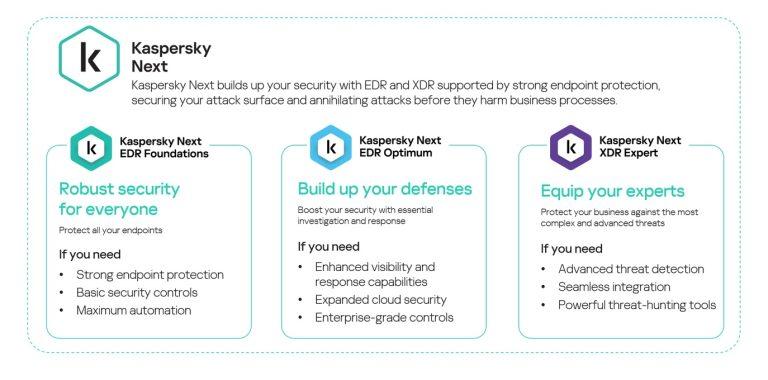

Τα προϊόντα της Kaspersky Lab ανιχνεύουν και εμποδίζουν με επιτυχία αυτήν την απειλή.

Διαβάστε περισσότερα σχετικά με το ZooPark στον ειδικό ιστότοπο Securelist.com.