Η διαχείριση ταυτότητας και πρόσβασης (ή IAM – Identity and access management) στον τομέα της επιχειρησιακής ΤΠ, αφορά τον καθορισμό και τη διαχείριση των ρόλων και των προνομίων πρόσβασης των μεμονωμένων χρηστών του δικτύου, και τις συνθήκες υπό τις οποίες οι χρήστες απολαμβάνουν (ή στερούνται) τα προνόμια αυτά.

Κώστας Τριτσάρης

Marketing Director, ISACA Athens Chapter

Ο βασικός στόχος των συστημάτων IAM είναι η ύπαρξη μίας μοναδικής ταυτότητας ανά μεμονωμένο άτομο. Από τη στιγμή που η ψηφιακή αυτή ταυτότητα δημιουργείται, θα πρέπει να διατηρείται, να τροποποιείται και να παρακολουθείται καθ’ όλη τη διάρκεια του «κύκλου ζωής πρόσβασης» του κάθε χρήστη.

Τα συστήματα IAM παρέχουν στους διαχειριστές τα απαραίτητα εργαλεία και τις τεχνολογίες, ώστε να έχουν τη δυνατότητα να μεταβάλλουν τον ρόλο ενός χρήστη, να παρακολουθήσουν τις δραστηριότητες των χρηστών, να συντάξουν αναφορές σχετικά με τις δραστηριότητες αυτές, και να εφαρμόσουν πολιτικές σε μία συνεχή βάση.

Η ασφάλεια API επιτρέπει τη χρήση των συστημάτων IAM στο εμπόριο B2B, την ενοποίηση με το υπολογιστικό νέφος (cloud), και αρχιτεκτονικές IAM που βασίζονται σε μικροεπιχειρήσεις. Η Forrester εξετάζει λύσεις ασφάλειας API που χρησιμοποιούνται για ενιαία πρόσβαση (single sign-on – SSO) μεταξύ εφαρμογών κινητής τηλεφωνίας, ή πρόσβαση διαχειριζόμενη από τον χρήστη. Κάτι τέτοιο, θα επέτρεπε στις ομάδες ασφαλείας να διαχειρίζονται την εξουσιοδότηση συσκευών IoT (Internet of Things – Διαδίκτυο των Πραγμάτων) και τα προσωπικά δεδομένα ταυτοποίησης.

Η διαχείριση ταυτότητας και πρόσβασης των πελατών (Customer identity and access management – CIAM) επιτρέπει την ολοκληρωμένη διαχείριση και ταυτοποίηση των χρηστών· την αυτό-εξυπηρέτηση και διαχείριση του προφίλ· και την ενοποίηση με CRM, ERP, και άλλα συστήματα διαχείρισης πελατών και βάσεις δεδομένων.

Τα συστήματα ανάλυσης ταυτότητας (Identity analytics – IA) θα επιτρέψουν στις ομάδες ασφαλείας να ανιχνεύσουν και να αποτρέψουν επικίνδυνες συμπεριφορές ταυτότητας, μέσω της χρήσης κανόνων, μηχανικής μάθησης και άλλων στατιστικών αλγορίθμων.

Η ταυτότητα ως υπηρεσία (Identity as a service – IDaaS) περιλαμβάνει «λύσεις λογισμικού ως υπηρεσίας (software-as-a-service – SaaS) που παρέχουν ενιαία πρόσβαση (Single sign-on – SSO) από μία πύλη, σε διαδικτυακές εφαρμογές (web applications) και σε εγγενείς εφαρμογές κινητής τηλεφωνίας, καθώς και έναν ορισμένο βαθμό ελέγχου λογαριασμού χρήστη και διαχείρισης αιτημάτων πρόσβασης».

Η διαχείριση και διακυβέρνηση ταυτότητας (Identity management and governance – IMG) παρέχει αυτοματοποιημένους και επαναλαμβανόμενους τρόπους καθορισμού και ελέγχου του κύκλου ζωής ταυτότητας. Η δυνατότητα αυτή είναι ιδιαίτερης σημασίας όταν πρόκειται για ζητήματα συμμόρφωσης με τους κανονισμούς περί ταυτότητας και προστασίας της ιδιωτικής ζωής.

Οι λύσεις ελέγχου ταυτότητας βάση κινδύνου (Risk-based authentication – RBA), λαμβάνουν υπόψη την περίοδο σύνδεσης χρήστη και τον έλεγχο ταυτότητας, και διαμορφώνουν έναν βαθμό κινδύνου. Η εταιρεία μπορεί, στη συνέχεια, να παραπέμψει τους χρήστες υψηλού κινδύνου σε έλεγχο 2FA, και να επιτρέψει στους χρήστες χαμηλού κινδύνου να πραγματοποιήσουν την ταυτοποίησή τους με χρήση διαπιστευτηρίων ενός μεμονωμένου συντελεστή.

Για ποιο λόγο χρειάζομαι τη διαχείριση ταυτότητας και πρόσβασης – IAM;

Η διαχείριση ταυτότητας και πρόσβασης αποτελεί καθοριστικό παράγοντα του σχεδιασμού ασφαλείας κάθε επιχείρησης, καθώς είναι άρρηκτα συνδεδεμένη με την ασφάλεια και την παραγωγικότητα των οργανισμών στη σύγχρονη, ψηφιακά ενεργοποιημένη οικονομία.

Τα συμβεβλημένα διαπιστευτήρια χρήστη, συχνά, χρησιμεύουν ως σημείο εισόδου στο δίκτυο ενός οργανισμού και τα πληροφοριακά του στοιχεία. Οι επιχειρήσεις χρησιμοποιούν τα συστήματα διαχείρισης ταυτότητας ώστε να διαφυλάξουν τα πληροφοριακά τους στοιχεία έναντι των αυξανόμενων απειλών κακόβουλου λογισμικού που απαιτούν την καταβολή λύτρων (ransomware), της εγκληματικής υποκλοπής δεδομένων (criminal hacking), του ηλεκτρονικού «ψαρέματος» (phishing) και άλλων επιθέσεων κακόβουλου λογισμικού (malware). Το κόστος ζημίας παγκοσμίως, αποκλειστικά και μόνο για τη διαχείριση και καταπολέμηση περιπτώσεων ransomware, ξεπέρασαν τα $5 δισεκατομμύρια το 2017, σημειώνοντας μία άνοδο ύψους έως και 15% , σε σχέση με το 2016, σύμφωνα την Cybersecurity Ventures.

Σε πολλούς οργανισμούς παρατηρείται, συχνά, οι χρήστες να απολαμβάνουν περισσότερα προνόμια πρόσβασης από ό, τι είναι απαραίτητο. Ένα ισχυρό σύστημα IAM μπορεί να προσθέσει ένα σημαντικό επίπεδο προστασίας, διασφαλίζοντας τη συνεπή εφαρμογή των κανόνων και των πολιτικών πρόσβασης των χρηστών σε έναν οργανισμό.

Τα συστήματα διαχείρισης ταυτότητας και πρόσβασης μπορούν να ενισχύσουν την παραγωγικότητα μίας επιχείρησης. Οι δυνατότητες κεντρικής διαχείρισης των συστημάτων μπορούν να μειώσουν την πολυπλοκότητα και το κόστος διαφύλαξης και προστασίας των διαπιστευτηρίων και της πρόσβασης των χρηστών.

Τι αντίκτυπο έχει η χρήση συστημάτων IAM στη διαχείριση της συμμόρφωσης

Πολλές κυβερνήσεις απαιτούν από τις επιχειρήσεις να μεριμνούν σχετικά με τα ζητήματα που αφορούν τη διαχείριση ταυτότητας. Κανονισμοί, όπως οι Sarbanes-Oxley, Gramm-Leach-Bliley, και HIPAA θέτουν τους οργανισμούς προ των ευθυνών τους, αναφορικά με τον έλεγχο πρόσβασης στις πληροφορίες των πελατών και των εργαζομένων. Τα συστήματα διαχείρισης ταυτότητας μπορούν να βοηθήσουν τους οργανισμούς στην προσπάθεια συμμόρφωσής τους με αυτούς τους κανονισμούς.

Ο Γενικός Κανονισμός Προστασίας Δεδομένων (General Data Protection Regulation – GDPR) μία πρόσφατη ρύθμιση, που απαιτεί αυστηρούς ελέγχους ασφαλείας και πρόσβασης των χρηστών. Ο GDPR απαιτεί από τους οργανισμούς τη διασφάλιση και προστασία των προσωπικών δεδομένων και της ιδιωτικής ζωής των πολιτών της Ευρωπαϊκής Ένωσης. Τιθέμενη σε εφαρμογή από τον Μάιο του 2018, η ρύθμιση GDPR επηρεάζει κάθε εταιρεία που δραστηριοποιείται στις χώρες της ΕΕ ή/και απευθύνεται σε Ευρωπαίους πολίτες.

Εξέλιξη της Στρατηγικής IAM για την Ψηφιακή σας Επιχείρηση

Νέα μοντέλα εταιρικών σχέσεων και εμπλοκής πελατών έχουν επεκτείνει το όριο ταυτότητας των σύγχρονων ψηφιακών επιχειρήσεων: οι επαγγελματίες ασφαλείας πρέπει να είναι σε θέση να διαχειρίζονται τις ταυτότητες και την πρόσβαση σε μία ποικιλία πληθυσμών (υπαλλήλους, συνεργάτες και πελάτες), μεθόδους πρόσβασης συσκευών και μοντέλα διακομιστών. Μια ισχυρή ψηφιακή στρατηγική IAM προστατεύει την επιχείρηση και τους πελάτες της από εξελιγμένους εγκληματίες του κυβερνοχώρου και βελτιώνει την αποδοτικότητα. Η λίστα στρατηγικής (playbook) IAM, καθοδηγεί τους επαγγελματίες ασφαλείας στη μελλοντική διαφύλαξη της στρατηγικής IAM που ακολουθούν, βελτιώνοντας, παράλληλα, την ασφάλεια και την εμπειρία του πελάτη.

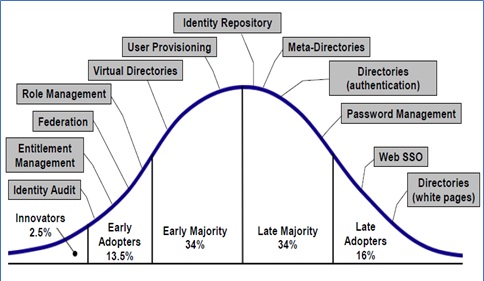

Χαρτογράφηση των τεχνολογιών I&AM στην καμπύλη του Κύκλου Ζωής Υιοθέτησης Τεχνολογίας (Technology Adoption Lifecycle bell curve).

Η μετάβαση σε έλεγχο ταυτότητας πολλαπλών παραγόντων (Multi-Factor Authentication – MFA)

Ορισμένοι οργανισμοί μεταβαίνουν, από ένα σύστημα ελέγχου ταυτότητας δύο παραγόντων, σε έναν έλεγχο ταυτότητας τριών παραγόντων, συνδυάζοντας κάτι που γνωρίζετε (τον κωδικό πρόσβασής σας), κάτι που κατέχετε (ένα smartphone) και κάτι που είστε/σας χαρακτηρίζει (αναγνώριση προσώπου, αισθητήρες σάρωσης ίριδας ή δακτυλικών αποτυπωμάτων). Όταν μεταβαίνετε από ένα σύστημα ελέγχου δύο παραγόντων, σε ένα σύστημα ελέγχου τριών παραγόντων, εξασφαλίζετε μεγαλύτερη βεβαιότητα ότι έχετε να κάνετε, πράγματι, με τον σωστό χρήστη.

Σε επίπεδο διοίκησης, τα σημερινά συστήματα διαχείρισης ταυτότητας προσφέρουν έναν πιο προηγμένο έλεγχο και δυνατότητα αναφοράς χρηστών, χάρη σε τεχνολογίες όπως ο έλεγχος πρόσβασης δικτύου βάση εκτίμησης συγκειμένου (context-aware network access control) και ο έλεγχος ταυτότητας βάσει κινδύνου (Risk-based Authentication – RBA).

Ο έλεγχος πρόσβασης δικτύου βάση εκτίμησης συγκειμένου βασίζεται στην εκάστοτε πολιτική. Προκαθορίζει ένα γεγονός, καθώς και το αποτέλεσμά του, με βάση ένα εύρος χαρακτηριστικών. Για παράδειγμα, εάν μια διεύθυνση IP δεν συμπεριλαμβάνεται στη «λευκή λίστα» (λίστα των επιτρεπόμενων διευθύνσεων), ενδέχεται να αποκλειστεί. Ή, εάν δεν υπάρχει πιστοποιητικό που να υποδεικνύει ότι μια συσκευή τελεί υπό διαχείριση, τότε ο έλεγχος πρόσβασης δικτύου βάση εκτίμησης συγκειμένου μπορεί να εντείνει τη διαδικασία ελέγχου ταυτότητας.

Τι είναι η ομόσπονδη διαχείριση ταυτότητας;

Η ομόσπονδη διαχείριση ταυτότητας σας επιτρέπει να μοιράζεστε ψηφιακές ταυτότητες χρήστη (IDs) με αξιόπιστους συνεργάτες. Αποτελεί έναν μηχανισμό ελέγχου ταυτότητας κοινής χρήσης, που επιτρέπει στους χρήστες να χρησιμοποιούν το ίδιο όνομα χρήστη, κωδικό πρόσβασης, ή άλλο αναγνωριστικό ταυτοποίησης (ID), για να αποκτήσουν πρόσβαση σε περισσότερα από ένα δίκτυα.

Η ενιαία πρόσβαση (Single sign-on – SSO) αποτελεί σημαντική συνιστώσα της ομόσπονδης διαχείρισης ταυτότητας χρήστη (ID). Ένα πρότυπο ενιαίας πρόσβασης (single sign-on standard) επιτρέπει σε άτομα που επαληθεύουν την ταυτότητά τους σε ένα δίκτυο, ιστότοπο, ή εφαρμογή, να μεταφέρουν αυτή την κατάσταση επικυρωμένης ταυτοποίησης, καθώς μεταβαίνουν σε ένα άλλο περιβάλλον. Το μοντέλο αυτό λειτουργεί μόνο μεταξύ συνεργαζόμενων οργανισμών —γνωστών ως αξιόπιστων συνεργατών— που παρέχουν, ουσιαστικά, εγγύηση για τους αντίστοιχους χρήστες τους.

Χρησιμοποιώντας μία Καλή-Καλύτερη-Βέλτιστη Προοδευτική Λύση (Good-better-best Progressive Solution)

Η λύση IAM αποτελεί μία μακροπρόθεσμη επένδυση και μια εξελισσόμενη πρωτοβουλία. Η IAM διαθέτει ποικίλες συνιστώσες στη διαχείριση ρόλων, τον έλεγχο και την παροχή, τη διαχείριση κωδικών πρόσβασης και την επιχειρησιακή ενιαία πρόσβαση.

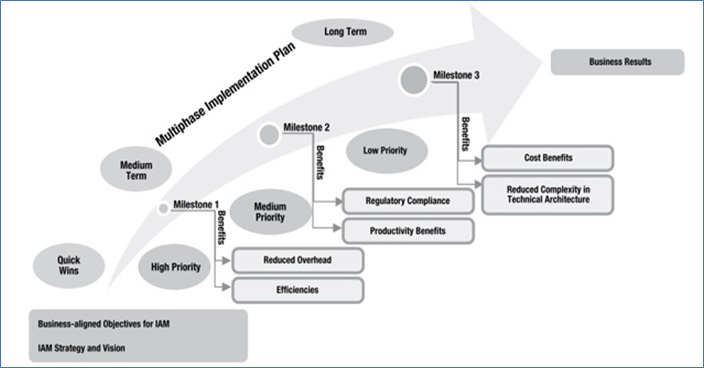

Ο καλύτερος τρόπος, προκειμένου να επιτευχθεί μία καλή-καλύτερη-βέλτιστη πρακτική, θα ήταν η κατανόηση του συνολικού πλαισίου, η διάσπασή του σε στόχους μικρότερης κλίμακας και η διαμόρφωση ενός σχεδίου δράσης όπως φαίνεται στο παρακάτω διάγραμμα.

Διαχείριση Ταυτότητας στο Υπολογιστικό Νέφος (Cloud)

Η διαχείριση της IAM υπολογιστικού νέφους (cloud IAM) συνεπάγεται τη χρήση ενός πολύπλοκου συνόλου μοναδικών και ανεπανάληπτων διαδικασιών. Η προσέγγιση αυτή μπορεί να οδηγήσει σε χάος και αδυναμία ελέγχου οποιουδήποτε εκ των συστημάτων.

Αυξημένη Ανάγκη Διαχείρισης Ταυτότητας

Όσον αφορά την ασφάλεια, η διαχείριση ταυτότητας σε συστήματα υπολογιστικού νέφους (cloud computing) είναι ένας τομέας που θα απαιτήσει αυξημένη προσοχή, εάν επιθυμούμε την πλήρη υλοποίηση των οφελών που μπορεί να προσφέρει. Προκειμένου να παρέχουν ασφαλή πρόσβαση σε ευαίσθητες πληροφορίες και πόρους σε όλους όσους τα χρειάζονται, οι οργανισμοί θα πρέπει να παρακολουθούν και να ελέγχουν προσεκτικά ποιοι χρήστες έχουν πρόσβαση σε ποιους πόρους, ώστε να διασφαλίσουν ότι τους χορηγείται πρόσβαση στους πόρους που χρειάζονται, με κατάλληλο τρόπο.

Η ανάγκη κεντρικού ελέγχου της πρόσβασης σε δεδομένα και εφαρμογές καθίσταται ολοένα και πιο ζωτικής σημασίας για τους οργανισμούς, λόγω της κλιμάκωσης των ανησυχιών που αφορούν την ασφάλεια και την ιδιωτική ζωή. Οι εισβολείς κάνουν χρήση ολοένα και πιο προηγμένων και σύνθετων τεχνολογιών για τη στοχοποίηση των οργανισμών, επιδιώκοντας, όχι μόνο μεμονωμένα χτυπήματα με στόχο τα αρχικά δεδομένα υποκλοπής, αλλά επιχειρώντας, επίσης, τη βαθύτερη διείσδυση εντός του δικτύου, και τη διαφυγή τους από τις ακτίνες ανίχνευσης, ενώ αναμένουν την ευκαιρία να υφαρπάξουν ακόμη πιο χρήσιμες πληροφορίες με την πάροδο του χρόνου. Σε όλες, σχεδόν, τις προηγμένες αυτές επιθέσεις, οι εγκληματίες στοχοποιούν συγκεκριμένα άτομα, προσπαθώντας, συχνά, να συλλέξουν τα διαπιστευτήρια πρόσβασής τους.

Εκτιμήσεις για τη Διαχείριση Ταυτότητας σε Συστήματα Υπολογιστικού Νέφους (Cloud Computing)

Η σύνδεση των ταυτοτήτων των χρηστών με καταλόγους back-end είναι απαραίτητη, ακόμη και για εξωτερικές ταυτότητες. Για τον σκοπό αυτό, τα συστήματα θα πρέπει να χρησιμοποιούνται για την παροχή γεφυρών, βασισμένων σε υπολογιστικά νέφη, προς τους καταλόγους αυτούς. Οι δυνατότητες ενιαίας πρόσβασης (Single sign-on) αποτελούν, επίσης, απαραίτητη συνιστώσα, δεδομένου ότι ο υπερβολικός αριθμός κωδικών πρόσβασης τείνει να οδηγήσει σε μη ασφαλείς πρακτικές διαχείρισης κωδικών πρόσβασης.

Άντληση Οφέλους από την Εκτεταμένη Επιχείρηση

Η δημιουργία και εφαρμογή αποτελεσματικών συστημάτων διαχείρισης ταυτότητας είναι πλέον πιο επιτακτική από ποτέ, καθώς οι οργανισμοί διευρύνουν τα δίκτυά τους, έτσι ώστε να μπορούν να επεκτείνουν, με μεγαλύτερη ασφάλεια, τις υπηρεσίες τους, σε ένα ολοένα μεγαλύτερο φάσμα εξωτερικών συστατικών, και να είναι σε θέση να επωφεληθούν από τις νέες τεχνολογικές εξελίξεις, όπως τα μέσα κοινωνικής δικτύωσης και οι τεχνολογίες κινητής τηλεφωνίας, προκειμένου να προσελκύσουν και να συνεργαστούν καλύτερα με τους πελάτες τους. Καθώς η σπουδαιότητα των τεχνολογιών που αναπτύσσονται με γνώμονα τον καταναλωτή συνεχίζει να αυξάνεται, οι διάφοροι οργανισμοί θα πρέπει σταδιακά να υιοθετήσουν προσεγγίσεις περισσότερο προσανατολισμένες προς τον καταναλωτή, όσον αφορά τη χορήγηση και τον έλεγχο της πρόσβασης στους πόρους τους, ιδίως σε εκείνους που εδράζονται εντός του υπολογιστικού νέφους.